Новость 29 апреля:

Группа разработки Tor Browser с гордостью представила стабильный релиз 4.5. Его можно скачать со

По заявлению разработчиков, серия 4.5 обеспечивает значительные улучшения удобства, функционала, безопасности и защиты конфиденциальных данных. «Поскольку эти изменения настолько значительны, мы задержим автоматическое обновление пользователей с версии 4.0 на 4.5 на одну неделю», — пишут они.

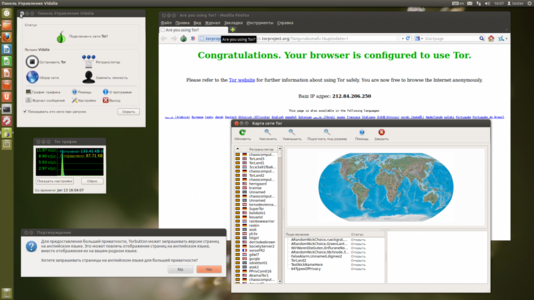

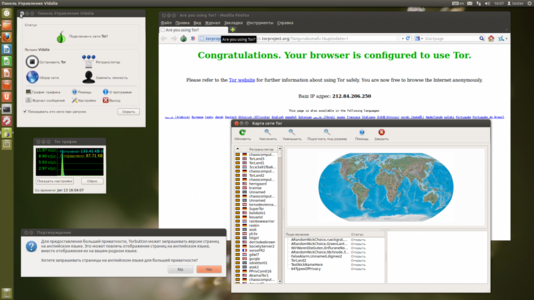

С точки зрения юзабилити главное улучшение — увеличение скорости загрузки браузера под Windows и Linux. Во время первоначальной установки пользователям Windows теперь предлагают добавить Tor Browser в стартовое меню (установка по умолчанию), а Windows больше не ругается на «неизвестные источники» программного обеспечения. Под Linux теперь браузер поставляется с новой оболочкой, который позволяет запускать его из файл-менеджера, с рабочего стола, прямо из приложений или из командной строки.

Разработчики упростили главное меню Tor (зелёный лук) и конфигурационные подменю. Теперь в меню сразу показывают, через какую цепочку узлов ты подключаешься к сайту, и можно одним нажатием мыши сменить цепочку, если она не нравится.

В целом, Tor Browser стал гораздо лучше обрабатывать смену цепочки подключения. Сайты не будут неожиданно изменять язык, внешний вид и даже сохранят твою сессию авторизации.

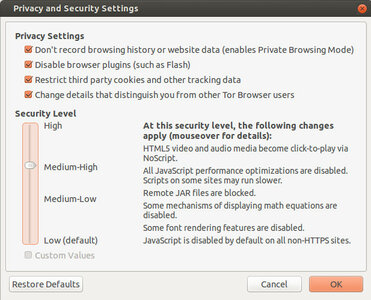

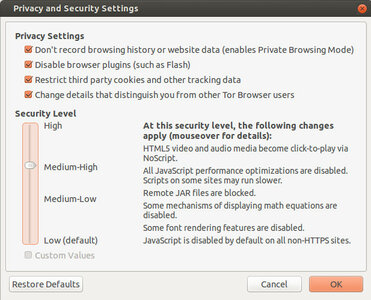

Важные изменения произошли в сфере безопасности. Главное из них — новый ползунок Security Slider, который постепенно отключает все потенциально небезопасные функции в браузере, такие как автоматический просмотр видео и аудио HTML5, оптимизация производительности JavaScript и т.д.

Нужно отметить ещё, что транспорт obfs2, obfs3 и ScrambleSuit переписали на GoLang, как и базовую поддержку нового транспорта obfs4, обладающего более продвинутыми возможностями по сопротивлению глубокой инспекции трафика и пробированию, что мешает автоматическому вредоносному сканированию на предмет мостов Tor.

Последнее значительное изменение — поисковая система по умолчанию стала

Дополнение:

Новость двумя днями ранее от 27 апреля:

70 плохих выходных узлов Tor прослушивали почтовый трафик SIGAINT

Даже если ты пользуешься защищённым сервисом через Tor, нельзя быть полностью уверенным в своей безопасности. В списке рассылки Tor

Админ SIGAINT написал, что неизвестные лица заинтересовались их маленьким скромным проектом. Недавно они обнаружили 70 плохих выходных узлов, которые сканировали трафик почтового сервиса SIGAINT. Сразу после обнаружения их внесли в чёрный список BadExit.

Расследование показало, что злоумышленники работали несколько месяцев. За это время они испытали несколько эксплоитов против инфраструктуры SIGAINT.

Админ уверен, что защитные меры сработали хорошо. За несколько месяцев они получали ряд предупреждающих сообщений и вроде бы отбили все атаки, так что хакерам не удалось проникнуть на серверы SIGAINT. Судя по всему, они пытались изменить .onion URL сервера sigaint.org на один из своих адресов, чтобы организовать MiTM-атаку.

Пароли пользователей им тоже не удалось добыть. Админ говорит, что им приходят сообщения о взломе почтовых аккаунтов реже, чем раз в три месяца, хотя на сервисе около 42 тыс. почтовых ящиков.

Находка плохих выходных узлов для атаки на SIGAINT даёт основания предполагать, что они же могли использоваться для компрометации трафика других ресурсов даркнета. Админ SIGAINT считает, что за атакой стоит «какое-то агентство». По его оценке, плохие узлы составляли до 6% всех выходных узлов Tor и имели вероятность 2,7% прохода через них произвольного трафика с сервисов Tor. На сегодняшний день выходной узел можно организовать даже на Raspberry Pi, так что создание такой вредоносной сети не представляет большой проблемы.

Ваше мнение/мысли?

Группа разработки Tor Browser с гордостью представила стабильный релиз 4.5. Его можно скачать со

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, а также из

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.По заявлению разработчиков, серия 4.5 обеспечивает значительные улучшения удобства, функционала, безопасности и защиты конфиденциальных данных. «Поскольку эти изменения настолько значительны, мы задержим автоматическое обновление пользователей с версии 4.0 на 4.5 на одну неделю», — пишут они.

С точки зрения юзабилити главное улучшение — увеличение скорости загрузки браузера под Windows и Linux. Во время первоначальной установки пользователям Windows теперь предлагают добавить Tor Browser в стартовое меню (установка по умолчанию), а Windows больше не ругается на «неизвестные источники» программного обеспечения. Под Linux теперь браузер поставляется с новой оболочкой, который позволяет запускать его из файл-менеджера, с рабочего стола, прямо из приложений или из командной строки.

Разработчики упростили главное меню Tor (зелёный лук) и конфигурационные подменю. Теперь в меню сразу показывают, через какую цепочку узлов ты подключаешься к сайту, и можно одним нажатием мыши сменить цепочку, если она не нравится.

В целом, Tor Browser стал гораздо лучше обрабатывать смену цепочки подключения. Сайты не будут неожиданно изменять язык, внешний вид и даже сохранят твою сессию авторизации.

Важные изменения произошли в сфере безопасности. Главное из них — новый ползунок Security Slider, который постепенно отключает все потенциально небезопасные функции в браузере, такие как автоматический просмотр видео и аудио HTML5, оптимизация производительности JavaScript и т.д.

Нужно отметить ещё, что транспорт obfs2, obfs3 и ScrambleSuit переписали на GoLang, как и базовую поддержку нового транспорта obfs4, обладающего более продвинутыми возможностями по сопротивлению глубокой инспекции трафика и пробированию, что мешает автоматическому вредоносному сканированию на предмет мостов Tor.

Последнее значительное изменение — поисковая система по умолчанию стала

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Дополнение:

Новость двумя днями ранее от 27 апреля:

70 плохих выходных узлов Tor прослушивали почтовый трафик SIGAINT

Даже если ты пользуешься защищённым сервисом через Tor, нельзя быть полностью уверенным в своей безопасности. В списке рассылки Tor

Для просмотра ссылки необходимо нажать

Вход или Регистрация

инцидент, который произошёл с почтой

Для просмотра ссылки необходимо нажать

Вход или Регистрация

в даркнете.Админ SIGAINT написал, что неизвестные лица заинтересовались их маленьким скромным проектом. Недавно они обнаружили 70 плохих выходных узлов, которые сканировали трафик почтового сервиса SIGAINT. Сразу после обнаружения их внесли в чёрный список BadExit.

Расследование показало, что злоумышленники работали несколько месяцев. За это время они испытали несколько эксплоитов против инфраструктуры SIGAINT.

Админ уверен, что защитные меры сработали хорошо. За несколько месяцев они получали ряд предупреждающих сообщений и вроде бы отбили все атаки, так что хакерам не удалось проникнуть на серверы SIGAINT. Судя по всему, они пытались изменить .onion URL сервера sigaint.org на один из своих адресов, чтобы организовать MiTM-атаку.

Пароли пользователей им тоже не удалось добыть. Админ говорит, что им приходят сообщения о взломе почтовых аккаунтов реже, чем раз в три месяца, хотя на сервисе около 42 тыс. почтовых ящиков.

Находка плохих выходных узлов для атаки на SIGAINT даёт основания предполагать, что они же могли использоваться для компрометации трафика других ресурсов даркнета. Админ SIGAINT считает, что за атакой стоит «какое-то агентство». По его оценке, плохие узлы составляли до 6% всех выходных узлов Tor и имели вероятность 2,7% прохода через них произвольного трафика с сервисов Tor. На сегодняшний день выходной узел можно организовать даже на Raspberry Pi, так что создание такой вредоносной сети не представляет большой проблемы.

Ваше мнение/мысли?

Последнее редактирование: