Компания F.A.C.C.T. зафиксировала в январе 2025 года серию атак кибершпионской группы Rezet (Rare Wolf) на российские промышленные предприятия.

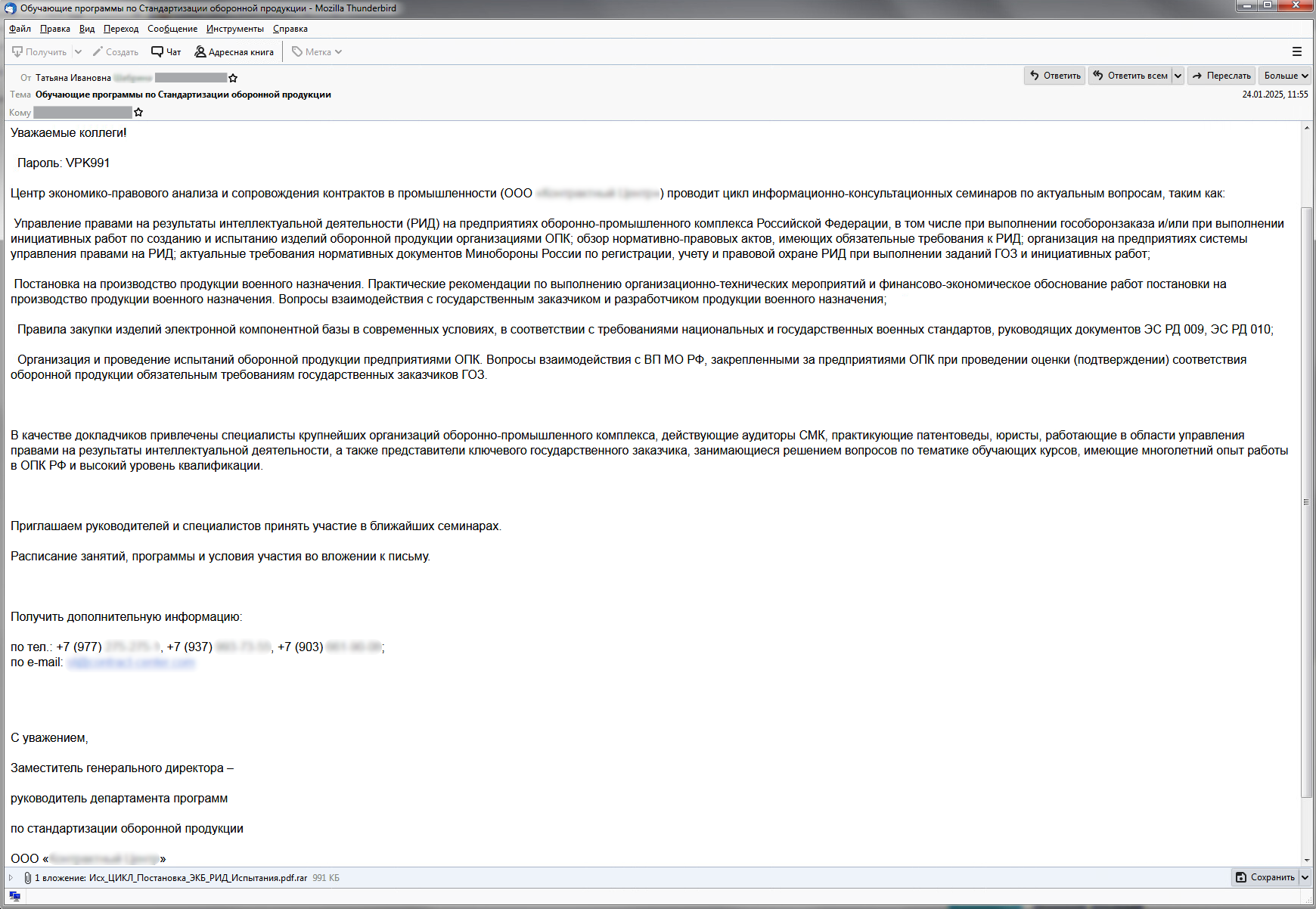

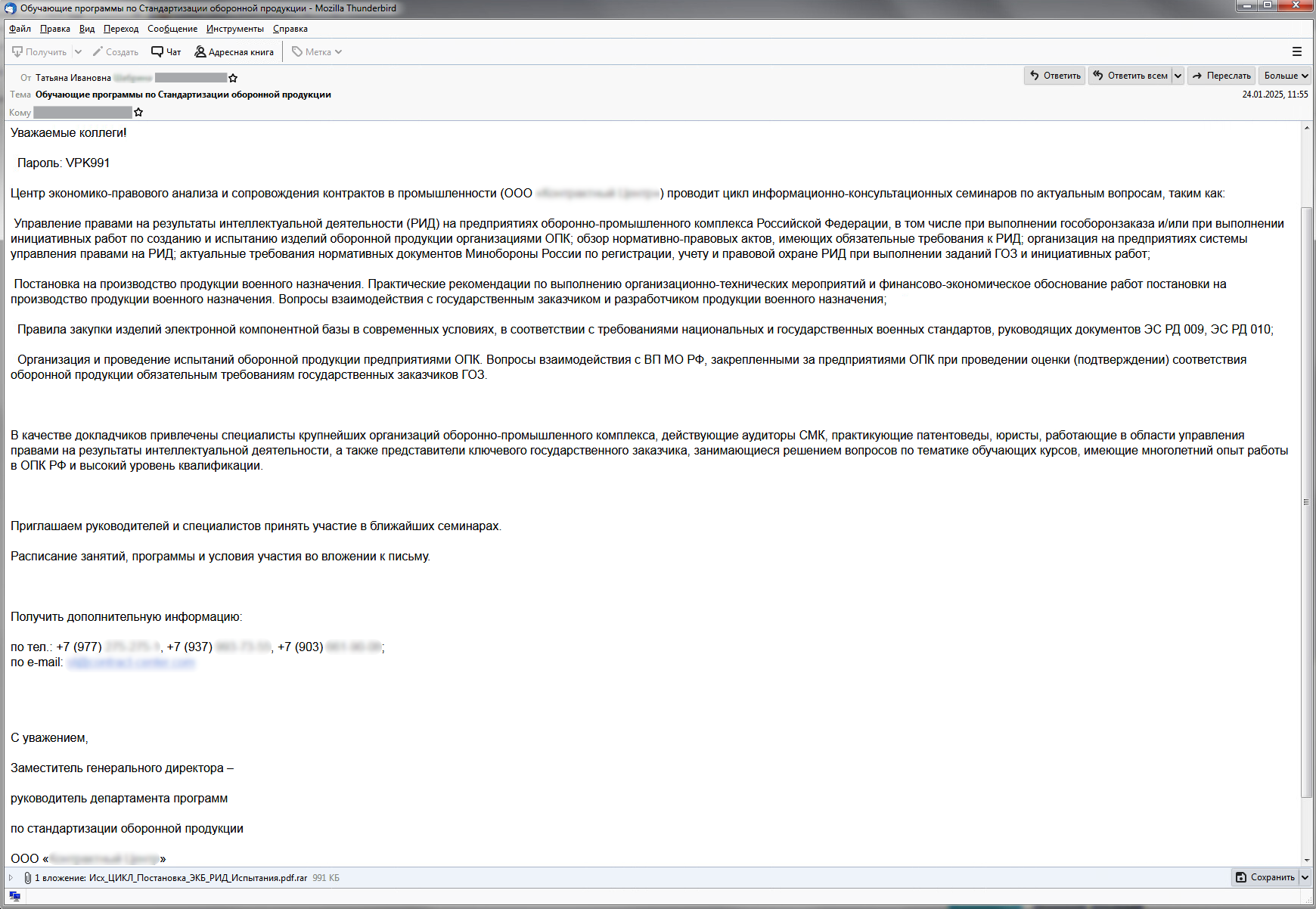

Письма маскируются под приглашения на семинары по стандартизации оборонной продукции. В конце месяца система F.A.C.C.T. Managed XDR выявила и заблокировала вредоносные рассылки.

Открытие вложенных файлов могло привести к заражению рабочих станций. Группа Rezet, известная с 2018 года, специализируется на кибершпионаже, излюбленный инструмент — фишинговые рассылки.

По данным исследователей, за это время она совершила около 500 атак на промышленные предприятия в России, Украине и Белоруссии. В кампаниях 2021 и 2023 годов злоумышленники использовали файл rezet.cmd, по которому группа и получила своё название. В январе 2025 года злоумышленники рассылали письма якобы от имени компании, занимающейся сопровождением контрактов в сфере гособоронзаказа.

Под удар попали предприятия химической, пищевой и фармацевтической промышленности.

Схема заражения была схожа с предыдущими атаками группы: в первой волне рассылок архив содержал вредоносный файл, файл-приманку в формате PDF и код. Пароль к архиву указывался в тексте письма, что позволяло обходить стандартные системы защиты. После запуска PDF-документ открывался для отвлечения внимания, а вредонос заражал систему.

Несколько дней спустя последовали ещё две рассылки, где внутри архива уже находились два вредоносных файла. Открытие любого из них приводило к заражению.

Письма маскируются под приглашения на семинары по стандартизации оборонной продукции. В конце месяца система F.A.C.C.T. Managed XDR выявила и заблокировала вредоносные рассылки.

Открытие вложенных файлов могло привести к заражению рабочих станций. Группа Rezet, известная с 2018 года, специализируется на кибершпионаже, излюбленный инструмент — фишинговые рассылки.

По данным исследователей, за это время она совершила около 500 атак на промышленные предприятия в России, Украине и Белоруссии. В кампаниях 2021 и 2023 годов злоумышленники использовали файл rezet.cmd, по которому группа и получила своё название. В январе 2025 года злоумышленники рассылали письма якобы от имени компании, занимающейся сопровождением контрактов в сфере гособоронзаказа.

Под удар попали предприятия химической, пищевой и фармацевтической промышленности.

Схема заражения была схожа с предыдущими атаками группы: в первой волне рассылок архив содержал вредоносный файл, файл-приманку в формате PDF и код. Пароль к архиву указывался в тексте письма, что позволяло обходить стандартные системы защиты. После запуска PDF-документ открывался для отвлечения внимания, а вредонос заражал систему.

Несколько дней спустя последовали ещё две рассылки, где внутри архива уже находились два вредоносных файла. Открытие любого из них приводило к заражению.

Для просмотра ссылки необходимо нажать

Вход или Регистрация