Киберпреступники нашли новый способ обмануть даже самых осторожных пользователей.

Menlo Security обнаружила новую фишинговую кампанию, которая использует Google Рисунки для обхода систем защиты и обмана пользователей, вынуждая жертв переходить по поддельным ссылкам, созданным для кражи конфиденциальной информации.

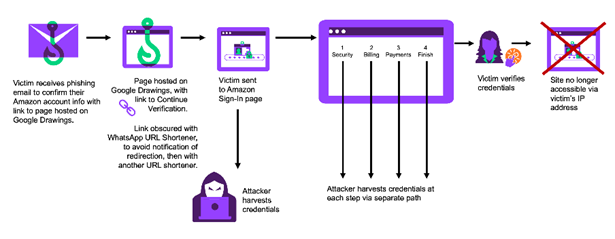

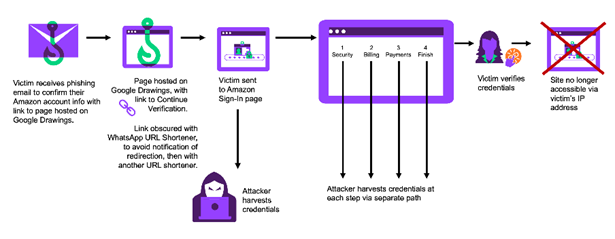

Атака представляет собой яркий пример Living off Trusted Sites (LoTS), когда злоумышленники используют известные и доверенные сайты в злонамеренных целях. Нападающие выбрали одни из самых популярных сервисов в IT-сфере, Google и WhatsApp, чтобы разместить инструменты атаки, а также создали поддельную страницу Amazon для сбора данных жертв.

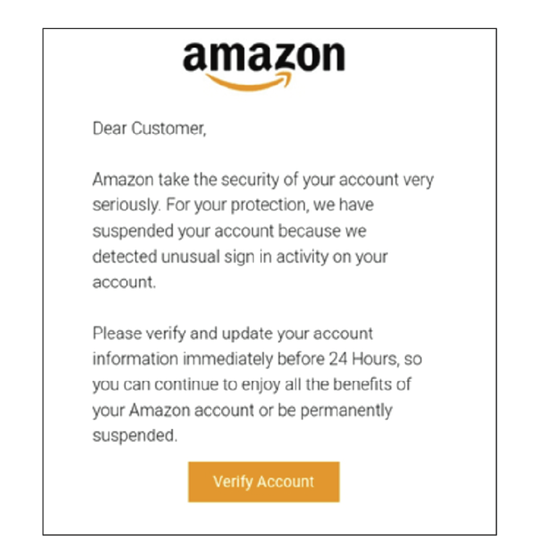

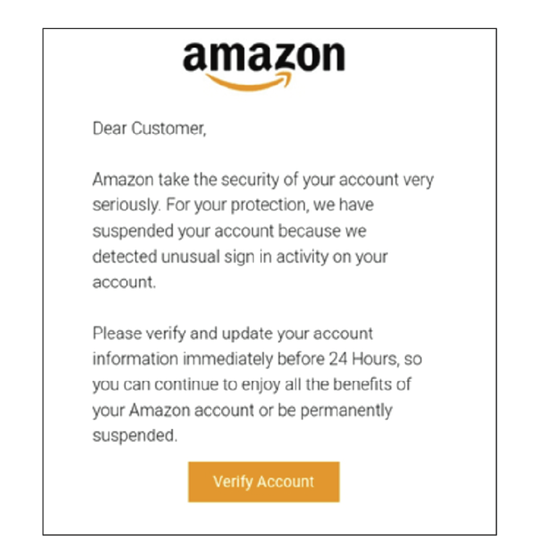

Атака начинается с фишингового письма, которое направляет получателей к изображению, якобы представляющему ссылку для проверки учетной записи Amazon. Изображение размещено на Google Рисунки (Google Drawings), что помогает избежать обнаружения.

Использование легитимных сервисов предоставляет злоумышленникам очевидные преимущества: они не только экономят на стоимости, но и могут общаться внутри сетей, оставаясь незамеченными для средств безопасности и брандмауэров. Сервис Google Рисунки привлекателен на начальном этапе атаки тем, что позволяет включать ссылки в графические изображения. Пользователь даже может не заметит ссылку, особенно если ощущает срочность угрозы для своей учетной записи Amazon.

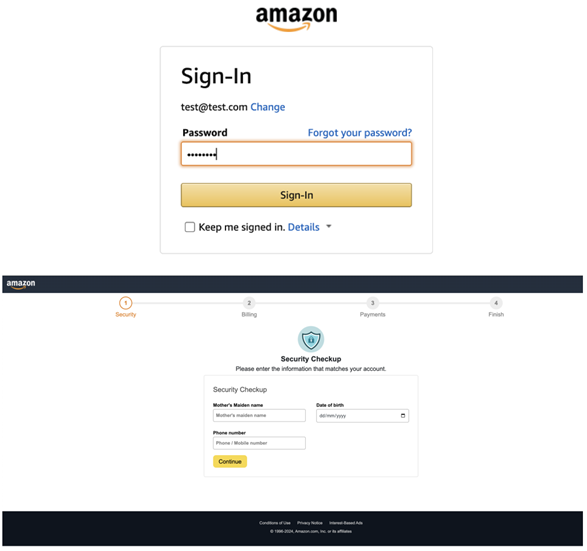

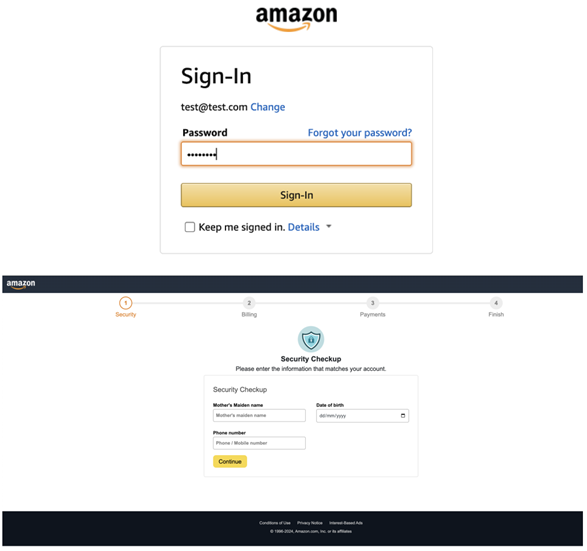

Пользователи, которые кликают на ссылку для проверки учетной записи, попадают на поддельную страницу входа Amazon. Адрес страницы последовательно создается с использованием двух сокращенных URL-адресов — через WhatsApp («l.wl[.]co»), а затем qrco[.]de – для дополнительной запутанности и обмана сканеров URL.

Когда жертва вводит свои учетные данные на поддельной странице входа, далее отображаются четыре разные страницы для поэтапного сбора дальнейшей информации. Данные жертвы собираются по мере заполнения каждого из четырех шагов и отправляются злоумышленнику. Примечательно, что даже если жертва передумает или остановится в процессе заполнения данных, киберпреступник все равно получит информацию с каждого уже завершенного шага.

Поддельная страница предназначена для сбора учетных данных, личной информации и данных кредитных карт. После кражи данных жертвы перенаправляются на настоящую страницу входа Amazon. Как дополнительная мера предосторожности, страница становится недоступной с того же IP-адреса после того, как учетные данные были подтверждены.

Menlo Security обнаружила новую фишинговую кампанию, которая использует Google Рисунки для обхода систем защиты и обмана пользователей, вынуждая жертв переходить по поддельным ссылкам, созданным для кражи конфиденциальной информации.

Атака представляет собой яркий пример Living off Trusted Sites (LoTS), когда злоумышленники используют известные и доверенные сайты в злонамеренных целях. Нападающие выбрали одни из самых популярных сервисов в IT-сфере, Google и WhatsApp, чтобы разместить инструменты атаки, а также создали поддельную страницу Amazon для сбора данных жертв.

Цепочка атаки

Атака начинается с фишингового письма, которое направляет получателей к изображению, якобы представляющему ссылку для проверки учетной записи Amazon. Изображение размещено на Google Рисунки (Google Drawings), что помогает избежать обнаружения.

Изображение, имитирующее ссылку для проверки аккаунта Amazon

Использование легитимных сервисов предоставляет злоумышленникам очевидные преимущества: они не только экономят на стоимости, но и могут общаться внутри сетей, оставаясь незамеченными для средств безопасности и брандмауэров. Сервис Google Рисунки привлекателен на начальном этапе атаки тем, что позволяет включать ссылки в графические изображения. Пользователь даже может не заметит ссылку, особенно если ощущает срочность угрозы для своей учетной записи Amazon.

Пользователи, которые кликают на ссылку для проверки учетной записи, попадают на поддельную страницу входа Amazon. Адрес страницы последовательно создается с использованием двух сокращенных URL-адресов — через WhatsApp («l.wl[.]co»), а затем qrco[.]de – для дополнительной запутанности и обмана сканеров URL.

Поддельная страница входа и процесс «проверки» аккаунта

Когда жертва вводит свои учетные данные на поддельной странице входа, далее отображаются четыре разные страницы для поэтапного сбора дальнейшей информации. Данные жертвы собираются по мере заполнения каждого из четырех шагов и отправляются злоумышленнику. Примечательно, что даже если жертва передумает или остановится в процессе заполнения данных, киберпреступник все равно получит информацию с каждого уже завершенного шага.

Поддельная страница предназначена для сбора учетных данных, личной информации и данных кредитных карт. После кражи данных жертвы перенаправляются на настоящую страницу входа Amazon. Как дополнительная мера предосторожности, страница становится недоступной с того же IP-адреса после того, как учетные данные были подтверждены.

Для просмотра ссылки необходимо нажать

Вход или Регистрация