В новой кампании злоумышленники маскируют вредоносные Android-приложения под Snapchat, WhatsApp* и X (бывший Twitter).

Попав на устройство пользователя, такие программы пытаются выкрасть учетные данные от различных аккаунтов.

О распространении Android-трояна рассказали исследователи из команды SonicWall Capture Labs:

Вектор доставки Android-зловредов пока не до конца понятен, однако известно, что сразу после установки трояны запрашивают доступ к специальным возможностям операционной системы (accessibility services) и API-интерфейсу администратора устройств Android (уже устаревшая функциональность, предоставляющая права администратора на системном уровне).

Если владелец смартфона даст доступ, вредоносное приложение получит полный контроль над устройством и сможет вытаскивать конфиденциальные данные. Обнаруженные Android-трояны подключаются к удаленному серверу для получения команд, с помощью которых можно вытащить список контактов, СМС-сообщения, журнал вызовов и список установленных приложений.

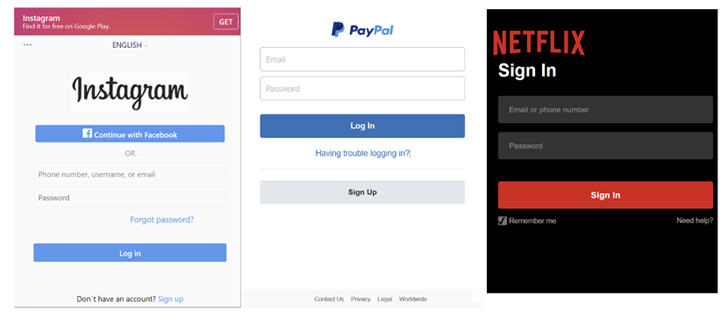

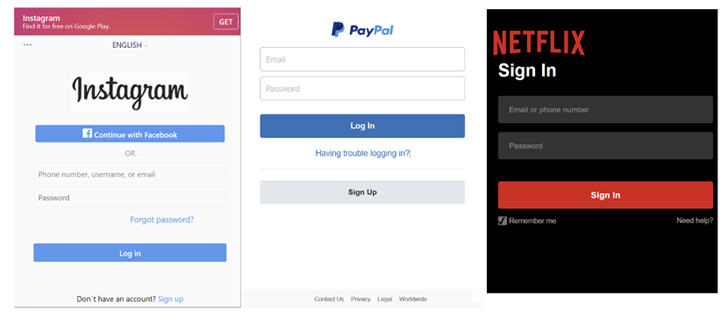

Вредоносы могут также отправлять СМС-сообщения, открывать фишинговые страницы в браузере и включать вспышку камеры. Упомянутые фишинговые страницы замаскированы под страницы для входа в аккаунты Facebook*, GitHub, Instagram*, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress и Yahoo.

Напомним, на днях специалисты антивирусной компании «Доктор Веб» выявили подозрительный код в приложении Love Spouse для управления секс-игрушками. Этот софт размещен в официальном магазине Google Play.

* - (признанной экстремистской и запрещенной в России)

Попав на устройство пользователя, такие программы пытаются выкрасть учетные данные от различных аккаунтов.

О распространении Android-трояна рассказали исследователи из команды SonicWall Capture Labs:

«Эти вредоносы используют иконки популярных приложений, чтобы запутать потенциальных жертв и заставить их установить злонамеренный софт в систему».

Вектор доставки Android-зловредов пока не до конца понятен, однако известно, что сразу после установки трояны запрашивают доступ к специальным возможностям операционной системы (accessibility services) и API-интерфейсу администратора устройств Android (уже устаревшая функциональность, предоставляющая права администратора на системном уровне).

Если владелец смартфона даст доступ, вредоносное приложение получит полный контроль над устройством и сможет вытаскивать конфиденциальные данные. Обнаруженные Android-трояны подключаются к удаленному серверу для получения команд, с помощью которых можно вытащить список контактов, СМС-сообщения, журнал вызовов и список установленных приложений.

Вредоносы могут также отправлять СМС-сообщения, открывать фишинговые страницы в браузере и включать вспышку камеры. Упомянутые фишинговые страницы замаскированы под страницы для входа в аккаунты Facebook*, GitHub, Instagram*, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress и Yahoo.

Напомним, на днях специалисты антивирусной компании «Доктор Веб» выявили подозрительный код в приложении Love Spouse для управления секс-игрушками. Этот софт размещен в официальном магазине Google Play.

* - (признанной экстремистской и запрещенной в России)

Для просмотра ссылки необходимо нажать

Вход или Регистрация