Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для просмотра ссылки необходимо нажать

Вход или Регистрация

на пользование сотовым телефоном Nokia в 1998 годуМногие государства пытаются в той или иной степени контролировать информацию в национальном сегменте интернета: вводить цензуру, фильтровать трафик. Например, в США действует

Для просмотра ссылки необходимо нажать

Вход или Регистрация

для интернет-цензуры. Аналогичная ситуация в других странах. Но всё это бесполезно. Потому что информация хочет быть свободной. Как речной поток, она обойдёт любые барьеры на своём пути, говорили классики шифропанка.Свой личный VPN — полностью легальный инструмент для безопасной работы в интернете. Вопрос в том, как долго продлится такая ситуация. И что делать, если использование этого инструмента ограничат? Некоторые уже начали готовиться к худшему сценарию.

Недавно была опубликована статья

Для просмотра ссылки необходимо нажать

Вход или Регистрация

с обзором типов VPN по устойчивости к потенциальным блокировкам и деанонимизации пользователей. Статья набрала +262 и наверняка войдёт в список лучших статей на Хабре за 2023 год.Итак, автор выделил семь типов подключения по степени обфускации (маскировки) трафика:

- Технология TLS-VPN, когда трафик VPN «оборачивается» в TLS. Примеры протоколов: SSTP, AnyConnect/OpenConnect, SoftEther.

- Реверс-прокси перед TLS-VPN для защиты VPN от обнаружения. К сожалению, все такие соединения можно заблокировать.

- Специальные инструменты для маскировки TLS-VPN, чтобы он был неотличим от обычного TLS — V2Ray/

Для просмотра ссылки необходимо нажать Вход или Регистрацияс плагином VMess и VLess поверх Websockets или gRPC, либоДля просмотра ссылки необходимо нажать Вход или Регистрация. К сожалению, факт использования этих библиотек можно обнаружить.- Специальная или кастомная TLS-библиотека вроде

Для просмотра ссылки необходимо нажать Вход или Регистрация, маскировка под другие протоколы. К сожалению, по паттернам трафика всё равно можно выявить, что пользователь делает нечто нестандартное и подозрительное.- Rule-based access: прокси, который включает VPN только в нужный момент. К сожалению, такое специфическое использование SSH-туннеля тоже заметно по паттернам трафика, так же как TLS-внутри-TLS.

- Всё вышепереичлсенное, с рандомной набивкой пакетов мусорными данными (random padding), разбивкой пакетов и другими техниками избежания паттернов. В этом случае увеличивается процент ложных срабатываний, что обычно не останавливает «цензора», который блокирует всё более-менее подозрительное (разумеется, речь про Китай и Иран).

Какие выводы можно сделать из этого технического обзора? Вывод такой, что по мере продвижения от первого к последнему пункту наш сервер всё лучше защищён от обнаружения, но никогда не защищён полностью. При этом сервер становится всё сложнее в обслуживании.

Грубо говоря, первый вариант — самый простой удобный, но и самый беззащитный для гипотетической угрозы. Последний вариант со всеми защитными мерами означает то, что трафик всё равно заблокируют, но вместе с кучей ни в чём не повинных посторонних сервисов.

▍ VPN по разрешениям

Некоторые особо параноидальные эксперты допускают введение в России «белых списков» и разрешений на использование VPN. По некоторым признакам, подобные планы действительно существуют. Ещё в 2017 году Роскомнадзор начал составлять

Для просмотра ссылки необходимо нажать

Вход или Регистрация

сервисов, которые запрещено блокировать. В том же году

Для просмотра ссылки необходимо нажать

Вход или Регистрация

закон о запрете обхода блокировок через VPN и анонимайзеры.В отношении VPN введение белых списков допускает два варианта регулирования:

- белый список организаций, которые имеют право использовать услуги VPN;

- белый список VPN-провайдеров, соблюдающих меры государственного регулирования (например, запись всего трафика и расшифровка по запросу компетентных органов)

… или сочетание этих методов.

Подготовка не означает 100% вероятность введения «белых списков», это лишь запасные меры на случай, если поступит экстренное распоряжение. А оно может и не поступить, этого никто не знает. Такие вещи в последнее время в РФ происходят непредсказуемо и без предварительных анонсов (как говорится, «без раскачки»).

Напомним, что в настоящее время вместо «белых списков» (VPN запрещён всем, кроме организаций из списка) действует противоположная модель «чёрных списков» (разрешено всё, кроме некоторых сервисов).

Если вернуться к типам VPN из вышеупомянутой статьи, то использование VPN само по себе полностью легально (1-й пункт из списка). А вот «обход блокировок» уже является нарушением закона со стороны владельца сервера. И если кто-то начинает обфусцировать трафик (пункты 2–7), это выглядит подозрительно.

Ну и тотальной фильтрации трафика по протоколам сейчас не наблюдается. Хотя она может начаться в будущем. Но пока такое будущее не наступило. И будем надеяться, не наступит. Следовательно, можно использовать удобные и легальные сервисы из пункта 1.

На

Для просмотра ссылки необходимо нажать

Вход или Регистрация

есть два шаблона для этих целей, так что настройка сервиса займёт буквально пару щелчков мышки. Первый называется

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(под Linux), а второй —

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(Windows Server 2019).▍ Образ StrongSwan IKEv2/IPSec

Шаблон указан предпоследним в

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Он добавлен несколько месяцев назад в связи с возросшим спросом.

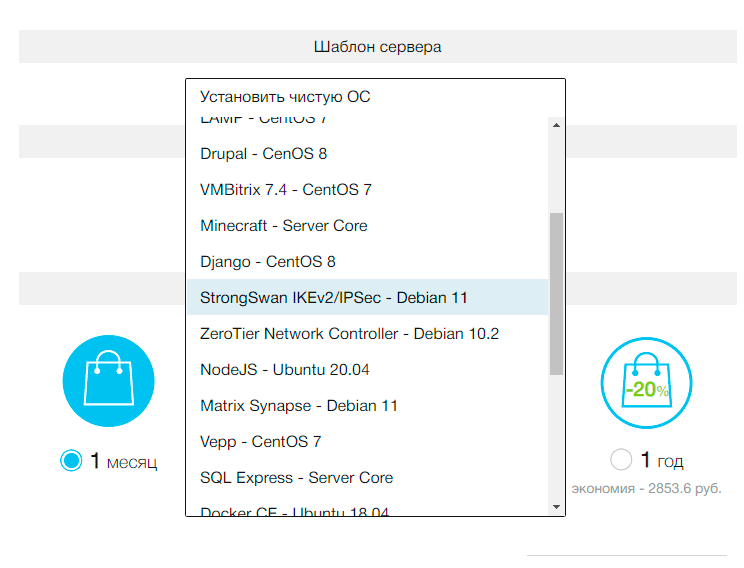

Как вариант, шаблон можно выбрать из выпадающего списка на этапе заказа сервера:

IKEv2/IPSec — стандартный протокол для построения частных сетей. В качестве транспорта использует UDP. Обладает свойством

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(perfect forward secrecy, совершенная прямая секретность) во всех режимах использования.PFS — крайне важное свойство системы шифрования. Оно практически устраняет риски от потери долговременного закрытого ключа. Например, если злоумышленник получил закрытый ключ сервера, он всё равно не сможет расшифровать сессии IKEv2/IPSec ни в прошлом (сохранённые ранее), ни в будущем, потому что для их шифрования используются сессионные или уникальные эфемерные (одноразовые) ключи.

IPsec IKEv2 — современный протокол VPN, разработанный Microsoft и Cisco. В архитектурном плане оказался достаточно удачным,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Большое преимущество — возможность добавлять новые функции. За 17 лет с момента публикации стандарта протокола появилось около десятка различных расширений, и процесс продолжается. Сейчас ведутся работы по адаптации IKEv2 для квантовых компьютеров и квантовой криптографии.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

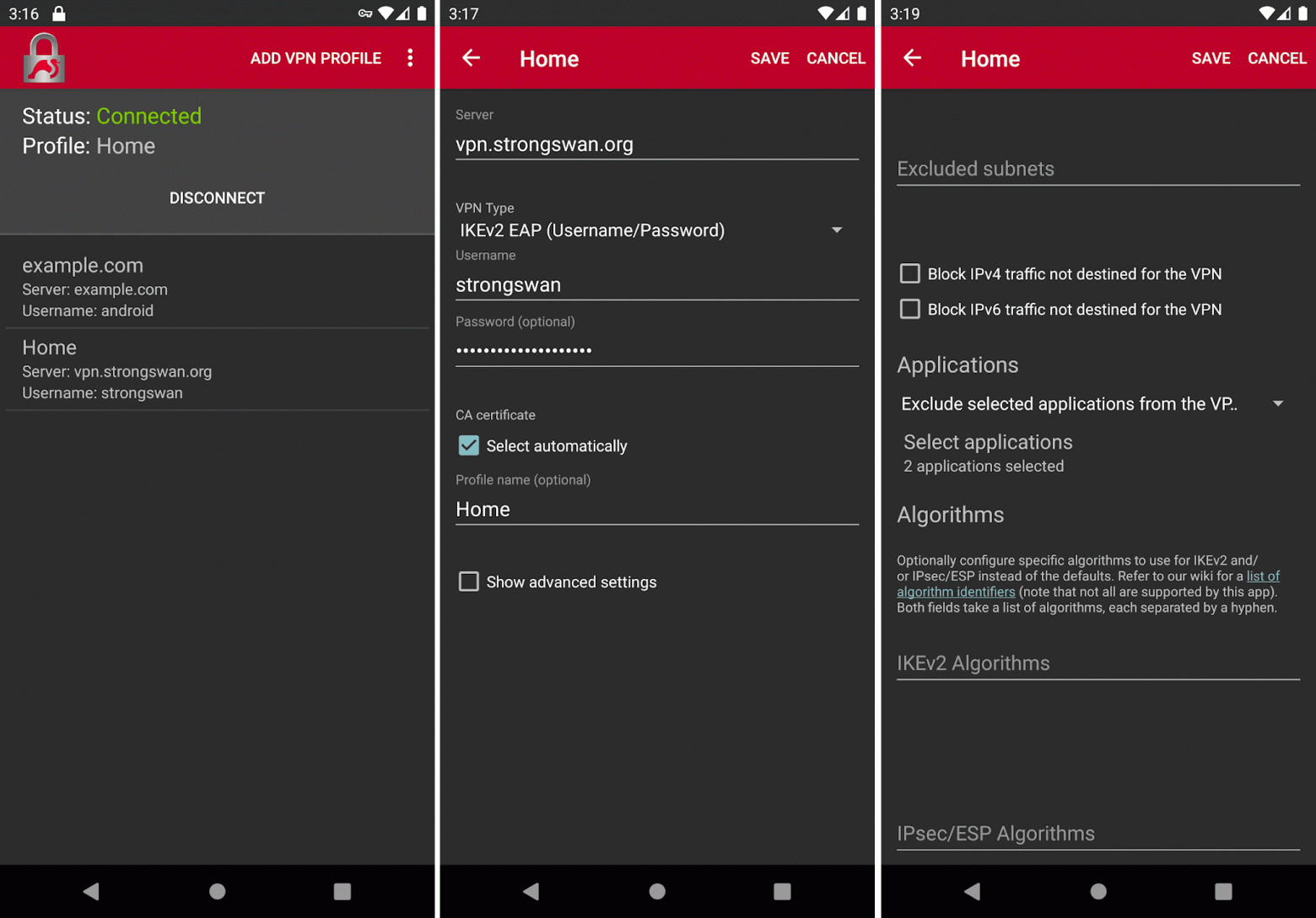

— открытая и быстрая реализация IPsec. Проект расширяемый, с хорошо масштабируемым многопоточным дизайном. Ориентирован прежде всего на IKEv2 и строгую аутентификацию.В образе из маркетплейса — предустановленный strongSwan, все необходимые зависимости и плагины, а также небольшое веб-приложение для настройки системы и получения учётки без захода по SSH. Через -интерфейс можно взять файлы sswan и mobileconfig для импорта в приложение

Для просмотра ссылки необходимо нажать

Вход или Регистрация

под Android и iOS/MacOS, соответственно.После этого мы свободно подключаемся к своему VPN по адресу https://vps_ip_address:5000 под теми же учётными данными, которые получили для SSH. Эту информацию вводим в мобильный клиент — и вот уже можно выходить в интернет под надёжной криптографической защитой.

strongSwan VPN Client для Android

Как видим, шаблон крайне прост в установке. Кроме того, образ работает под Linux. Это означает дешевизну решения, потому что под Linux есть линейка тарифов «Старт» и возможность выбрать более слабую и дешёвую конфигурацию, чем под Windows.

Как мы уже упоминали, этот удобный Linux-образ появился в маркетплейсе буквально пару месяцев назад, а до этого моменту пользователям приходилось довольствоваться более дорогим шаблоном VPN L2TP под Windows.

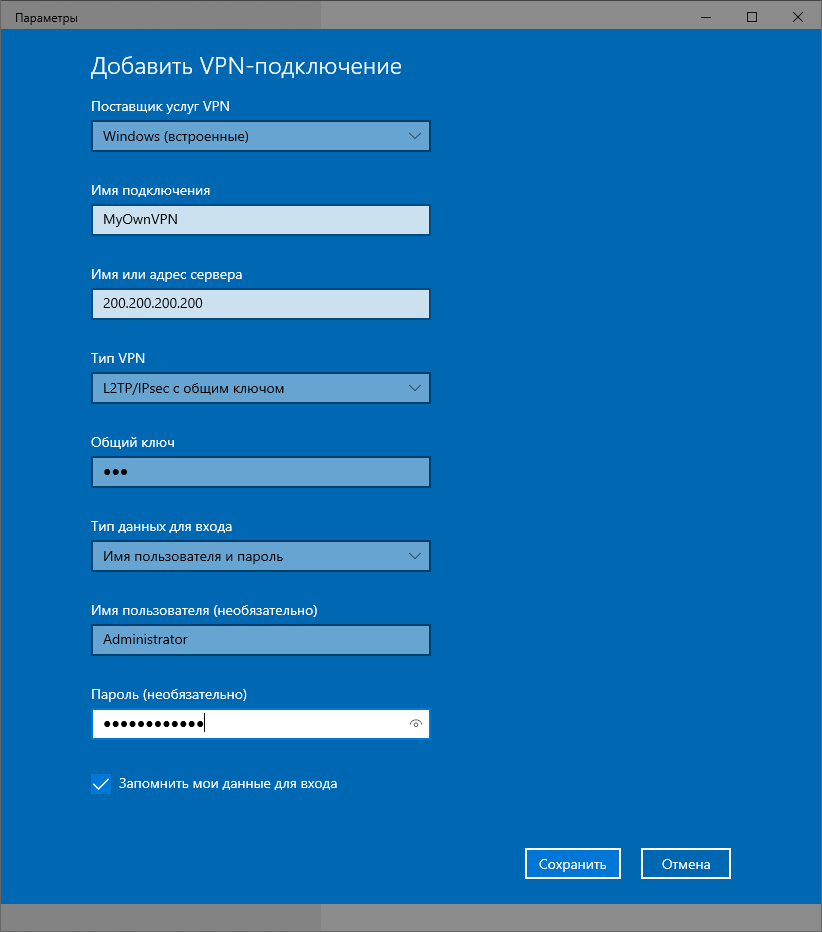

▍ Образ с VPN L2TP

Для просмотра ссылки необходимо нажать

Вход или Регистрация

— альтернативный шаблон для своего VPN-сервера. Включает в себя Windows Server 2019 с предустановленными ролям RRAS и NPS.

Как и предыдущий, этот шаблон тоже устанавливается довольно быстро, а сразу после установки позволяет подключаться к серверу по VPN. Управление сервером доступно не только по SSH, но и по RDP, как в других стандартных шаблонах WindowsServer. Подключение осуществляется через стандартный функционал Windows с помощью L2TP с предварительным ключом. Перед подключением ввести общий ключ. Подробное руководство по подключению см.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.

Разумеется, на собственный сервер можно ставить любые операционные системы и софт по желанию. Без всяких шаблонов и дополнительной оплаты, то есть бесплатно.

▍ Вывод

В настоящее время VPN на своём сервере находятся в легальном поле. Ими можно совершенно спокойно пользоваться,

Есть вероятность, что власти постараются избежать введения жёстких ограничений на частные сети, поскольку это настоящий кошмар для цифровой инфраструктуры тысяч коммерческих и государственных организаций. Кому нужен кошмар? Никому. Все министерства выступят против, от минцифры до минэкономики.

Для просмотра ссылки необходимо нажать

Вход или Регистрация