Легендарный Android-троян возвращается спустя почти год затишья.

Банковский троян Medusa для Android, также известный как TangleBot, вновь появился в поле зрения исследователей после почти года бездействия. Новые кампании с его использованием были зафиксированы в таких странах, как Франция, Италия, США, Канада, Испания, Великобритания и Турция.

Активность Medusa была замечена с мая текущего года. Новые версии трояна стали компактнее, требуют меньше разрешений и обладают новыми функциями для инициирования транзакций прямо с зараженного устройства.

Впервые троян Medusa был обнаружен в 2020 году как

Исследователи из компании

Cleafy обнаружила 24 вредоносных кампании, использующих троян, и приписала их пяти различным ботнетам (UNKN, AFETZEDE, ANAKONDA, PEMBE и TONY). UNKN, например, управляется отдельной группой злоумышленников, которые нацелены на страны Европы, в частности Францию, Италию, Испанию и Великобританию. В последнее время в атаках использовались поддельные приложения, такие как фейковый браузер Chrome, приложение для 5G-соединения и поддельное приложение для стриминга под названием 4K Sports.

Cleafy отмечает, что все кампании и ботнеты управляются центральной инфраструктурой Medusa, которая динамически получает

Авторы Medusa сократили количество запрашиваемых разрешений, чтобы вызывать у жертв меньше подозрений, но по-прежнему требуют доступа к службам специальных возможностей Android. Кроме того, троян всё так же имеет доступ к списку контактов жертвы и функции отправки SMS, что является ключевым методом распространения угрозы.

Согласно анализу Cleafy, из новой версии трояна были удалены 17 команд и добавлены 5 новых, среди которых:

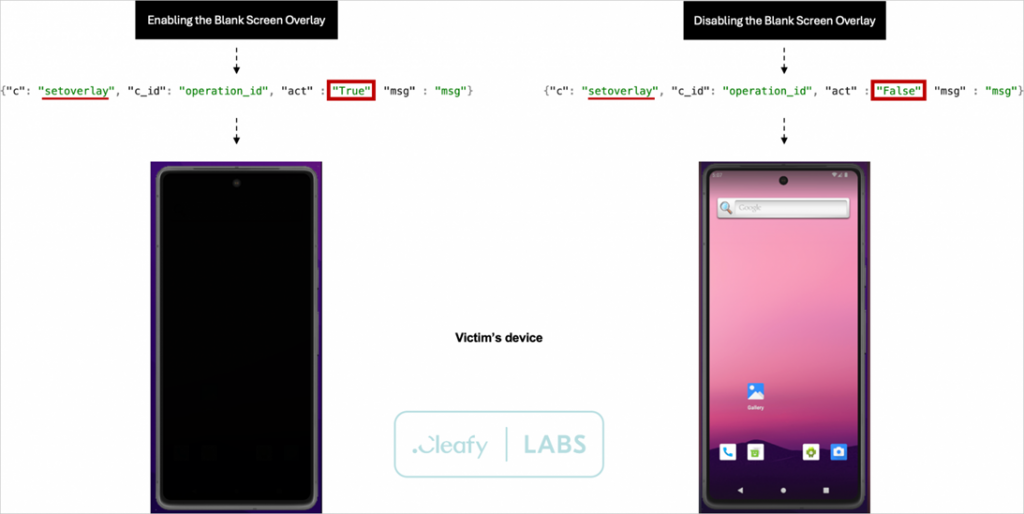

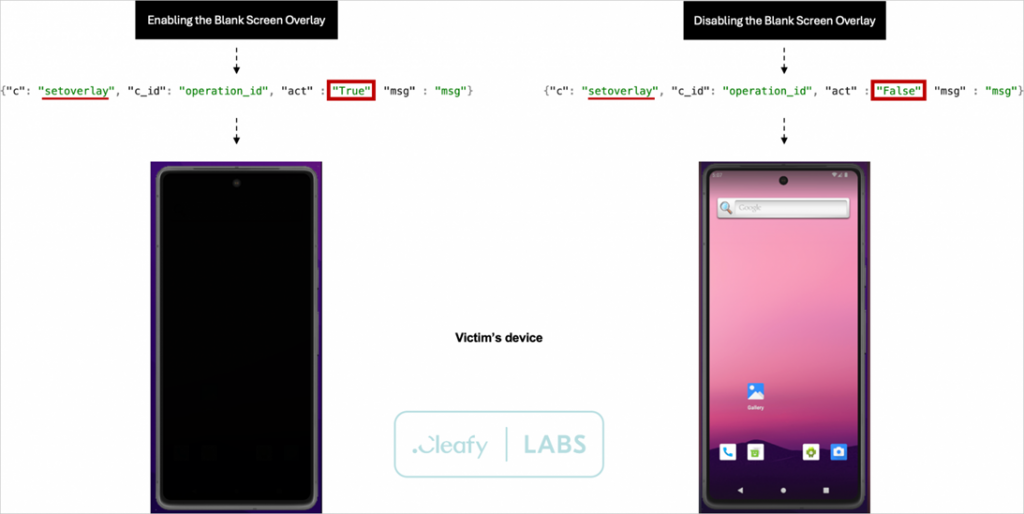

Особенно важной является команда «setoverlay», позволяющая злоумышленникам выполнять обманные действия, такие как создание видимости заблокированного устройства для маскировки вредоносной активности, что идеально работает в паре с OLED-экранами, которые не излучают свет, отображая чёрные пиксели.

Новая возможность захвата скриншотов предоставляет злоумышленникам дополнительные пути для кражи конфиденциальной информации с заражённых устройств. Операция Medusa продолжает расширять масштабы и становиться более скрытной, что может привести к большему количеству жертв.

Несмотря на то, что Cleafy пока не наблюдала поддельные приложения на Google Play, с увеличением числа киберпреступников, использующих MaaS, стратегии распространения будут становиться всё более разнообразными и изощрёнными.

Для защиты от Medusa и схожих угроз следует проявлять бдительность при установке приложений и тщательно проверять запрашиваемые разрешения. Избегайте перехода по подозрительным ссылкам в сообщениях и будьте особенно осторожны с приложениями, требующими доступ к специальным возможностям Android. Соблюдение этих правил цифровой гигиены существенно снизит риск стать жертвой банковских троянов и прочего вредоносного ПО.

Банковский троян Medusa для Android, также известный как TangleBot, вновь появился в поле зрения исследователей после почти года бездействия. Новые кампании с его использованием были зафиксированы в таких странах, как Франция, Италия, США, Канада, Испания, Великобритания и Турция.

Активность Medusa была замечена с мая текущего года. Новые версии трояна стали компактнее, требуют меньше разрешений и обладают новыми функциями для инициирования транзакций прямо с зараженного устройства.

Впервые троян Medusa был обнаружен в 2020 году как

Для просмотра ссылки необходимо нажать

Вход или Регистрация

-операция (malware-as-a-service). Он предоставляет атакующим возможности для записи нажатий клавиш, управления экраном и манипуляций с SMS. Несмотря на сходство в названии, этот троян не связан с одноименными группировками, занимающимися вымогательством и DDoS-атаками.Исследователи из компании

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, специализирующейся на выявлении онлайн-мошенничества, сообщили о новых вариантах Medusa. Они стали легче, требуют меньше разрешений и включают такие функции, как наложение на весь экран и захват скриншотов.Cleafy обнаружила 24 вредоносных кампании, использующих троян, и приписала их пяти различным ботнетам (UNKN, AFETZEDE, ANAKONDA, PEMBE и TONY). UNKN, например, управляется отдельной группой злоумышленников, которые нацелены на страны Европы, в частности Францию, Италию, Испанию и Великобританию. В последнее время в атаках использовались поддельные приложения, такие как фейковый браузер Chrome, приложение для 5G-соединения и поддельное приложение для стриминга под названием 4K Sports.

Cleafy отмечает, что все кампании и ботнеты управляются центральной инфраструктурой Medusa, которая динамически получает

Для просмотра ссылки необходимо нажать

Вход или Регистрация

-адреса для C2-серверов из публичных профилей в социальных сетях.Авторы Medusa сократили количество запрашиваемых разрешений, чтобы вызывать у жертв меньше подозрений, но по-прежнему требуют доступа к службам специальных возможностей Android. Кроме того, троян всё так же имеет доступ к списку контактов жертвы и функции отправки SMS, что является ключевым методом распространения угрозы.

Согласно анализу Cleafy, из новой версии трояна были удалены 17 команд и добавлены 5 новых, среди которых:

- destroyo: удаление определённого приложения;

- permdrawover: запрос разрешения «Поверх других приложений»;

- setoverlay: наложение чёрного экрана;

- take_scr: создание скриншота;

- update_sec: обновление пользовательского секрета.

Особенно важной является команда «setoverlay», позволяющая злоумышленникам выполнять обманные действия, такие как создание видимости заблокированного устройства для маскировки вредоносной активности, что идеально работает в паре с OLED-экранами, которые не излучают свет, отображая чёрные пиксели.

Новая возможность захвата скриншотов предоставляет злоумышленникам дополнительные пути для кражи конфиденциальной информации с заражённых устройств. Операция Medusa продолжает расширять масштабы и становиться более скрытной, что может привести к большему количеству жертв.

Несмотря на то, что Cleafy пока не наблюдала поддельные приложения на Google Play, с увеличением числа киберпреступников, использующих MaaS, стратегии распространения будут становиться всё более разнообразными и изощрёнными.

Для защиты от Medusa и схожих угроз следует проявлять бдительность при установке приложений и тщательно проверять запрашиваемые разрешения. Избегайте перехода по подозрительным ссылкам в сообщениях и будьте особенно осторожны с приложениями, требующими доступ к специальным возможностям Android. Соблюдение этих правил цифровой гигиены существенно снизит риск стать жертвой банковских троянов и прочего вредоносного ПО.

Для просмотра ссылки необходимо нажать

Вход или Регистрация