Злоумышленники нашли способ протащить в магазин Google полноценного шпиона.

Проведенный в «Лаборатории Касперского» анализ модификации Telegram показал, что программа ворует переписку, личные данные и контакты пользователя. Разработчик, выложивший несколько однотипных Android-клиентов, позиционирует их как самые быстрые, отмечая, что они используют распределенную сеть ЦОД, расположенных по всему миру.

Все найденные в Google Play моды сопровождены описанием на китайском (традиционном и упрощенном) или уйгурском языке.

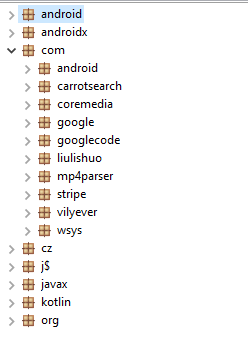

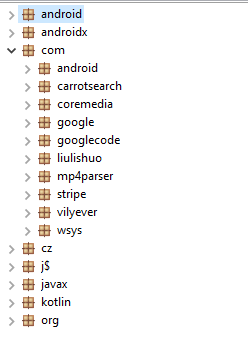

При запуске такое приложение, по словам экспертов, ничем не отличается от оригинала. Код, на первый взгляд, изменен незначительно; набор пакетов включает нетипичный com.wsys.

Подвох раскрыл список функций, вызывающих эту библиотеку: как оказалось, этот код стремится получить доступ к контактам пользователя. С помощью com.wsys происходит также сбор информации о пользователе (имя, ID, номер телефона).

После этого приложение подключается к командному серверу. В код обработки входящих сообщений добавлен вызов метода uploadTextMessageToService, который при получении сообщений собирает содержимое, название и ID чата / канала, имена и ID отправителей. Информация шифруется и помещается во временный файл tgsync.s3, а затем отправляется на C2-сервер.

В код обработки контактов злоумышленники добавили вызов метода uploadFriendData для сбора и эксфильтрации имен, ников, ID и номеров телефона. Изменение этих данных вредонос отслеживает и ставит в известность своего оператора. Аналитики уже сообщили в Google о злоупотреблении; некоторые вредоносные клоны Telegram все еще доступны. Из-за большой популярности Telegram подобные фейки нередки, однако они чаще воруют крипту или принудительно показывают рекламу.

Владельцам Android-гаджетов советуют с осторожностью относиться к сторонним модификациям мессенджеров, даже если они опубликованы в официальном магазине Google.

Проведенный в «Лаборатории Касперского» анализ модификации Telegram показал, что программа ворует переписку, личные данные и контакты пользователя. Разработчик, выложивший несколько однотипных Android-клиентов, позиционирует их как самые быстрые, отмечая, что они используют распределенную сеть ЦОД, расположенных по всему миру.

Все найденные в Google Play моды сопровождены описанием на китайском (традиционном и упрощенном) или уйгурском языке.

При запуске такое приложение, по словам экспертов, ничем не отличается от оригинала. Код, на первый взгляд, изменен незначительно; набор пакетов включает нетипичный com.wsys.

Подвох раскрыл список функций, вызывающих эту библиотеку: как оказалось, этот код стремится получить доступ к контактам пользователя. С помощью com.wsys происходит также сбор информации о пользователе (имя, ID, номер телефона).

После этого приложение подключается к командному серверу. В код обработки входящих сообщений добавлен вызов метода uploadTextMessageToService, который при получении сообщений собирает содержимое, название и ID чата / канала, имена и ID отправителей. Информация шифруется и помещается во временный файл tgsync.s3, а затем отправляется на C2-сервер.

В код обработки контактов злоумышленники добавили вызов метода uploadFriendData для сбора и эксфильтрации имен, ников, ID и номеров телефона. Изменение этих данных вредонос отслеживает и ставит в известность своего оператора. Аналитики уже сообщили в Google о злоупотреблении; некоторые вредоносные клоны Telegram все еще доступны. Из-за большой популярности Telegram подобные фейки нередки, однако они чаще воруют крипту или принудительно показывают рекламу.

Владельцам Android-гаджетов советуют с осторожностью относиться к сторонним модификациям мессенджеров, даже если они опубликованы в официальном магазине Google.

Для просмотра ссылки необходимо нажать

Вход или Регистрация