Современные автомобили из механического средства передвижения превращаются в напичканные электроникой гаджеты на колёсах — они загружают обновления прошивки из интернета, передают производителю диагностическую информацию и имеют интерфейсы для удалённого подключения. В результате к привычным для автомобилей рискам добавляются риски в области кибербезопасности.

Особенности подключённых автомобилей

Управление технологическими узлами «умного» автомобиля производится через электронные блоки управления (ЭБУ). ЭБУ — это компьютер, который собирает данные с подключённых к нему датчиков, кнопок, переключателей, кнопок, обрабатывает их и подаёт команды на исполнительные механизмы. Важнейшая часть каждого ЭБУ — его прошивка — софт, от которого зависит надёжность функционирования транспортного средства. В некоторых автомобилях насчитывается более 100 ЭБУ.

Взаимодействие между ЭБУ происходит с помощью протоколов CAN/CAN FD, LIN, MOST, Ethernet и FlexRay. Их общая черта — повышенная надёжность. Они устойчивы к сбоям в жёстких условиях эксплуатации автомобиля, однако ни в одном из них не предусмотрено встроенных функций безопасности в виде шифрования данных или аутентификации подключаемых устройств.

В ближайшем будущем ожидается появление массовых моделей, оборудованных усовершенствованными системами помощи водителю (ADAS), автопилотами, а также системами взаимодействия между автомобилями (V2V) и с дорожной инфраструктурой (V2I). Такие системы помогут предотвращать ДТП или смягчать их последствия, однако также создадут и новые возможности для злоумышленников.

Популярность каршеринга сделала востребованной функции централизованного контроля автопарка, например, возможность отслеживать каждый автомобиль в реальном времени, собирать телеметрические данные и управлять режимами работы двигателя.

Востребованность новых технологий заставляет автопроизводителей сокращать циклы разработки и производства, чтобы продолжать наращивать темпы внедрения новых технологий. Гонка технологической оснащённости приводит к тому, что вопросы кибербезопасности остаются нерешёнными. Результат закономерен: новые автомобили содержат множество потенциальных уязвимостей.

Автомобильные киберугрозы

Подключённый к интернету автомобиль имеет значительное количество открытых портов, которые потенциально могут использовать киберпреступники. А учитывая поверхностное отношение к вопросам безопасности со стороны разработчиков автомобилей, проникновение в любой доступный ЭБУ — относительно простая задача. Перехватив контроль над одним модулем, атакующий может перемещаться от одного управляющего блока к другому и производить самые разнообразные виды атак, например:

• DoS-атаки на ЭБУ рулевого управления или тормозной системы, которые могут привести к аварии со смертельным исходом;

• блокировку информационно-развлекательной системы или отключение запуска двигателя с требованием выкупа;

• внедрение недействительных данных в поток обмена между модулями или модификация передаваемых данных с целью, например, нарушить режим работы двигателя и вывести его из строя;

• отключение ЭБУ с использованием протоколов обнаружения ошибок;

• перехват управления автомобилем, в результате которого может произойти авария, причём установить истинного виновника в этом случае практически невозможно.

Уязвимые диагностические сканеры

Дополнительным источником угроз часто становятся сами владельцы автомобилей из числа энтузиастов чип-тюнинга. Они приобретают Wi-Fi- или Bluetooth-сканеры, которые подключаются к шине CAN через диагностический разъём OBD-II. Как правило, прошивка таких сканеров не содержит средств защиты от атак, поэтому любой желающий может разместиться по соседству с ноутбуком, перехватить контроль над донглом и добавить немного «чип-тюнинга» на своё усмотрение.

Головные мультимедийные устройства

Ещё один уязвимый элемент, который редко принимают во внимание, — головные мультимедийные устройства с GPS-навигацией и другими функциями. Автовладельцы часто заменяют штатные мультимедийные системы на альтернативные, чтобы получить дополнительные возможности.

Большая часть таких устройств работает на устаревших версиях Android, которые практически не обновляются. Популярная среди водителей функция автоматической адаптации громкости звука к скорости движения требует, чтобы головное устройство было подключено к шине CAN. В результате удалённый злоумышленник может воспользоваться известными уязвимостями Android, чтобы провести атаку на CAN-шину.

Самое неприятное: уязвимые версии Android используются даже в штатных мультимедийных устройствах некоторых автомобилей.

Небезопасные прошивки

Практически каждый владелец «умного» автомобиля хочет, чтобы его этот автомобиль стал быстрее и мощнее, чем предусмотрено производителем. А лучше всего, если получится добавить функции старшей модели в более дешёвую младшую. Гаражные мастерские, специализирующиеся на таких модификациях, заменяют прошивки ЭБУ, которые представляют собой ОС вместе с загрузчиком. Этим умельцам не мешает даже то, что файлы прошивок должны быть подписаны цифровой подписью производителя: модифицируя код в ЭБУ, они отключают проверку подписи, в результате чего блок работает с любой прошивкой, в том числе и с вредоносной.

Уязвимости в шине CAN

Разработанная компанией Bosch в 1983 году шина CAN была официально представлена в 1986-м, а впервые использован в серийных автомобилях в 1989-м. Спустя четыре года ISO приняла CAN в качестве стандарта для автомобилей, и с тех пор эта шина и соответствующий протокол для обмена данными используются практически в каждом транспортном средстве.

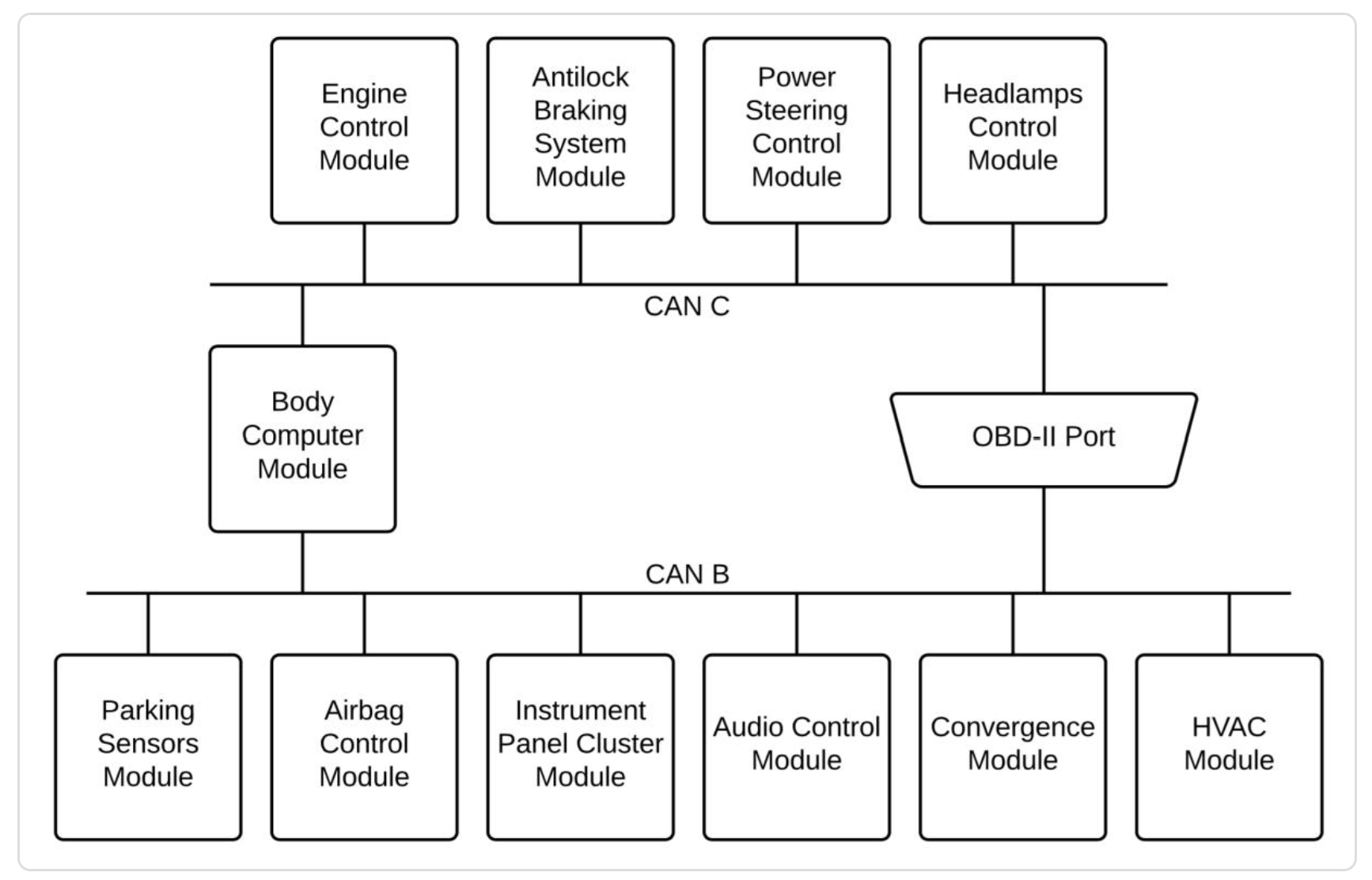

Системы автомобиля, подключённые к CAN. Источник: Trend Micro

Все устройства автомобиля взаимодействуют через шину CAN. Благодаря этому головное мультимедийное устройство узнаёт, получив информацию о сработавших подушках безопасности, что нужно позвонить в экстренную службу и сообщить об аварии.

Подключённые к CAN устройства взаимодействую между собой, передавая особые сообщения — фреймы. Эти сообщения могут содержать различную информацию, включая сообщения об ошибках. Объединённая команда исследователей разработала

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, которая эксплуатирует имеющиеся в этом случае особенности обработки ошибок: 1) ошибки возникают, когда устройство считывает значения, которые не соответствуют исходному ожидаемому значению на фрейме;

2) когда устройство обнаруживает такое событие, оно записывает сообщение об ошибке на шину CAN, чтобы «отозвать» ошибочный фрейм и уведомить другие устройства, чтобы они проигнорировали его;

3) если устройство посылает слишком много ошибок, то, как предписывают стандарты CAN, оно переходит в состояние Bus Off, т. е. отключается от CAN и не может прочитать или записать какие-либо данные в CAN, — эта функция помогает изолировать явно неисправные устройства, чтобы они не мешали работе остальных систем;

4) передавая достаточно большое количество ошибок, можно добиться того, чтобы целевое устройство перешло в состояние Bus Off, то есть отключилось.

Это может стать опасным и даже фатальным, особенно если удастся так отключить подушки безопасности или ABS.

Чтобы провести атаку, достаточно подключить к CAN устройство, которое будет повторно посылать в CAN фреймы с ошибками. А для подключённых автомобилей не понадобится никакого устройства — достаточно воспользоваться уязвимостями в ЭБУ и запустить атаку дистанционно.

Презентация Trend Micro об атаке на CAN:

Описанное выше уже было проверено на практике. В 2015 году Чарли Миллер и Крис Валасек продемонстрировали

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Водитель, которого предупредили об эксперименте, выехал на хайвей, после чего исследователи перехватили управление системами его автомобиля. Они включили на полную мощность музыку и кондиционер, заставили работать щётки стеклоочистителя, а затем заставили автомобиль ползти как черепаха, так что другие водители сигналили участнику эксперимента, обгоняя его. И самое страшное: он ничего не мог сделать — управление кондиционером, мультимедийной системой и даже педалью газа было перехвачено хакерами. После публикации результатов эксперимента

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, оснащённых уязвимой для дистанционного взлома системой UConnect, через которую исследователи взломали Jeep Cherokee. Чтобы решить накопившиеся проблемы безопасности отраслевая группа ISO и SAE разработала свод руководящих принципов обеспечения безопасности подключённых автомобилей —

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Что предлагает новый стандарт

Повсеместное управление безопасностью

То есть безопасность должна стать обязательной частью всех процессов от создания концепции и разработки до производства, эксплуатации, технического обслуживания и вывода из эксплуатации. Для управления рисками следует использовать уже зарекомендовавший себя стандарт ISO 31000.

Структура управления рисками в соответствии с ISO 31000. Источник: Trend Micro

Мониторинг рисков

В случаях потенциальных инцидентов, связанных с безопасностью, стандарт предусматривает контрольные точки для всех компаний, поставщиков и поставщиков:

• управление кибербезопасностью сверху вниз должно основываться на постоянном мониторинге рисков в рамках всей организации, включая производство и всю цепочку поставщиков;

• для внедрения кибербезопасности сверху вниз организациям понадобится сильная культура ИБ и упор на качественную подготовку кадров;

• руководители всех уровней должны работать над внедрением знаний в области кибербезопасности на всех этапах бизнеса и внедрять их в своих подразделениях; для этого можно воспользоваться рекомендациями стандарта управления информационной безопасностью ISO/IEC 27001.

Меры по обеспечению внедрения стандартов ИБ в соответствии с ISO 27001. Источник: Trend Micro.

Оценка событий кибербезопасности

Этот процесс определяет уровень воздействия события в области кибербезопасности и соответствующую реакцию на него. Каждое событие необходимо проанализировать, чтобы определить, как оно влияет объект или компонент. Принимая во внимание решение об устранении риска, процедуры реагирования могут применяться на последующих этапах.

Анализ уязвимостей

Для каждой выявленной уязвимости необходимо установить, может ли она быть использована для атаки. Все ошибки и события должны быть проанализированы для выявления потенциальных уязвимостей, например:

• пропущенных требований или спецификаций;

• архитектурных или конструктивных недостатков, включая некорректное проектирование протоколов безопасности;

• слабых мест или некорректной реализации протоколов безопасности, включая аппаратные и программные ошибки;

• слабых мест в процессах и процедурах компании, включая неправильное использование и неадекватную подготовку пользователей;

• использования устаревших функций, в том числе криптографических алгоритмов.

Управление уязвимостями

Чтобы не дать потенциальным преступникам воспользоваться обнаруженной уязвимостью, возможно применение следующих мер:

1) временное отключение некритических компонентов;

2) уведомление пользователей о риске;

3) создание и проверка исправления кода командой разработчиков;

4) создание и развёртывание исправлений безопасности.

Управление обновлениями

Для большинства проданных автомобилей обновления прошивок могут быть сделаны только в авторизованных сервисных центрах, поскольку:

• установка обновлений для критически важных ЭБУ не может быть выполнена во время их перемещения в целях безопасности пользователей;

• общий размер обновления программного обеспечения, требующего установки, может составлять несколько гигабайт, что делает время и полосу пропускания важными факторами, ограничивающими его немедленное развёртывание;

• обновление ЭБУ могут вывести его из строя, а это означает, что их придётся менять на исправные в авторизованных сервисных центрах

В результате обновления обычно выполняются только тогда, когда пользователь получает сообщение о неисправности, а не по соображениям безопасности. В результате большинство автомобилей не обновляются годами.

Решить эту проблему призван новый стандарт ISO/AWI 24089 «Транспортные средства — Инжиниринг обновления программного обеспечения». На текущий момент он находится на ранних стадиях разработки, поэтому сложно сказать, как он повлияет на процедуру обновления.

Как быть

Мы предлагаем использовать многоуровневый подход для обеспечения безопасности подключённых транспортных средств, включающий в себя как использование самых актуальных сведений о ландшафте угроз, так и обеспечение мер безопасности еще на этапе подготовки к строительству для транспортных средств, сетей и вспомогательных сервисов. Эти меры должны существенно снизить вероятность успеха атаки и смягчить её возможные последствия.

Критически важно сохранять комплексный подход к улучшению безопасности подключённых автомобилей, избегая внедрения разрозненных решений. Только таким образом можно добиться единообразного управленческого контроля в рамках всей системы.

Рекомендуемый подход к обеспечению безопасности подключённого автомобиля с использованием бесшовной многоуровневой системы защиты. Источник: Trend Micro.

Для этого компании и поставщики должны внедрить надёжное и функциональное решение, которое

• поддерживает управление подключёнными автомобилями;

• защищает от атак, направленных на транспортное средство, связанные сети и бэкэнд-системы;

• обеспечивает единый контекст событий из каждой системы по мере их возникновения.

Так можно гарантировать бесшовную многоуровневую реакцию на кибератаки для защиты, обнаружения и реагирования, а также для мониторинга всех этапов производства и эксплуатации высокотехнологичных транспортных средств.

Для просмотра ссылки необходимо нажать

Вход или Регистрация