В известном архиваторе WinRAR обнаружена уязвимость, которая отслеживается под номером

Заранее уведомлённые о проблеме разработчики уже исправили ошибку в программе, и в версии WinRAR 6.23 уязвимость уже закрыта.

Проект

Ранее программа «Проводник» в составе предварительной версии Windows 11

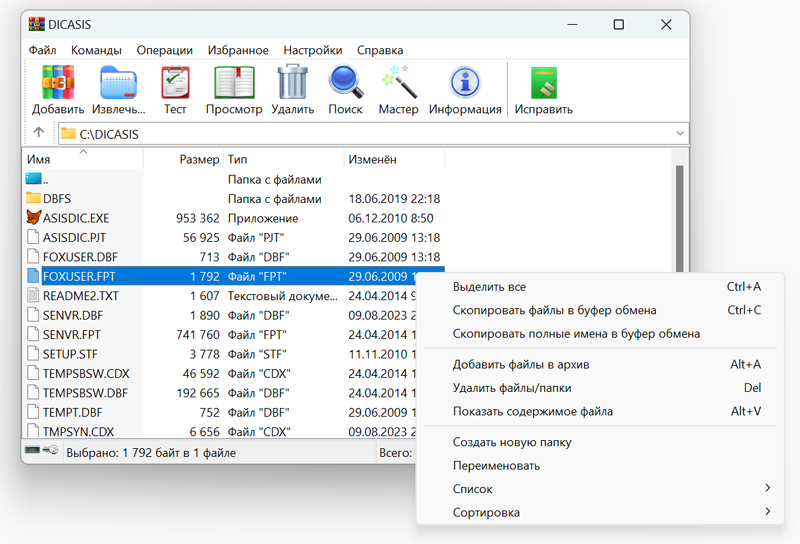

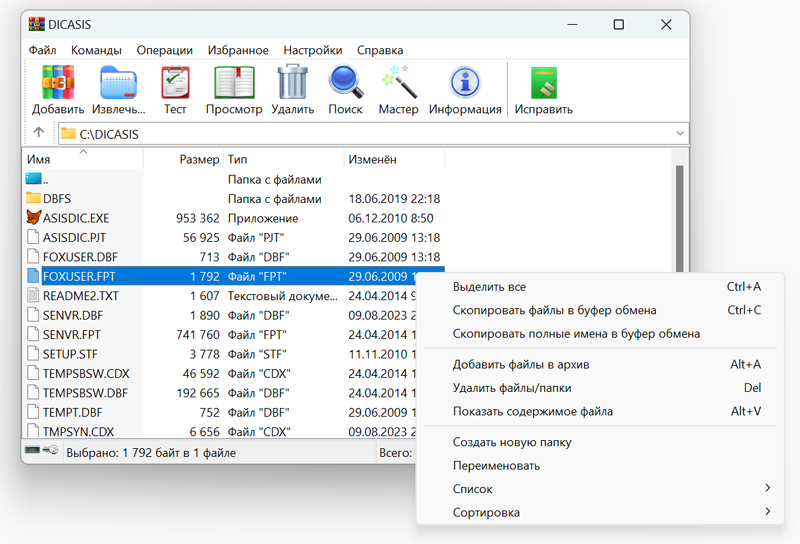

Разработчиков WinRAR это известие, кажется, не напугало: специализированный архиватор предлагает более широкий набор параметров, чем интегрированная функция в файловом менеджере.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

— ей присвоен рейтинг 7,8 из 10 (высокий). Заранее уведомлённые о проблеме разработчики уже исправили ошибку в программе, и в версии WinRAR 6.23 уязвимость уже закрыта.

Проект

Для просмотра ссылки необходимо нажать

Вход или Регистрация

перечисляет следующие тезисы, связанные с уязвимостью старых версий WinRAR:- уязвимость позволяла злоумышленникам выполнять произвольный код;

- механизм её работы был связан с обработкой восстановления томов;

- приложение некорректно проверяло пользовательские данные;

- в результате вредоносное ПО получало доступ за пределами выделенного буфера памяти;

- для эксплуатации уязвимости необходимо было заставить пользователя самостоятельно запустить специально созданный вредоносный архив RAR.

Ранее программа «Проводник» в составе предварительной версии Windows 11

Для просмотра ссылки необходимо нажать

Вход или Регистрация

формата RAR. Она была реализована при помощи открытой библиотеки libarchive, которая также поддерживает форматы LHA, PAX, TAR, TGZ и 7Z. Возможность распаковки в стабильной версии системы появится в сентябре, а создание архивов станет доступным лишь в следующем году. Разработчиков WinRAR это известие, кажется, не напугало: специализированный архиватор предлагает более широкий набор параметров, чем интегрированная функция в файловом менеджере.

Для просмотра ссылки необходимо нажать

Вход или Регистрация