Реестр Windows стал ахиллесовой пятой популярного почтового клиента.

На днях компания TrustedSec представила новый инструмент для атак на Microsoft Outlook, названный «Specula». Этот инструмент позволяет злоумышленникам удалённо выполнять код, используя Outlook как платформу для управления и контроля (

Основой для работы Specula является уязвимость CVE-2017-11774, которая была исправлена Microsoft в октябре 2017 года. Данный недостаток безопасности позволяет обойти защитные механизмы Outlook и создать кастомную домашнюю страницу, используя WebView.

Согласно данным Microsoft, злоумышленники могут предоставлять специально созданные документы, эксплуатирующие эту уязвимость. Открытие таких документов пользователями может привести к компрометации системы.

Несмотря на исправление уязвимости и удаление интерфейса для отображения домашних страниц Outlook, атакующие всё ещё могут создавать вредоносные страницы с помощью изменения значений реестра Windows, даже на последних версиях Office 365.

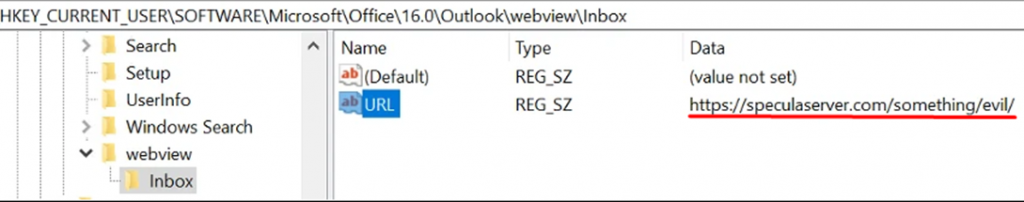

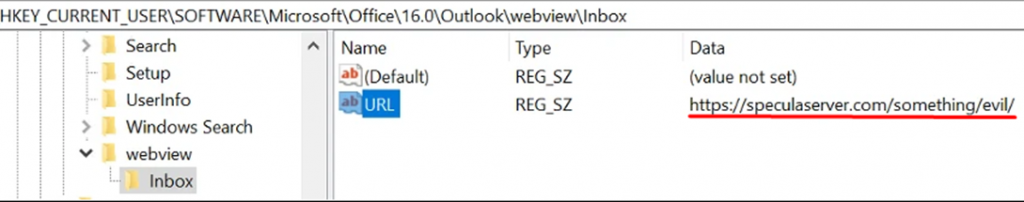

Specula работает в контексте Outlook, устанавливая кастомную домашнюю страницу через ключи реестра, которые указывают на внешний сайт, контролируемый злоумышленниками. Эти ключи можно найти в разделе реестра «HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView\».

Злоумышленники могут использовать специально созданные страницы Outlook для запуска VBScript-файлов, что позволяет им выполнять произвольные команды на взломанных системах. TrustedSec отмечает, что этот метод был успешно применён для доступа к сотням клиентов, несмотря на наличие у последних знаний в области цифровой гигиены и принятие профилактических мер.

Когда кастомная домашняя страница устанавливается через ключи реестра, Outlook загружает и отображает HTML-страницу, вместо стандартного содержимого, такого как почта или календарь. С этой страницы можно запускать VBScript или JScript с привилегиями, аналогичными запуску скриптов через cscript или wscript.

Для начальной настройки реестра устройство должно быть скомпрометировано, но после этого злоумышленники могут использовать данный метод для сохранения доступа и распространения на другие системы. Так как процесс «outlook.exe» является доверенным, это упрощает обход существующих средств защиты.

Пять лет назад Командование кибербезопасности США (US CyberCom) предупреждало о том, что уязвимость CVE-2017-11774 использовалась для атак на государственные учреждения США. Позднее исследователи безопасности из Chronicle, FireEye и Palo Alto Networks связали эти атаки с иранской хакерской группой APT33.

FireEye сообщала, что впервые наблюдала использование CVE-2017-11774 группой APT34 в июне 2018 года, после чего APT33 начала более масштабную кампанию в июле 2018 года, продолжавшуюся минимум год.

На днях компания TrustedSec представила новый инструмент для атак на Microsoft Outlook, названный «Specula». Этот инструмент позволяет злоумышленникам удалённо выполнять код, используя Outlook как платформу для управления и контроля (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

).Основой для работы Specula является уязвимость CVE-2017-11774, которая была исправлена Microsoft в октябре 2017 года. Данный недостаток безопасности позволяет обойти защитные механизмы Outlook и создать кастомную домашнюю страницу, используя WebView.

Согласно данным Microsoft, злоумышленники могут предоставлять специально созданные документы, эксплуатирующие эту уязвимость. Открытие таких документов пользователями может привести к компрометации системы.

Несмотря на исправление уязвимости и удаление интерфейса для отображения домашних страниц Outlook, атакующие всё ещё могут создавать вредоносные страницы с помощью изменения значений реестра Windows, даже на последних версиях Office 365.

Specula работает в контексте Outlook, устанавливая кастомную домашнюю страницу через ключи реестра, которые указывают на внешний сайт, контролируемый злоумышленниками. Эти ключи можно найти в разделе реестра «HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView\».

Злоумышленники могут использовать специально созданные страницы Outlook для запуска VBScript-файлов, что позволяет им выполнять произвольные команды на взломанных системах. TrustedSec отмечает, что этот метод был успешно применён для доступа к сотням клиентов, несмотря на наличие у последних знаний в области цифровой гигиены и принятие профилактических мер.

Когда кастомная домашняя страница устанавливается через ключи реестра, Outlook загружает и отображает HTML-страницу, вместо стандартного содержимого, такого как почта или календарь. С этой страницы можно запускать VBScript или JScript с привилегиями, аналогичными запуску скриптов через cscript или wscript.

Для начальной настройки реестра устройство должно быть скомпрометировано, но после этого злоумышленники могут использовать данный метод для сохранения доступа и распространения на другие системы. Так как процесс «outlook.exe» является доверенным, это упрощает обход существующих средств защиты.

Пять лет назад Командование кибербезопасности США (US CyberCom) предупреждало о том, что уязвимость CVE-2017-11774 использовалась для атак на государственные учреждения США. Позднее исследователи безопасности из Chronicle, FireEye и Palo Alto Networks связали эти атаки с иранской хакерской группой APT33.

FireEye сообщала, что впервые наблюдала использование CVE-2017-11774 группой APT34 в июне 2018 года, после чего APT33 начала более масштабную кампанию в июле 2018 года, продолжавшуюся минимум год.

Для просмотра ссылки необходимо нажать

Вход или Регистрация