Цифры года

- 45,60% писем по всему миру и 46,59% писем в Рунете были спамом

- 31,45% всех спамовых писем были отправлены из России

- Наш почтовый антивирус заблокировал 135 980 457 вредоносных почтовых вложений

- Система «Антифишинг» предотвратила 709 590 011 попыток перехода по фишинговым ссылкам

- Компонент «Защита чатов» мобильных решений «Лаборатории Касперского» предотвратил более 62 тысяч переходов по фишинговым ссылкам из Telegram

Фишинг и скам в 2023 году

Охота на геймеров

В 2023 году, как и ранее, киберпреступники маскировали свои атаки на геймеров под выгодные предложения из игровой сферы. Потенциальным жертвам обещали бесплатное знакомство с очередной новинкой (иногда даже за некоторое время до официального релиза) либо участие в игровом турнире с привлекательным призовым фондом. Для этого на фишинговом сайте пользователя могли попросить войти в один из его игровых аккаунтов. Если жертва вводила данные в фишинговую форму, аккаунт угоняли.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В других схемах пользователю предлагали приобрести за небольшую сумму возможность опробовать новую версию долгожданной игры. Так как оплачивать услугу нужно было на поддельном сайте, то в руках злоумышленников оказывались не только деньги, но и данные банковской карты, а желание протестировать новинку так и оставалось желанием.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Еще одной приманкой, которую использовали злоумышленники, были внутриигровые ценности: мошенники «продавали» игровую валюту, скины, якобы «прокачанные» аккаунты по выгодным ценам и анонсировали «ивенты», где также можно было получить что-то ценное. Однако приобретая что-либо на непроверенных сайтах, пользователь мог не только потерять деньги, но и раскрыть свои персональные данные, такие как почтовый или электронный адрес, телефон и другие. После оформления покупки мошенники переставали выходить на связь или присылали жертве данные случайного украденного аккаунта, в котором ничего ценного не было.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Внезапные выигрыши и компенсации

Льготы и компенсации, особенно если они смягчают неизбежные расходы, такие как налоги, выглядят соблазнительно. Злоумышленники активно пользовались этим в 2023 году. Дизайн сайтов, предлагающих компенсации, максимально тщательно копировал легитимные ресурсы налоговых органов США, Великобритании, Сингапура, Франции и других стран. Однако незначительные отличия от оригинала на некоторых из них все же были, поэтому, чтобы даже особо дотошные жертвы не сомневались, мошенники в шапке сайта отмечали, что это всего лишь бета-версия. При этом к «компенсациям» переходили не сразу.Посетителю страницы сначала предлагали обновить свои данные или документы или ознакомиться с важной информацией, касающейся полагающихся ему денег. Впрочем, какими бы ухищрениями ни пользовались мошенники, основной их целью было заставить жертву поверить в компенсацию.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В схеме, нацеленной на жителей Великобритании, после «обновления данных» выяснялось, что пользователю якобы полагается возмещение уже оплаченных налогов. Для большей достоверности злоумышленники указали конкретную сумму — 891,45 фунта стерлингов. Чтобы получить деньги, требовалось заполнить небольшую анкету, после чего клиент должен был дополнительно подтвердить свою личность.

Таким образом злоумышленники собирали базу персональных данных пользователей, включая данные банковской карты, имя, дату рождения и адрес. Эту информацию в дальнейшем могли использовать как для кражи средств со счета жертвы, так и для кражи личности.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Компенсации по платежам предлагались не только от имени правительственных организаций. Некоторые из обнаруженных скам-страниц обещали вернуть определенную сумму клиентам крупной международной телекоммуникационной компании. Для этого требовалось оплатить небольшую комиссию, в результате чего банковская карта жертвы оказывалась скомпрометирована. Обещанные средства на счет так и не поступали.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Скамеры в 2023 году заманивали жертв не только деньгами. Так, мы наблюдали довольно оригинальную схему, где пользователей приглашали поучаствовать в лотерее, чтобы выиграть визу для иммиграции в другую страну ради работы или учебы. Заинтересовавшихся просили заполнить «заявление», а затем переслать информацию о «лотерее» определенному количеству контактов в WhatsApp и ожидать результатов.

Вероятнее всего, лотерея, как это принято у мошенников, была «беспроигрышной», однако победитель должен был заплатить за оформление визы небольшую сумму. А саму визу жертвы мошеннической схемы не смогли бы получить никогда: органы, ответственные за выдачу виз, не раздают их наудачу, особенно если речь идет о долгосрочном пребывании в стране.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Легкий заработок

Помимо выплат и лотерей, в 2023 году мошенники распространяли предложения быстрого заработка. При этом, помимо знакомых предложений разбогатеть без каких-либо усилий или поучаствовать в оплачиваемом опросе, мы встречали и менее стандартные сценарии. Например, сайт на скриншоте ниже позиционировал себя как ресурс для быстрого заработка в развлекательном формате.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Сайт обещал платить за выполнение несложных действий: играть в игры, тестировать приложения, отвечать на опросы и выполнять небольшие задания. Задачи предлагались на выбор, и за выполнение каждой из них полагалась фиксированная плата.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Однако при попытке получить задание из списка пользователя перенаправляли на страничку со скамом. Таким образом, заработать какие-либо деньги на этом сайте даже теоретически было невозможно, так как страницы с заданиями служили исключительно для накрутки переходов на мошеннические сайты.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Дополнительное вознаграждение, как утверждали мошенники, можно было получить за привлечение к участию в «проекте» как можно большего числа родных и друзей.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Так как заработать на сайте в действительности было невозможно, то, соглашаясь с условиями и отправляя рекомендательные ссылки своим близким, пользователь тем самым только помогал мошенникам вводить людей в заблуждение. При этом жертве действительно начислялись какие-то деньги за рекомендацию, однако вывести их было нельзя. При попытке это сделать система сообщала, что вывод средств возможен, только если заработанная сумма превышает некий лимит (на скриншоте ниже это 200 долларов), и предлагала приблизиться к нему, пригласив еще больше родственников и друзей. Скорее всего, накопить нужную сумму жертве бы так и не удалось.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Операции с криптовалютой

Фишинг, направленный на кражу учетных данных криптокошельков, оставался распространенным средством заработка злоумышленников в 2023 году. На страницах, имитирующих популярные криптовалютные ресурсы, злоумышленники предлагали пользователям подключить свой кошелек, введя учетные данные. Например, один из сайтов на скриншотах ниже имитирует новый проект CryptoGPT (с мая 2023 года — LayerAI), предлагающий пользователям зарабатывать на продаже своих данных (в том числе разработчикам нейросетей), а второй — криптовалютную биржу CommEX.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Криптовалюту в качестве приманки использовали и скам-ресурсы. Например, посетителям страницы на скриншоте ниже предлагалось скачать «чудесный» скрипт, позволяющий каждый день получать бесплатные биткойны и тем самым существенно увеличить криптодоход. В описании другой программы с этого сайта приводился и вовсе незаконный сценарий: она якобы заменяет адрес любого кошелька на адрес пользователя скрипта и переводит ему деньги с чужого счета. Чтобы скачать любой из скриптов, нужно было заплатить чуть меньше 50 долларов.

Устанавливая любое программное обеспечение из непроверенных источников, пользователь рискует заразить свое устройство вредоносным ПО. Тем более что заоблачные суммы, которые обещают мошенники на главной странице, намекают, что перед нами — ресурс злоумышленников.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Книга как приманка: полистаем страницы

В 2023 году киберпреступники расширили свой арсенал приманок. Например, нам на глаза попался сайт, имитирующий электронную книгу о пенсионной реформе. На заднем плане поддельной страницы как будто бы находился PDF-документ с книгой. Однако чтобы ознакомиться с ним, нужно было зарегистрироваться и оформить бесплатную подписку, привязав к аккаунту банковскую карту. В этом случае, как и при «просмотре» новинок в нелегальных онлайн-кинотеатрах, пользователь рискует скомпрометировать свою карту. Книга же после оформления подписки доступнее не станет.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Социальные сети и мессенджеры под ударом

Значительная доля фишинговых атак в 2023 году приходилась на социальные сети и мессенджеры. В русскоязычном сегменте оставалась популярной тема голосования за участников онлайн-конкурсов. Злоумышленники распространяли ссылки на голосование в личных и групповых чатах WhatsApp. Темы конкурсов варьировались от детского рисунка до балета.Чтобы проголосовать, пользователь должен был войти в свой аккаунт WhatsApp: указать номер телефона, а затем ввести код с сайта в приложении, в разделе «Привязка устройства». Если жертва ничего не заподозрила и выполнила инструкцию до конца, злоумышленники получали доступ к ее аккаунту.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В глобальном интернете мошенники охотились за бизнес-аккаунтами Facebook*, используя в качестве приманки возможность сэкономить на рекламе в этой социальной сети. Так, например, пользователям предлагали бесплатные купоны на рекламу Meta**. Чтобы получить подарок, нужно было войти в аккаунт, то есть поделиться с мошенниками своими логином и паролем.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В 2023 году злоумышленники придумали огромное количество приманок для пользователей Telegram. Потенциальным жертвам предлагали скачать программы для взлома компьютерных игр, получить доступ к Telegram для взрослых или бесплатную виртуальную валюту, подписать петицию и так далее.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Еще одним вектором атак в мессенджерах было распространение в них разнообразного фишинга и скама, но не с целью угона аккаунтов жертв. К примеру, злоумышленники рассылали предложения быстрого заработка: на скриншоте ниже они предлагают скачать WhatsApp-бота для инвесторов, который якобы был разработан командой Цукерберга. Мошенники утверждали, что бот увеличивает шанс получить прибыль от вложений до 97%.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Чтобы начать зарабатывать, нужно было только дождаться свободного места (видимо, в какой-то связанной с ботом программе), зарегистрироваться и запустить бота. Также в процессе регистрации мошенники предлагали жертве некую «бесплатную консультацию», в ходе которой, скорее всего, использовали социальную инженерию, чтобы убедить жертву отдать им деньги.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Для большей достоверности под регистрационной формой говорилось о том, что жители некоторых стран временно не могут пользоваться ботом, но все еще могут следить за обновлениями. После регистрации, согласно инструкции, участник проекта должен был «инвестировать рекомендованную сумму», чтобы начать зарабатывать. Если пользователь следовал этой рекомендации, вероятнее всего, он терял деньги.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В скаме на португальском языке некий профессор математики рассказывал, что он якобы создал приложение, которое позволяет повысить шансы выигрыша в лотерею, и предлагал всем желающим приобрести его.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В Telegram пользователям предлагали монетизировать просмотры историй и видео.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Схема во всех случаях была примерно одинаковой: пользователя приглашали перейти в канал скамеров, где подтверждали сумму начисления, а при попытке вывести деньги предлагали получить еще больше, разослав информацию об этой «программе» своим друзьям (то есть завлечь в киберловушку новых жертв). После этого пользователю сообщали, что «запрос передан на обработку в платежный шлюз», а спустя некоторое время просили оплатить небольшую комиссию. Ни «начисленная сумма», ни «дополнительный доход», естественно, пользователю не приходили.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Помимо мошенничества в мессенджерах мы также встречали скам, использующий в качестве приманки активы в социальных сетях. Так, накрутка числа подписчиков в относительно новой соцсети Threads* могла кому-то показаться выгодным предложением. От желающих требовалось только ввести имя пользователя и доказать, что они не роботы — и в профиле якобы тут же появилось бы выбранное количество подписчиков. Однако форма ввода находилась на поддельной странице и по нажатии кнопки Verify Now перенаправляла пользователя на случайный сайт со скамом. Подписчиков в его аккаунте при этом не прибавлялось.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Победить двухфакторную аутентификацию

Многие серьезные ресурсы вводят двухфакторную аутентификацию для защиты аккаунтов от взлома. Как правило, чтобы попасть в личный кабинет на таком ресурсе, пользователь должен сначала ввести логин и пароль, а потом одноразовый код, который приходит на телефон, почту, в пуш-уведомлении или генерируется в специальном приложении. Киберпреступники пытаются обойти это препятствие на пути к взлому учетных записей. Так, на поддельной странице российского банка, предлагающей принять участие в акции и получить 6000 рублей, у посетителя сначала запрашивали логин и пароль.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Бот тут же отправлял эти данные на настоящую страницу маркетплейса, которая запрашивала код из SMS. Соответственно, на мошеннической странице также появлялась форма ввода кода.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Получив код из SMS, бот отправлял его на реальный сайт, и личный кабинет жертвы оказывался во власти мошенников.

Искусственный интеллект на службе мошенников

В 2023 году генеративный искусственный интеллект стал, можно сказать,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Кибермошенники использовали этот тренд в своих целях. На поддельных сайтах они разместили «GPT-чаты», якобы способные диагностировать компьютерные проблемы, зарабатывать деньги и т. д. На самом же деле никаких моделей злоумышленники к сайту не подключали, а только использовали популярную тему, чтобы заинтересовать потенциальных жертв и сорвать куш покрупнее.На одной такой странице, имитирующей сайт Microsoft, посетителя предупреждали, что его компьютер якобы заражен троянской программой. Пользователю рекомендовали не перезагружать и не выключать устройство до решения проблемы, чтобы не потерять данные.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

А решить проблему можно было двумя путями: позвонить на горячую линию или пообщаться в чате с Люси, «искусственным интеллектом». Во втором случае нужно было выбрать метод диагностики устройства, после чего бот говорил, что проблему решить не может, и рекомендовал позвонить в службу поддержки. Естественно, телефон не принадлежал Microsoft, и на том конце провода клиента ждали профессиональные мошенники.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Конечно же, «умных чатботов» выдавали в том числе за консультантов по заработку в Сети. Так, на одном из сайтов бот, представляющийся детищем Илона Маска, рекламировал свои услуги по «правильным» инвестициям. Пообещав, что с ним пользователь быстро разбогатеет, робот спрашивал своего нового клиента об образовании, уровне доходов и опыте в инвестициях.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Вне зависимости от ответов бот утверждал, что ИИ сам обеспечит клиенту заработок. Затем он демонстрировал сумму, на которую мог рассчитывать пользовать, и предлагал зарегистрироваться, просто указав свои контактные данные. Дальнейшее развитие событий, скорее всего, было таким же, как и в других подобных схемах: «искусственный интеллект» требовал небольшую сумму за использование его интеллектуальных способностей, а потом просто растворялся в виртуальном пространстве.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Спам в 2023 году

Скам

В середине весны 2023 года в российском сегменте интернета началась массовая рассылка скама под видом инвестиционного проекта российского банка. В письме получателю предлагали без особых усилий заработать несколько сотен тысяч рублей. При переходе по ссылке жертва попадала на сайт «проекта», где сперва ей нужно было ответить на вопросы о своем опыте инвестирования, а потом оставить номер телефона и адрес электронной почты для обратной связи. Впоследствии мошенники звонили по номеру, который указала жертва, и предлагали создать кошелек для инвестиций.Однако заработать с помощью этого кошелька жертве не удавалось: внесенные на него средства становились добычей мошенников. Помимо основной схемы, в некоторых случаях после ввода данных жертву перенаправляли на сомнительные сайты — например, фиктивной «брокерской компании». Если пользователь вносил деньги на счет такой компании, он их, скорее всего, лишался навсегда.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

За время кампании спамеры активно меняли формат письма: размещали ссылку во вложении или в теле сообщения, просили заинтересовавшихся ответить на него; сильно варьировался текст, а в некоторых письмах его не было вовсе; появлялись и исчезали графические элементы, например лого банка. Мошенники продолжают рассылать аналогичные письма до сих пор, периодически меняя их оформление.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Кроме этого, в прошлом году активно применялись и другие классические для российского сегмента мошеннические схемы: «скидки на топливные карты», «доступ к торговле газом для всех желающих» и предложения легкого заработка от ведущих торговых площадок.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Мошенничество с криптовалютой

Спамеры активно использовали тему криптовалюты в качестве приманки. Так, например, мошенники рассылали письма, в которых предупреждали потенциальных жертв о скором закрытии некоего аккаунта и требовали поскорее вывести оттуда деньги.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Перейдя по ссылке, получатель письма обнаруживал, что якобы в прошлом он завел аккаунт на платформе для майнинга биткойнов и успел заработать несколько десятков тысяч долларов. Однако чтобы вывести средства, нужно было заплатить скромную комиссию. Само собой, никакого аккаунта с солидной суммой на счету в действительности не существовало, а вот «комиссия» мошенников была вполне реальна.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Похожая схема, но c более оригинальной легендой, встретилась нам в ноябрьской рассылке. На имя получателя письма некие интернет-мошенники якобы открыли криптокошелек и перевели туда незаконно нажитую криптовалюту. Мошенников поймали, а криптовалюта осталась, и получатель письма может вывести ее с этого счета.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Обсудить процесс предлагалось со «службой поддержки» в мессенджере WhatsApp. «Специалист службы поддержки» в ходе общения просил скан документа, удостоверяющего личность, после чего разрешал вывести валюту со счета. Конечно, за соответствующий процент.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Мошенничество с благотворительностью

Традиционно злоумышленники эксплуатировали громкие мировые события с целью нажиться на людских страданиях и желании помочь ближнему. Так, во второй половине февраля 2023 года мы зафиксировали несколько рассылок, в которых получателя просили перевести денег на биткойн-кошелек для помощи пострадавшим от землетрясения в Турции.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В октябре рассылали письма с просьбой помочь жертвам конфликта между Израилем и ХАМАС.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Если в первом случае номер кошелька злоумышленников был указан непосредственно в письме, то в октябрьских письмах содержалась ссылка на сайт, а уже там можно было найти кошельки для разных криптовалют. Что интересно, мошенники создали несколько сайтов для помощи обеим сторонам конфликта, но при этом с одними и теми же номерами кошельков. Впрочем, классические письма с номером кошелька в тексте тоже встречались.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Вымогательство

Не обошлось в 2023 году и без писем от вымогателей. Например, в декабре мы обнаружили рассылку, в которой злоумышленники угрожали разослать близким получателя видео интимного характера, якобы снятое в результате взлома устройства. Они утверждали, что получили доступ к камере и микрофону компьютера жертвы, а также записывали происходящее на экране. После чего, по заверениям мошенников, они смонтировали ролик, совместив в нем запись экрана и поведения человека перед компьютером.В качестве выкупа за нераспространение ролика от жертвы требовали перечислить определенную сумму в биткойнах на указанный криптокошелек. В самой схеме нет ничего нового: шантаж несуществующим компроматом — давно известный вид онлайн-мошенничества. Однако в 2023 году несколько изменилось исполнение. Во-первых, подробности о «взломе» и требования злоумышленников содержались не в самом письме, как это было раньше, а на интернет-странице, куда жертва попадала по ссылке из него. Во-вторых, в этот раз злоумышленники попытались придать своей легенде больше достоверности, добавив в письма личные данные получателя: ФИО, номер телефона, ИНН и другую информацию.

Все это они, вероятно, получили из баз данных в даркнете. Само собой, это сказалось на массовости рассылки — обычно подобные письма рассылают миллионами, в этот же раз мы зафиксировали лишь несколько сотен.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Летом мы обнаружили еще одну любопытную рассылку с требованием перевести деньги на биткойн-кошелек. Письма на французском языке были оформлены так же, как и любые другие письма с шантажом (рассылка интимных видео, угрозы от имени правоохранительных органов, угрозы опорочить репутацию компании в интернете), однако злоумышленники пошли дальше и угрожали получателю письма убийством. Отправитель представлялся профессиональным киллером, которого якобы наняли, чтобы отравить получателя письма. Однако в процессе слежки за своей будущей жертвой убийца понял, что ему заказали хорошего человека, и его начали терзать сомнения. Правда, отказаться от заказа просто так он не готов — и предлагает получателю откупиться, переведя деньги на указанный в письме криптокошелек.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Вредоносные вложения

Для распространения вредоносных файлов мошенники в 2023 году продолжили маскировать свои рассылки под письма от государственных органов. Так, например, в марте мы обнаружили рассылку от имени одного из официальных ведомств, в которой злоумышленники просили получателей сверить данные о сотрудниках якобы из базы ведомства. Однако под видом списка сотрудников рассылалось вредоносное ПО. Чтобы убедить жертву без лишних раздумий открыть вложение, атакующие подчеркивали, что обновленную информацию нужно направить срочно, иначе получателя могут привлечь к административной ответственности. Подобные письма были нацелены в основном на сотрудников кадровых и финансовых отделов.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В мае вредоносные файлы распространялись под видом мобилизационного предписания. Документ якобы находился во вложении, но на деле в приложенном к письму архиве содержался исполняемый файл, который наши решения детектируют с вердиктом HEUR:Trojan.Script.Generic.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В середине августа пользователей атаковали с помощью рассылки от имени следственного комитета. В адресе отправителя злоумышленники использовали домены, похожие на официальные, а в тексте письма содержалось требование ознакомиться с материалами уголовного дела, по которому получатель якобы проходит свидетелем, и сообщить о возможности явиться в суд для дачи показаний. Чтобы увидеть «материалы», нужно было перейти по ссылке, ведущей на файлообменник. Для убедительности письмо содержало личные данные получателя, добытые, вероятно, в результате одной из утечек.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В течение всего года мы наблюдали вредоносные рассылки от имени людей, с которыми получатели уже ведут деловую переписку. Письма, как правило, уже содержали текст предыдущей переписки, на которую злоумышленники отвечали. Во вложении пользователи видели некий деловой документ — договор, счет и т. п. Чтобы ознакомиться с ним, нужно было открыть вложение и перейти по ссылке, в результате чего на компьютер жертвы загружался вредоносный код. Злоумышленники активно меняли способ передачи опасного содержимого.

Например, в одних письмах это был запароленный архив, в других — ссылка во вложенном PDF-файле или даже HTML-вложение. При этом если в начале года активно распространяли

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, то в середине мая мы обнаружили несколько тысяч аналогичных писем, по ссылке из которых скачивался троянец PikaBot. В дальнейшем мы видели и другое вредоносное ПО, распространяющееся по той же схеме.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В течение всего года мы наблюдали попытки злоумышленников целенаправленно атаковать владельцев и сотрудников отелей. Они получали письма якобы от постояльцев — бывших или потенциальных. Речь в письме, как правило, шла либо о решении какой-то проблемы, с которой столкнулся постоялец (два раза сняли деньги за проживание, персонал был груб, плохие условия проживания), либо об уточнении информации об услугах отеля (возможность предоставления дополнительных услуг, уточнение стоимости и т. д).

Для просмотра ссылки необходимо нажать

Вход или Регистрация

В некоторых случаях злоумышленники сперва обменивались с администрацией отеля несколькими «чистыми» письмами, и только после этого отправляли ссылку на скачивание вредоносных файлов. Таким образом распространяли различные угрозы, например троянец Xworm и

Для просмотра ссылки необходимо нажать

Вход или Регистрация

RedLine.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

List linking

По нашим наблюдениям, в этом году участились случаи DoS-атак типа list linking, или «почтовых бомб» (mail bomb). Суть атаки такова: злоумышленники регистрируют почтовый ящик жертвы на многочисленных легальных сайтах, после чего на этот ящик приходят тысячи автоматических уведомлений с подтверждением регистрации. Это оказывает большую нагрузку на почтовый сервер получателя и делает нормальную работу с атакованным почтовым ящиком невозможной. Если под удар попадает, например, общий ящик для общения с клиентами или партнерами, то это может парализовать работу всей организации. Сложность противодействия таким атакам в том, что письма абсолютно легальны, как и сайты, с которых они отправлены.Целевой фишинг и BEC-атаки в 2023 году

С развитием нейросетей и, в частности, систем генеративного искусственного интеллекта (например, ChatGPT) злоумышленникам становится все легче составлять грамотный текст для целевых фишинговых атак. Если до 2023 года BEC-письма отличались не только грамматическими ошибками, но и общей стилистической безграмотностью, а также небольшим объемом текста, то теперь в большинстве случаев текст писем гораздо больше соответствует формату деловой переписки.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

BEC-письма в 2021 и 2023 годах

Помимо английского, злоумышленники стали чаще рассылать потенциальным жертвам письма на их родных языках вне зависимости от их распространенности. На это также могло повлиять появление общедоступных больших языковых моделей (LLM), способных составлять тексты на множестве языков, в том числе редких.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

BEC-письмо на белорусском

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Фишинговое письмо на индонезийском

Прочие тренды почтового фишинга в 2023 году

Обфускация

Злоумышленники продолжали придумывать новые способы обфускации писем для обхода контентных фильтров. В частности, нам попадались письма, авторы которых использовали символ Right-To-Left Override Code (‮), меняющий направление письма на правостороннее, и писали текст задом наперед. При открытии такого письма пользователь увидит уже «отзеркаленное» сообщение, а фильтр по ключевым словам не сработает, поскольку в исходном тексте письма все слова перевернуты.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Зеркальный текст в исходном коде письма

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Отображение текста при открытии письма

QR-коды

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, ведущими на мошеннические ресурсы, можно назвать одним из главных трендов 2023 года в почтовых фишинговых атаках. Если в начале года подавляющее большинство писем представляли собой поддельные уведомления от Microsoft, то к концу осени тактика злоумышленников изменилась, и пользователи стали получать подобные письма от лица множества других компаний.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Пример фишингового письма с QR-кодом

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Письма с QR-кодом под конец года

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Фишинговая форма авторизации, на которую ведет QR-код

IPFS

Использование

Для просмотра ссылки необходимо нажать

Вход или Регистрация

для размещения фишинговых страничек стало еще одним важным трендом 2023 года. Причем помимо массовых рассылок этот метод хостинга начал применяться и в целевых фишинговых атаках, направленных на конкретные предприятия.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Целевое фишинговое письмо на корейском. При нажатии на ссылку открывается фишинговая страница в IPFS

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Фишинговая форма авторизации в IPFS

Статистика: спам

Доля спама в почтовом трафике

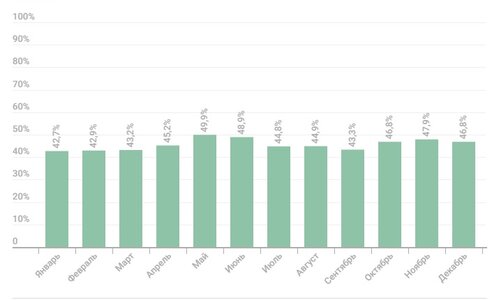

В 2023 году средняя доля спама в глобальном почтовом трафике сократилась на 3,03 п. п. относительно предыдущего отчетного периода и составила 45,60%. Меньше всего спама мы наблюдали в начале года: 42,68% в январе и 42,88% в феврале. В среднем в первом квартале только 42,93% электронных писем были спамом. Второй квартал, напротив, был самым активным: в этот период 48,00% почтового трафика составляли мусорные письма. В мае этот показатель достиг своего пика: 49,94%.

Доля спама в мировом почтовом трафике, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

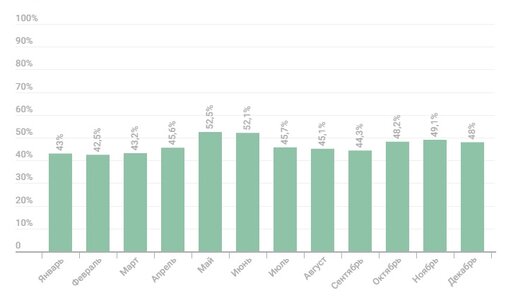

)В российском сегменте интернета активность спамеров, как обычно, была выше того же показателя по всему миру. В среднем в 2023 году 46,59% писем были спамом, что на 5,85 п. п. ниже, чем в 2022-м. При этом, как и во всем мире, самым спокойным был первый квартал. В этот период средняя доля спама в почтовом трафике Рунета была даже ниже глобальной: 42,88%. При этом самым тихим месяцем в российском сегменте интернета стал февраль, когда спам составил лишь 42,47% от всего трафика. Всплеск активности спамеров произошел в мае и июне, когда доля мусорных писем перевалила за половину и составила 52,46% и 52,12% соответственно. В среднем, во втором квартале каждое второе письмо оказывалось спамом.

Доля спама в почтовом трафике Рунета, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Страны и территории — источники спама

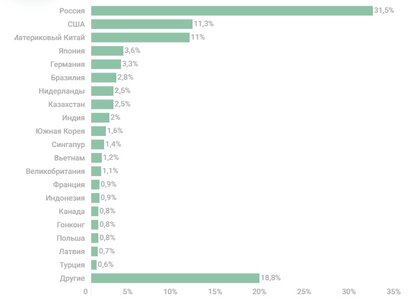

Доля спама из России в 2023 году снова выросла и составила 31,45%. На второе место поднялись США (11,30%), чья доля также незначительно выросла. А спама из материкового Китая (10,97%) было на 3 п. п. меньше, чем годом ранее.

TOP 20 стран и территорий — источников спама, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Доля Германии (3,25%) продолжила снижаться, тогда как доля спама из Японии (3,63%) незначительно выросла, и эта страна оказалась на четвертом месте. Бразильский спам (2,84%) немного потерял в доле, однако поднялся с седьмого на шестое место, обойдя нидерландский (2,54%). На восьмом месте в этот раз оказался Казахстан (2,51%), который годом ранее не входил в двадцатку, а девятое и десятое заняли Индия (2,02%) и Южная Корея (1,55%) соответственно.

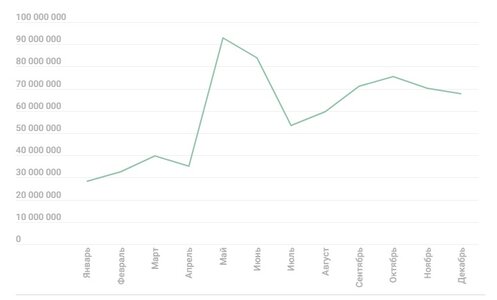

Вредоносные почтовые вложения

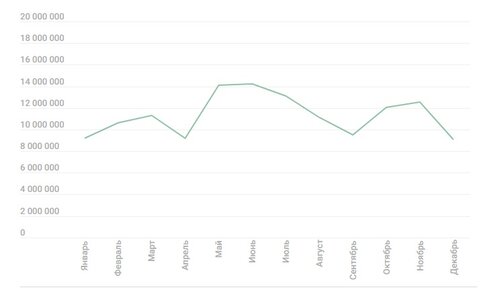

Наши решения в 2023 году среагировали на 135 980 457 попыток открыть вредоносное вложение. Как и доля спама в почтовом трафике, число срабатываний почтового антивируса было сравнительно небольшим в начале года и достигло пика в мае-июне.

Количество срабатываний почтового антивируса, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

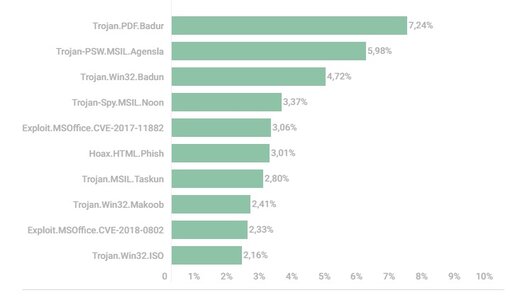

)Чаще всего в электронных письмах рассылали троянцев семейства

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(7,24%). К нему относятся PDF-файлы со ссылками на сомнительные веб-ресурсы. На втором месте — стилеры

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(5,98%), чья доля продолжила снижаться. На третьем месте осталось семейство троянцев

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(4,72%), маскирующихся под электронные документы и распространяющихся в архивах.

TOP 10 семейств вредоносных программ, распространяющихся в виде почтовых вложений, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Семейство шпионских программ

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(3,37%) опустилось на четвертое место, а эксплойты к уязвимостям в компоненте Equation Editor снова поменялись местами:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(3,06%) поднялась на пятое место, а

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(2,33%) опустилась на девятое.В 2023 году злоумышленники часто рассылали фишинговые формы в виде

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, которые наши решения детектируют с вердиктом

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(3,01%). Также засветились троянцы

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(2,41%), которые раньше не попадали в число самых распространенных почтовых вложений. Кроме того, незначительно выросла доля вложений со зловредами из семейства

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(2,80%), для которых характерно создание вредоносных задач в планировщике; вредоносные образы дисков

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(2,16%), наоборот, были менее популярны среди злоумышленников по сравнению с 2022 годом.

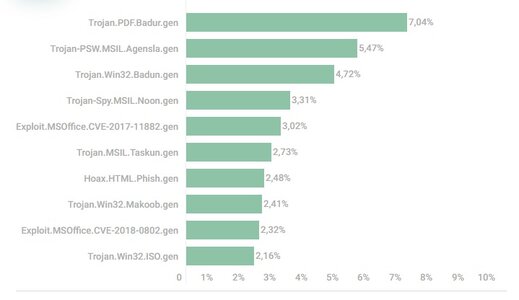

TOP 10 вредоносных программ, распространяющихся в виде почтовых вложений, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Распределение конкретных угроз, как обычно, практически полностью повторяет распределение семейств. Единственная разница в том, что самого распространенного представителя семейства Taskun (2,73%) рассылали чаще, чем самую распространенную разновидность HTML-вложений с фишингом (2,48%).

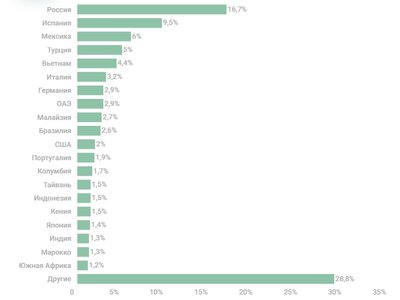

Страны и территории — мишени вредоносных рассылок

В 2023 году почтовый антивирус чаще всего срабатывал на устройствах, расположенных в России (16,72%). Доля этой страны среди всех мишеней вредоносного спама с 2022 года выросла более чем вдвое. Испания (9,53%) опустилась на второе место, хотя ее доля также увеличилась. Пользователи из Мексики (5,99%) сталкивались с вредоносными вложениями почти так же часто, как и годом ранее, а доля Бразилии (2,63%) сократилась почти в два раза.

TOP 20 стран и территорий — мишеней вредоносных рассылок, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)На четвертом месте по числу срабатываний почтовой защиты в 2023 году находилась Турция (5,04%). Вьетнам (4,37%) и Италия (3,18%) поменялись местами, а Германия (2,92%), ОАЭ (2,90%) и Малайзия (2,70%) поднялись на одну строчку вверх.

Статистика: фишинг

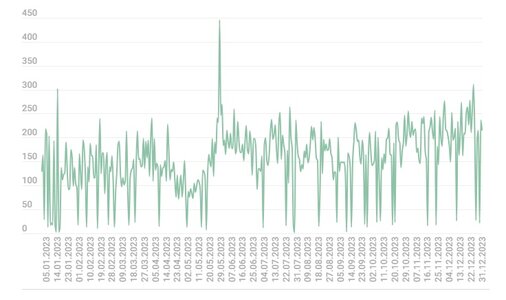

Число фишинговых атак в 2023 году снова выросло: решения «Лаборатории Касперского» заблокировали 709 590 011 попыток перехода по мошенническим ссылкам. Если не считать всплеска фишинговой активности в мае и июне, число атак стабильно росло в течение года.

Количество срабатываний системы «Антифишинг», 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)География фишинговых атак

Чаще всего с фишингом сталкивались пользователи из Вьетнама (18,91%). На втором месте находится Перу (16,74%), а следом с небольшим отрывом друг от друга идут Тайвань (15,59%), Лесото (15,42%) и Эквадор (15,29%). На шестой строчке расположилась Греция (14,97%), а на седьмой — Малави (14,91%). Замыкают десятку самых затронутых фишингом стран и территорий Португалия (14,07%), Шри-Ланка (14,04%) и Палестина (13,89%).TOP 10 стран и территорий по доле атакованных пользователей:

| Страна/территория | Доля атакованных пользователей* |

| Вьетнам | 18,91% |

| Перу | 16,74% |

| Тайвань | 15,59% |

| Лесото | 15,42% |

| Эквадор | 15,29% |

| Греция | 14,97% |

| Малави | 14,91% |

| Португалия | 14,07% |

| Шри-Ланка | 14,04% |

| Палестина | 13,89% |

Домены верхнего уровня

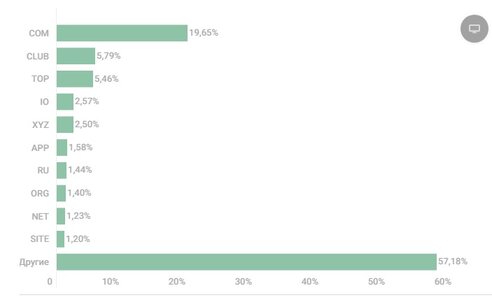

Самой распространенной доменной зоной, в которой злоумышленники размещают свои фишинговые сайты, в 2023 году, как обычно, была зона COM (19,65%). На втором месте находится домен верхнего уровня CLUB (5,79%), ранее непопулярный среди злоумышленников. Третьим идет TOP (5,46%), а четвертым — IO (2,57%), домен Британских территорий в Индийском океане, который, однако, завоевал популярность среди IT-компаний по всему миру и имеет вторую расшифровку «internet organization». Чаще всего этот домен используют мошенники, специализирующиеся на криптовалютном скаме.

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)На пятом месте по популярности среди злоумышленников находится доменная зона XYZ (2,50%). Также фишинговые сайты активно размещали в доменной зоне APP (1,58%), которую

Для просмотра ссылки необходимо нажать

Вход или Регистрация

как доменную зону для веб-приложений, а также в российской зоне RU (1,44%) и на глобальных доменах ORG (1,40%), NET (1,23%) и SITE (1,20%).Организации — мишени фишинговых атак

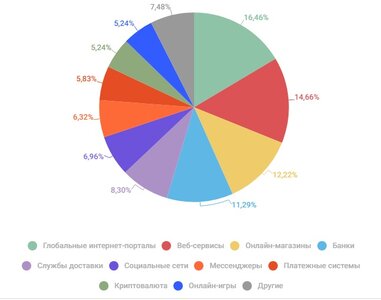

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».В 2023 году на первое место по количеству попыток перехода вернулись фишинговые страницы, имитирующие глобальные интернет-порталы (16,46%). Интересовали злоумышленников и пользователи менее крупных веб-сервисов (14,66%). Еще 12,22% фишинговых атак были нацелены на пользователей онлайн-магазинов.

Распределение организаций, чьих пользователей атаковали фишеры, по категориям, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Банки (11,29%) в 2023 году были на четвертом месте, а пятое заняли службы доставки (8,30%). Помимо этого, злоумышленники охотились за аккаунтами в социальных сетях (6,96%), мессенджерах (6,32%) и онлайн-играх (5,24%). Также в десятку категорий организаций, пользователей которых чаще всего атакуют мошенники, вошли платежные системы (5,83%) и ресурсы, связанные с криптовалютой (5,24%).

Фишинг в Telegram

Статистика по фишингу в мессенджерах основывается на анонимизированных данных компонента «Защита чатов» решений «Лаборатории Касперского» для Android, добровольно предоставленных пользователями этого решения. «Защита чатов» проверяет входящие сообщения и блокирует попытки перехода по фишинговым и мошенническим ссылкам в них.В 2023 году решения «Лаборатории Касперского» предотвратили 62 127 переходов по фишинговым и мошенническим ссылкам в Telegram. Это на 22% больше, чем в 2022-м. В среднем было заблокировано 170 фишинговых атак в день. В течение года фишинговая активность в мессенджере менялась незначительно, если не считать всплеска в конце мая.

Динамика фишинговой активности в мессенджере Telegram, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Этот всплеск может быть связан с фишинговой активностью, направленной на кражу аккаунтов в Telegram, которая, по нашим данным, заметно возросла с 19 мая по 5 июня 2023 года. Мошеннические ссылки, нацеленные на кражу Telegram-аккаунтов, злоумышленники распространяют, как правило, в чатах и каналах самого мессенджера.

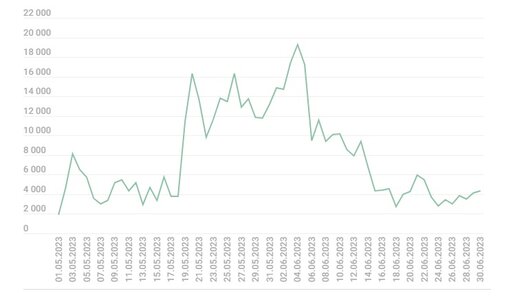

Количество фишинговых атак, нацеленных на пользователей Telegram, май — июнь 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

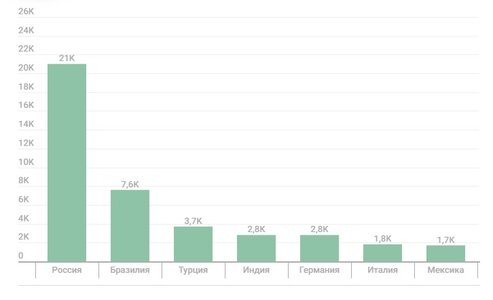

)Больше всего попыток перехода по фишинговым и мошенническим ссылкам наши решения пресекли, как и годом ранее, на устройствах пользователей из России. На втором месте по-прежнему Бразилия, где число заблокированных фишинговых атак выросло вдвое, за ней следуют Турция, Индия, Германия и Италия, где фишинговая активность в Telegram также выросла. На седьмом месте в этот раз пользователи из Мексики, которые вытеснили Саудовскую Аравию из TOP 7.

TOP 7 стран и территорий, где пользователи чаще всего переходили по фишинговым ссылкам из Telegram, 2023 г. (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

)Заключение

Повсеместное внедрение технологий со встроенными GPT-чатами позволит мошенникам создавать новые сценарии для обмана пользователей. Скорее всего, мы еще неоднократно столкнемся с подобными схемами в ближайшем будущем. При этом злоумышленники вряд ли откажутся от проверенных временем приемов. Громкие и всеми ожидаемые релизы, события и премьеры будут и дальше приводить к появлению фишинговых и скам-сайтов для тех, кто хочет подешевле или пораньше получить доступ к новинкам.Тем, кто зарабатывает на криптовалютах и иных инвестициях, также стоит держать ухо востро, так как мошеннические сайты все труднее отличить от легальных ресурсов. Кроме того, рекомендуем быть особенно бдительными в предпраздничный период и во время масштабных распродаж: когда пользователь торопится купить много всего сразу, его гораздо легче заманить в ловушку. Наконец, расширяющийся инструментарий мессенджеров позволяет им постепенно оттеснять общение в социальных сетях на задний план. По мере роста востребованности мессенджеров интерес киберпреступников к ним также будет расти.

В корпоративном секторе злоумышленники, скорее всего, будут и далее рассылать фишинговые и BEC-письма на разных языках, сгенерированные с помощью больших языковых моделей. Историю переписки из взломанных почтовых ящиков тоже продолжат использовать во вредоносных и целевых фишинговых кампаниях. Вполне вероятно, что в перспективе ассортимент зловредов, которые распространяются таким способом, расширится.

* Принадлежит корпорации Meta**

** Корпорация Meta признана в России экстремистской организацией

Для просмотра ссылки необходимо нажать

Вход или Регистрация