Всем привет) И с вами снова Crypt91. Сегодня поговорим с вами про «Атаки» в СИ.

Претекстинг. Отдадим данной атаки почётное первое место. На мой взгляд она самая распространённая.

Это вид атаки на жертву где Соц инженер выдает себя за другого человека с целью получения необходимой информации. Всё происходит по заранее заготовленному сценарию + в большинстве случаев необходим сбор данных о «клиенте».

Например, купив базу номеров владельцев карт Сбера, Соц инженер позвонил жертве, представившись сотрудником кредитного отдела, и сказал, что срок действия карты жертвы истекает и нужно заказать новую. В ответ жертва сообщила, что это не так, и уточнила срок действия своей карты. Злоумышленник, сославшись на ошибку в системе, попросил уточнить еще и номер карты и cvc код, после чего жертва сообщила и его. Правда на утро владелец карты обнаружил, что с его карты купили, таки не плохие «котлы»… Где-то в Австрии правда.

Для сопротивления претекстингу важен здоровый уровень скептицизма. (И минимальный уровень дол*аебизма) Не сообщайте конфиденциальную информацию по телефону. Критически относитесь с информации, которой с вами делиться этот случайный человек. Претекстинг эффективен только тогда, когда соц инженер завоёвывает ваше доверие с помощью правдоподобной информации и авторитета.

Подделка принадлежности.

Очень хорошо работает в крупных организациях.

В наше время несложно достать униформу сотрудника компании, например, форму сотрудника службы доставки, грузчика или простого рядового рабочего. Ни у кого не вызовет подозрений сотрудник службы доставки который ходит по кабинетам и ищет нужного человека. Хотя главной задачей для него будет найти незаблокированную рабочую станцию, оставленный без присмотра ноутбук или документы. Таким образом, также зачастую происходят установки различных шпионских гаджетов к сети организации.

P.S. В итоге их нашли, потому что дурни не всё продумали, но сам факт похвальный.

Дорожное яблоко.

Данный метод я уже описывал ранее на примере флэшки и сотрудника.

Главенствующую роль играет конечно же любопытство.

Представим и другой вариант. Нам нужно принести чёрный пиар негодяю.

И вот совпадение. В одном доме живёт журналист lifenews Иван (Те ещё шакалы жёлтой прессы)

И бизнесмен плохиш Миша. Да ещё и соседи. Вот приходит Иван с работы и видит надпись большую на двери соседа, мол Миша В. Гей… А рядом вещи какие-то раскиданы, а в них фоточки интимные, да с мужиками оголёнными (В ФШ отрисовали) Не стоит и говорить, что скоро данные попадут в прессу и у кого-то будет опорочена репутация.

Услуга за услугу.

Данная техника предполагает обращение злоумышленника к пользователю по электронной почте или корпоративному телефону. Злоумышленник может представиться, например, сотрудником технической поддержки и информировать о возникновении технических проблем на рабочем месте. Далее он сообщает о необходимости их устранения. В процессе «решения» такой проблемы, злоумышленник подталкивает жертву на совершение действий, позволяющих атакующему выполнить определенные команды или установить необходимое программное обеспечение на компьютере жертвы.

Фишинг.

Главная идея данного метода состоит в создании поддельных сайтов и писем от организаций для получения доступа к приватной информации.

Приведу наглядный пример фишинга.

Вам приходит письмо о том, что вы сделали что-то неправильно и ваш ящик находится под угрозой блокировки, или же приходит к примеру письмо от якобы какой-либо официальной организации о каком- либо извещении, также для сотрудников организации могут приходить

письма с вложениями с подписью для ознакомления с графиком отпусков и так далее. Как правило, в таких письмах всегда говорится о том, что пользователю стоит перейти по ссылке или открыть какое-либо вложение.

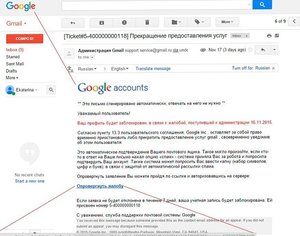

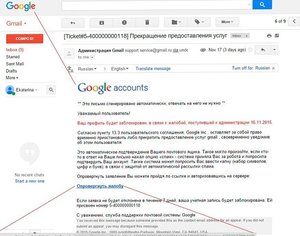

На картинке выше пример фишингового сайта , оповещающего пользователя о том, что

якобы профиль будет заблокирован в связи с жалобой поступившей администрации ресурса.

Есть техники, которые позволяют скрыть от пользователя реального получателя письма, например, указав в поле “Replay-To” [email protected], в то время как в поле “Sender” будет указан отправитель [email protected] . Однако пользователи не склонны анализировать такие письма и увидят только то, что хочет составитель письма. Еще один классический пример, - “Письма Счастья “ . В этом случае пользователь получает письмо, в котором говорится, что отправитель стал наследником огромного состояния и для его получения необходим поручитель, которому причитается в качестве вознаграждения 40% от суммы наследства, что составит около 5 миллионов долларов. Для того чтобы стать поручителем, необходимо выслать определенные данные. Зачастую такие письма не нацелены на какого-то конкретного человека. Отклик на них составляет около 0.01% однако и этого будет достаточно. И конечно же, - поддельные сайты. Даже если пользователь очень опытен, его все равно можно обмануть. В наше время можно зарегистрировать домен на подставного человека и получить SSL-сертификат на 60 дней, практически не проходя валидацию.

Для примера возьмем банк с более-менее привычным названием, например, Raiffeisen . По правилам всемирной паутины, зарегистрировать домен Raiffeisen.com нам никто не запретит. А большинство конечных пользователей не заметят подмены. Дальше – дело техники. Как вариант

можно разослать пользователям письмо с просьбой ознакомится с новыми правилами банка, которые находятся по указанной ссылке или вложении.

Фарминг.

В классическом фишинге злоумышленник распространяет письма электронной почты среди пользователей социальных сетей, онлайн-банкинга, почтовых веб-сервисов, заманивая на поддельные сайты пользователей, ставших жертвой обмана, с целью получения их логинов и паролей. Многие пользователи, активно использующие современные веб-сервисы, не раз сталкивались с подобными случаями фишинга и проявляют осторожность к подозрительным сообщениям.

В схеме классического фишинга основным "слабым" звеном, определяющим эффективность всей схемы, является зависимость от пользователя – поверит он фишеру или нет. При этом с течением времени повышается информированность пользователей о фишинговых атаках. Банки, социальные сети, прочие веб-службы предупреждают о разнообразных мошеннических приемах с использованием методов социальной инженерии. Все это снижает количество откликов в фишинговой схеме – все меньше пользователей удается завлечь обманным путём на поддельный сайт. Поэтому злоумышленники придумали механизм скрытого перенаправления пользователей на фишинговые сайты, получивший название фарминга ("pharming" – производное от слов "phishing" и англ. "farming" – занятие сельским хозяйством, животноводством). Злоумышленник распространяет на компьютеры пользователей специальные вредоносные программы, которые после запуска на компьютере перенаправляют обращения к заданным сайтам на поддельные сайты. Таким образом, обеспечивается высокая скрытность атаки, а участие пользователя сведено к минимуму – достаточно дождаться, когда пользователь решит посетить интересующие

злоумышленника сайты. Вредоносные программы, реализующие фарминг-атаку, используют два основных приема для скрытного перенаправления на поддельные сайты – манипулирование файлом HOSTS или изменением информации DNS.

Слепой глаз

Данный метод активно используют мошенники на теневых бордах, а попадают в разряд обманутые к ним в основном люди, которые не внимательны и куда-то торопятся при сделках.

Как известно, в мессенджере Телеграмм, аккаунты обитателей имеют так называемые линки, или ссылки на страницы пользователей, чисто гипотетически сами линки и ID- номер являются эквивалентом достоверности и аутентичности аккаунта, и как следствие самого человека. Подделать линк можно двумя способами.

1. К примеру, линк продавца Leonardo, по Русски говоря, линк читается как Леонардо,

по задумке. Что происходит далее. Вместо буквы Л используется буква I (i)

которая позиционируется как буква l (L), визуально их практически невозможно отличить,

но для особо внимательных и они, естественно, отличимые. Также 0 (ноль) и о (буква)

тоже могут быть схожи, но, конечно же, не так выражено как L-уязвимость.

2. Вы подбираете похожий линк, заменив к примеру одну букву или цифру, чем длиннее

линк вашей жертвы и многообразен, тем лучше для вас. Пример: ваша жертва использует

линк @NikoLayGazprom821. Подделать линк вашей жертвы можно так:

@NikolauGazprom821 или например, @NukolayGazprom821, все зависит лишь от вашей

изобретательности.

Подделать ID номер, насколько мне известно, невозможно, вы можете лишь использовать

один из мультиаккаунтов с похожим ID номером, или же оставить все как есть. В

основном жертва не обращает внимание на эту информацию, а некоторые клиент-

приложения телеграмм вовсе не пишут ID номера человека, указывая только его линк.

Естественно, что подделать остальную информацию не составляет труда.

основном жертва не обращает внимание на эту информацию, а некоторые клиент-

приложения телеграмм вовсе не пишут ID номера человека, указывая только его линк.

Естественно, что подделать остальную информацию не составляет труда.

ПОЭТОМУ ПРИ СДЕЛКАХ С ПРОДАВЦАМИ БУДЬТЕ ВНИМАТЕЛЬНЫ НА ССЫЛКУ В ТЕЛЕГРАММЕ.

ПОДТВЕРЖДАЙТЕ СДЕЛКИ В ЛИЧКЕ НА ФОРУМЕ И РАБОТАЙТЕ ЧЕРЕЗ ГАРАНТ СЕРВИС.

И небольшая вам мудрость.

Соц инженер должен огромное значение придавать контактами объекта, так как порой именно контакты объекта, а не сам объект являются бесценным источником информации об интересующей вас личности. Когда идет сбор информации об объекте в социальных сетях, необходимо прошерстить весь список друзей объекта и друзей друзей объекта и по принципу «Шести рукопожатий» (что любой человек на планете знаком с другим человеком как максимум через 6 человек), – найдется даже куча ваших общих знакомых, иногда самых неожиданных. Бывают очень бдительные объекты, о которых практически невозможно собрать никакой информации.

Приведу в пример нашумевшую историю недавнюю о Дерипаске и девушке с пониженной социальной ответственностью (Прош*андэ) некой Анастасии Рыбки. Именно она выложила в социальных сетях компрометирующие фото Дерипаски. Хотя сам олигарх вел себя достаточно осторожно в социальных сетях, чем и воспользовался Навальный.

Приведу еще один известный пример. Один из известных и самых разыскиваемых наркоторговцев Марк Прайс попался, потому что его девушка в социальной сети поставила статус «Круто, когда у тебя парень наркодилер» + Она работала обычной кассиром, а в соц сетях хвасталась дорогими покупками и т.п.

Уделяйте внимание контактам объекта, и золотой ключик ваш. Какой бы он не был закрытый или

осторожный, опять же главный риск и человека тоже человек, а точнее глупость его окружения.

Претекстинг. Отдадим данной атаки почётное первое место. На мой взгляд она самая распространённая.

Это вид атаки на жертву где Соц инженер выдает себя за другого человека с целью получения необходимой информации. Всё происходит по заранее заготовленному сценарию + в большинстве случаев необходим сбор данных о «клиенте».

Например, купив базу номеров владельцев карт Сбера, Соц инженер позвонил жертве, представившись сотрудником кредитного отдела, и сказал, что срок действия карты жертвы истекает и нужно заказать новую. В ответ жертва сообщила, что это не так, и уточнила срок действия своей карты. Злоумышленник, сославшись на ошибку в системе, попросил уточнить еще и номер карты и cvc код, после чего жертва сообщила и его. Правда на утро владелец карты обнаружил, что с его карты купили, таки не плохие «котлы»… Где-то в Австрии правда.

Для сопротивления претекстингу важен здоровый уровень скептицизма. (И минимальный уровень дол*аебизма) Не сообщайте конфиденциальную информацию по телефону. Критически относитесь с информации, которой с вами делиться этот случайный человек. Претекстинг эффективен только тогда, когда соц инженер завоёвывает ваше доверие с помощью правдоподобной информации и авторитета.

Подделка принадлежности.

Очень хорошо работает в крупных организациях.

В наше время несложно достать униформу сотрудника компании, например, форму сотрудника службы доставки, грузчика или простого рядового рабочего. Ни у кого не вызовет подозрений сотрудник службы доставки который ходит по кабинетам и ищет нужного человека. Хотя главной задачей для него будет найти незаблокированную рабочую станцию, оставленный без присмотра ноутбук или документы. Таким образом, также зачастую происходят установки различных шпионских гаджетов к сети организации.

P.S. В итоге их нашли, потому что дурни не всё продумали, но сам факт похвальный.

Дорожное яблоко.

Данный метод я уже описывал ранее на примере флэшки и сотрудника.

Главенствующую роль играет конечно же любопытство.

Представим и другой вариант. Нам нужно принести чёрный пиар негодяю.

И вот совпадение. В одном доме живёт журналист lifenews Иван (Те ещё шакалы жёлтой прессы)

И бизнесмен плохиш Миша. Да ещё и соседи. Вот приходит Иван с работы и видит надпись большую на двери соседа, мол Миша В. Гей… А рядом вещи какие-то раскиданы, а в них фоточки интимные, да с мужиками оголёнными (В ФШ отрисовали) Не стоит и говорить, что скоро данные попадут в прессу и у кого-то будет опорочена репутация.

Услуга за услугу.

Данная техника предполагает обращение злоумышленника к пользователю по электронной почте или корпоративному телефону. Злоумышленник может представиться, например, сотрудником технической поддержки и информировать о возникновении технических проблем на рабочем месте. Далее он сообщает о необходимости их устранения. В процессе «решения» такой проблемы, злоумышленник подталкивает жертву на совершение действий, позволяющих атакующему выполнить определенные команды или установить необходимое программное обеспечение на компьютере жертвы.

Фишинг.

Главная идея данного метода состоит в создании поддельных сайтов и писем от организаций для получения доступа к приватной информации.

Приведу наглядный пример фишинга.

Вам приходит письмо о том, что вы сделали что-то неправильно и ваш ящик находится под угрозой блокировки, или же приходит к примеру письмо от якобы какой-либо официальной организации о каком- либо извещении, также для сотрудников организации могут приходить

письма с вложениями с подписью для ознакомления с графиком отпусков и так далее. Как правило, в таких письмах всегда говорится о том, что пользователю стоит перейти по ссылке или открыть какое-либо вложение.

На картинке выше пример фишингового сайта , оповещающего пользователя о том, что

якобы профиль будет заблокирован в связи с жалобой поступившей администрации ресурса.

Есть техники, которые позволяют скрыть от пользователя реального получателя письма, например, указав в поле “Replay-To” [email protected], в то время как в поле “Sender” будет указан отправитель [email protected] . Однако пользователи не склонны анализировать такие письма и увидят только то, что хочет составитель письма. Еще один классический пример, - “Письма Счастья “ . В этом случае пользователь получает письмо, в котором говорится, что отправитель стал наследником огромного состояния и для его получения необходим поручитель, которому причитается в качестве вознаграждения 40% от суммы наследства, что составит около 5 миллионов долларов. Для того чтобы стать поручителем, необходимо выслать определенные данные. Зачастую такие письма не нацелены на какого-то конкретного человека. Отклик на них составляет около 0.01% однако и этого будет достаточно. И конечно же, - поддельные сайты. Даже если пользователь очень опытен, его все равно можно обмануть. В наше время можно зарегистрировать домен на подставного человека и получить SSL-сертификат на 60 дней, практически не проходя валидацию.

Для примера возьмем банк с более-менее привычным названием, например, Raiffeisen . По правилам всемирной паутины, зарегистрировать домен Raiffeisen.com нам никто не запретит. А большинство конечных пользователей не заметят подмены. Дальше – дело техники. Как вариант

можно разослать пользователям письмо с просьбой ознакомится с новыми правилами банка, которые находятся по указанной ссылке или вложении.

Фарминг.

В классическом фишинге злоумышленник распространяет письма электронной почты среди пользователей социальных сетей, онлайн-банкинга, почтовых веб-сервисов, заманивая на поддельные сайты пользователей, ставших жертвой обмана, с целью получения их логинов и паролей. Многие пользователи, активно использующие современные веб-сервисы, не раз сталкивались с подобными случаями фишинга и проявляют осторожность к подозрительным сообщениям.

В схеме классического фишинга основным "слабым" звеном, определяющим эффективность всей схемы, является зависимость от пользователя – поверит он фишеру или нет. При этом с течением времени повышается информированность пользователей о фишинговых атаках. Банки, социальные сети, прочие веб-службы предупреждают о разнообразных мошеннических приемах с использованием методов социальной инженерии. Все это снижает количество откликов в фишинговой схеме – все меньше пользователей удается завлечь обманным путём на поддельный сайт. Поэтому злоумышленники придумали механизм скрытого перенаправления пользователей на фишинговые сайты, получивший название фарминга ("pharming" – производное от слов "phishing" и англ. "farming" – занятие сельским хозяйством, животноводством). Злоумышленник распространяет на компьютеры пользователей специальные вредоносные программы, которые после запуска на компьютере перенаправляют обращения к заданным сайтам на поддельные сайты. Таким образом, обеспечивается высокая скрытность атаки, а участие пользователя сведено к минимуму – достаточно дождаться, когда пользователь решит посетить интересующие

злоумышленника сайты. Вредоносные программы, реализующие фарминг-атаку, используют два основных приема для скрытного перенаправления на поддельные сайты – манипулирование файлом HOSTS или изменением информации DNS.

Слепой глаз

Данный метод активно используют мошенники на теневых бордах, а попадают в разряд обманутые к ним в основном люди, которые не внимательны и куда-то торопятся при сделках.

Как известно, в мессенджере Телеграмм, аккаунты обитателей имеют так называемые линки, или ссылки на страницы пользователей, чисто гипотетически сами линки и ID- номер являются эквивалентом достоверности и аутентичности аккаунта, и как следствие самого человека. Подделать линк можно двумя способами.

1. К примеру, линк продавца Leonardo, по Русски говоря, линк читается как Леонардо,

по задумке. Что происходит далее. Вместо буквы Л используется буква I (i)

которая позиционируется как буква l (L), визуально их практически невозможно отличить,

но для особо внимательных и они, естественно, отличимые. Также 0 (ноль) и о (буква)

тоже могут быть схожи, но, конечно же, не так выражено как L-уязвимость.

2. Вы подбираете похожий линк, заменив к примеру одну букву или цифру, чем длиннее

линк вашей жертвы и многообразен, тем лучше для вас. Пример: ваша жертва использует

линк @NikoLayGazprom821. Подделать линк вашей жертвы можно так:

@NikolauGazprom821 или например, @NukolayGazprom821, все зависит лишь от вашей

изобретательности.

Подделать ID номер, насколько мне известно, невозможно, вы можете лишь использовать

один из мультиаккаунтов с похожим ID номером, или же оставить все как есть. В

основном жертва не обращает внимание на эту информацию, а некоторые клиент-

приложения телеграмм вовсе не пишут ID номера человека, указывая только его линк.

Естественно, что подделать остальную информацию не составляет труда.

основном жертва не обращает внимание на эту информацию, а некоторые клиент-

приложения телеграмм вовсе не пишут ID номера человека, указывая только его линк.

Естественно, что подделать остальную информацию не составляет труда.

ПОЭТОМУ ПРИ СДЕЛКАХ С ПРОДАВЦАМИ БУДЬТЕ ВНИМАТЕЛЬНЫ НА ССЫЛКУ В ТЕЛЕГРАММЕ.

ПОДТВЕРЖДАЙТЕ СДЕЛКИ В ЛИЧКЕ НА ФОРУМЕ И РАБОТАЙТЕ ЧЕРЕЗ ГАРАНТ СЕРВИС.

И небольшая вам мудрость.

Соц инженер должен огромное значение придавать контактами объекта, так как порой именно контакты объекта, а не сам объект являются бесценным источником информации об интересующей вас личности. Когда идет сбор информации об объекте в социальных сетях, необходимо прошерстить весь список друзей объекта и друзей друзей объекта и по принципу «Шести рукопожатий» (что любой человек на планете знаком с другим человеком как максимум через 6 человек), – найдется даже куча ваших общих знакомых, иногда самых неожиданных. Бывают очень бдительные объекты, о которых практически невозможно собрать никакой информации.

Приведу в пример нашумевшую историю недавнюю о Дерипаске и девушке с пониженной социальной ответственностью (Прош*андэ) некой Анастасии Рыбки. Именно она выложила в социальных сетях компрометирующие фото Дерипаски. Хотя сам олигарх вел себя достаточно осторожно в социальных сетях, чем и воспользовался Навальный.

Приведу еще один известный пример. Один из известных и самых разыскиваемых наркоторговцев Марк Прайс попался, потому что его девушка в социальной сети поставила статус «Круто, когда у тебя парень наркодилер» + Она работала обычной кассиром, а в соц сетях хвасталась дорогими покупками и т.п.

Уделяйте внимание контактам объекта, и золотой ключик ваш. Какой бы он не был закрытый или

осторожный, опять же главный риск и человека тоже человек, а точнее глупость его окружения.