Злоумышленники массово рассылают вредоносные письма, пытаясь поразить российские организации сфер промышленности, транспорта и ИТ.

Задача киберпреступников — донести шифровальщик PyCrypter под видом криптовалютного обменника с VPN. Об атаках рассказали специалисты Центра кибербезопасности F.A.C.C.T.

По их словам, система Business Email Protection перехватила злонамеренные письма 9 июля. Адресатам навязывают приложение CryptoBOSS, которое нужно для работы с цифровой валютой и VPN.

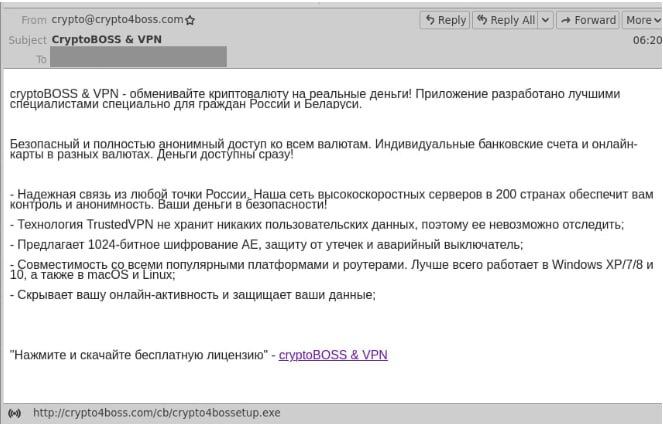

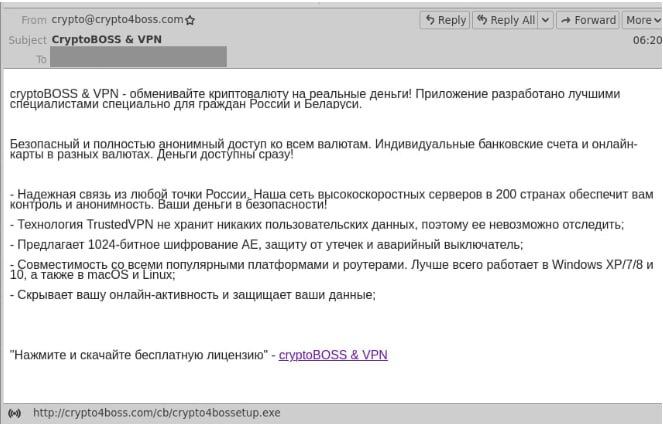

Пример письма выглядит так:

Получателя пытаются купить на «безопасный и полностью анонимный доступ ко всем валютам». Скачивая бесплатную лицензию, сотрудники компаний загружают в систему программу-вымогатель PyCrypter.

Вредонос грузится с домена crypto4boss[.]com, который зарегистрирован буквально на днях — 6 июля. В F.A.C.C.T. отметили, что домен создавал человек с почтой vladymir.stojanov@hotmail(ссылка для отправки email)[.]com. Кстати, аккаунт Vladimir Stoyanov уже использовался осенью 2022 года и весной 2023-го для распространения другого шифровальщика — Cryptonite.

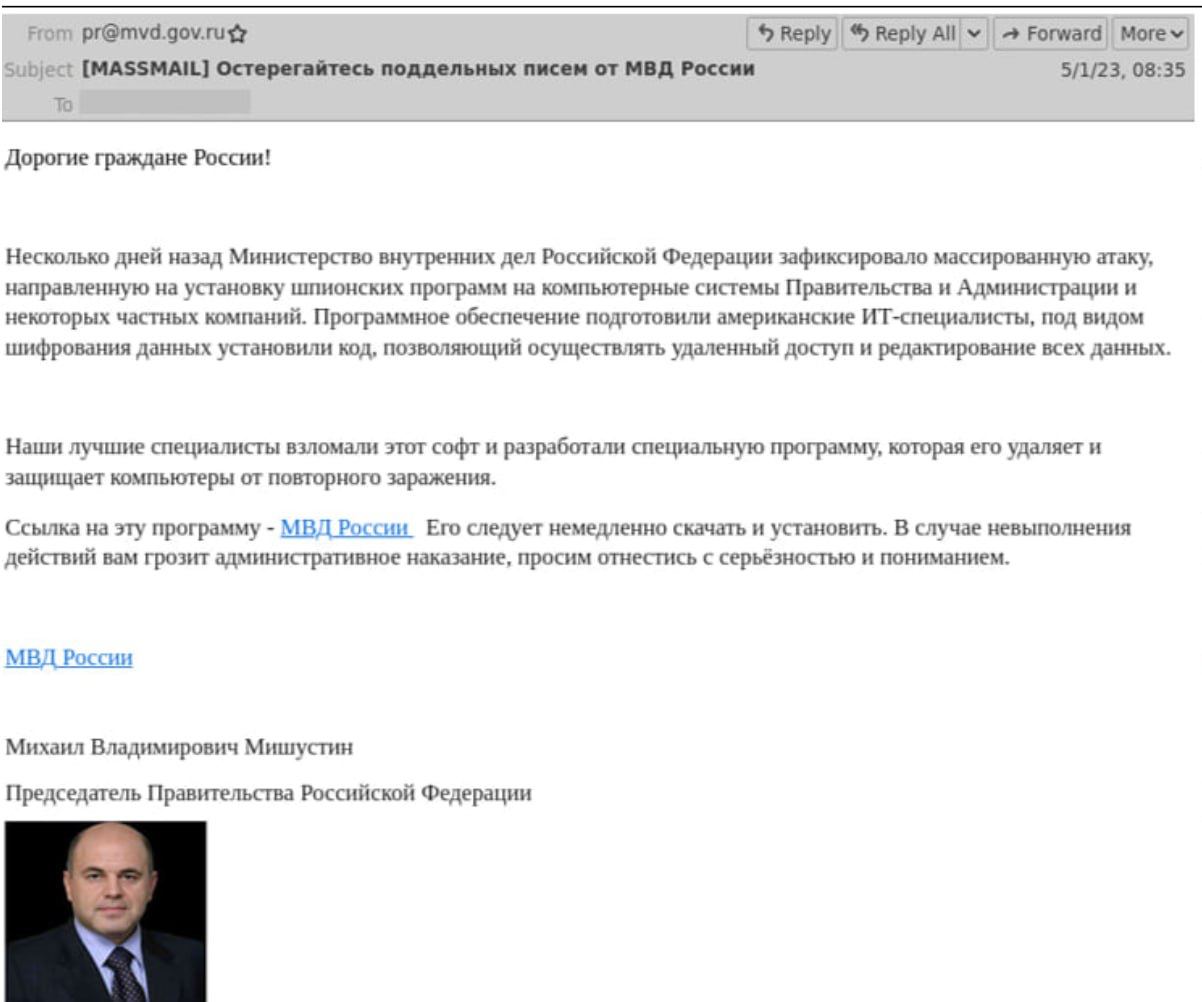

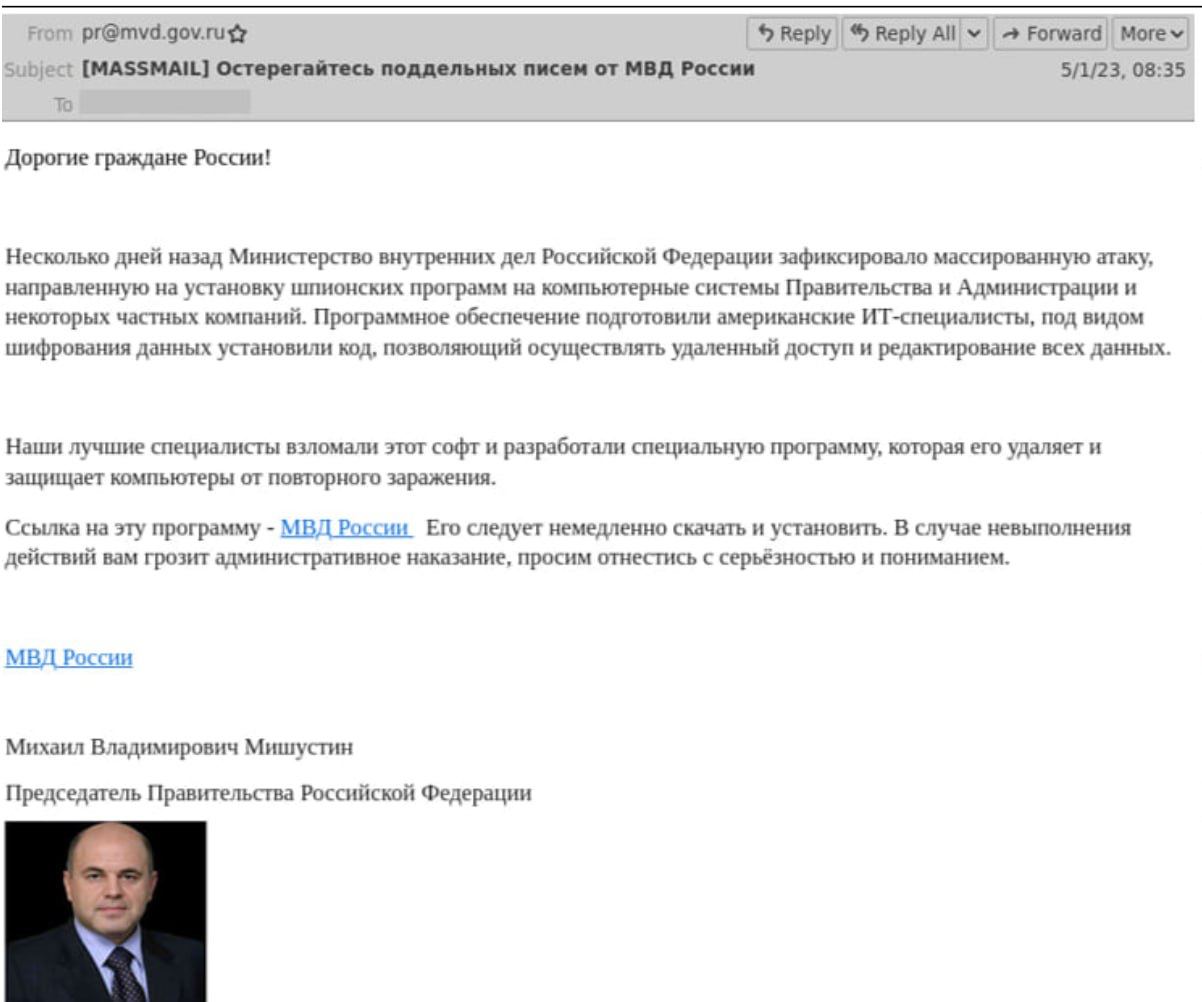

В тот раз изобретательные киберпреступники предупреждали об атаке шпионского софта, разработанного американскими специалистами. Рассылки велись от имени Михаила Мишустина.

Эксперты F.A.C.C.T. поделились индикаторами компрометации свежей атаки:

Напомним, на прошлой неделе F.A.C.C.T. запустила круглосуточный Центр кибербезопасности.

Задача киберпреступников — донести шифровальщик PyCrypter под видом криптовалютного обменника с VPN. Об атаках рассказали специалисты Центра кибербезопасности F.A.C.C.T.

По их словам, система Business Email Protection перехватила злонамеренные письма 9 июля. Адресатам навязывают приложение CryptoBOSS, которое нужно для работы с цифровой валютой и VPN.

Пример письма выглядит так:

Получателя пытаются купить на «безопасный и полностью анонимный доступ ко всем валютам». Скачивая бесплатную лицензию, сотрудники компаний загружают в систему программу-вымогатель PyCrypter.

Вредонос грузится с домена crypto4boss[.]com, который зарегистрирован буквально на днях — 6 июля. В F.A.C.C.T. отметили, что домен создавал человек с почтой vladymir.stojanov@hotmail(ссылка для отправки email)[.]com. Кстати, аккаунт Vladimir Stoyanov уже использовался осенью 2022 года и весной 2023-го для распространения другого шифровальщика — Cryptonite.

В тот раз изобретательные киберпреступники предупреждали об атаке шпионского софта, разработанного американскими специалистами. Рассылки велись от имени Михаила Мишустина.

Эксперты F.A.C.C.T. поделились индикаторами компрометации свежей атаки:

Domain:

| |||

| |||

| |||

Напомним, на прошлой неделе F.A.C.C.T. запустила круглосуточный Центр кибербезопасности.

Для просмотра ссылки необходимо нажать

Вход или Регистрация