Как вы все (или не все) знаете, наши гаджеты способны фиксировать огромное количество устройств вокруг себя.

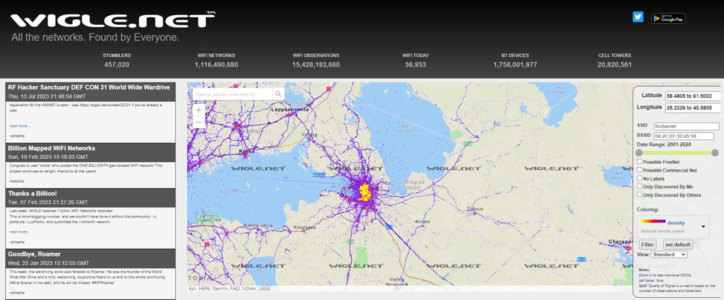

Чтобы мои слова не были голословными, установите на свой смартфон приложение WiGLE (

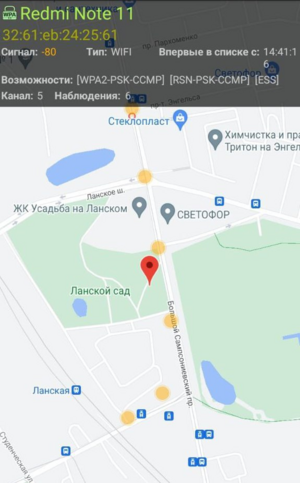

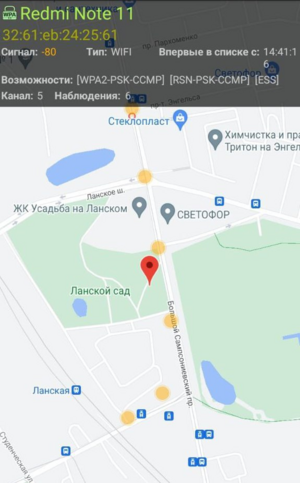

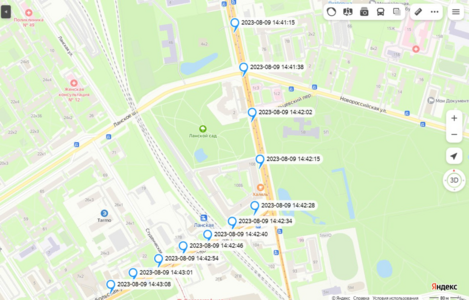

Поиграли? Отлично. Идем дальше... Один очевидных из вариантов использования WiGLE в безопасности - выявление слежки. Действительно, приложение "видит" устройства, которые находятся рядом с вами. И, если эти устройства "шляются" вместе с вами длительное время, это вызывает определенное волнение (рис.1).

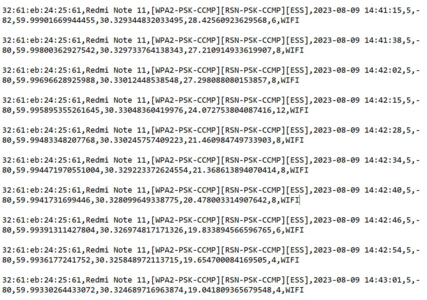

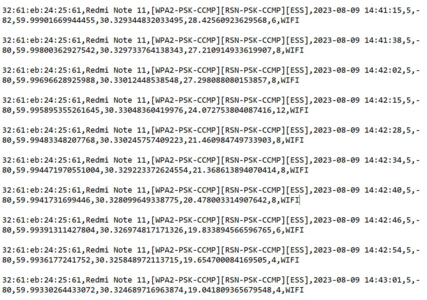

Весь лог наблюдений вы можете выгрузить (рис.2) в виде файла и визуализировать во внешнем приложении.

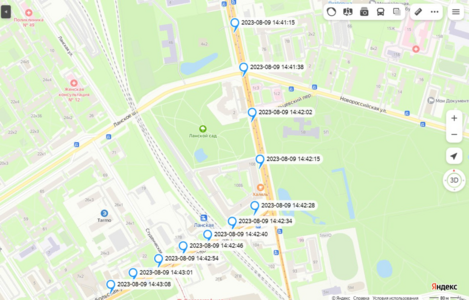

Например, в Яндекс Картах (рис.3).

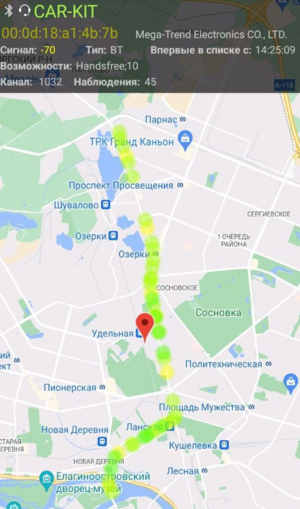

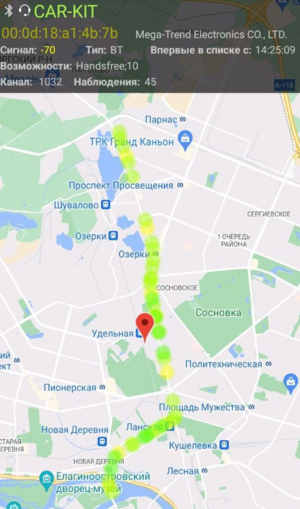

WiGLE "видит" устройства WiFi, BT, а также базовые станции сотовой связи. Для полноценной слежки не хватает еще IMEI (кода мобильного телефона). Это позволило бы выявлять различные "бабушкофоны" и "GPS-трекеры". Зато всевозможные AirTag, наушники и прочие гаджеты, которые привязываются к смартфонам по WiFi/BT, находиться будут. Ловите пример с автомобильной гарнитурой (рис.4)...

Для справки. Bluetooth позволяет устройствам сообщаться, когда они находятся друг от друга в радиусе около 100 метров в старых версиях протокола и до 1500 м начиная с версии Bluetooth 5. Радиус действия обычного WiFi-роутера равен 100-200 метрам при идеальных условиях.

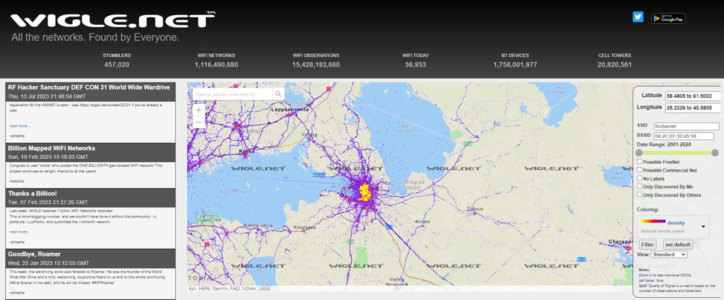

Вторым понятным вариантов использования WiGLE является слежка. Правда для этого необходимо будет осуществлять постоянное накопление данных о перемещениях устройств, местоположении роутеров и БС. Сама WiGLE реализовала это за счет возможности загрузки логов наблюдения из мобильного приложения на сервера компании. Они должны быть доступны через онлайн-сервис

Должны... но не всегда и не все... А это значит, что бигдату нам нужно собирать самим или...

Вообще, по своему устройству, WiGLE представляет собой "WiFi-радар" (рис.6).

"WiFi-радар" предлагалось устанавливать в местах "стадования" целевой аудитории (на выставках, в магазинах и т.п.). Устройство собирало адреса WiFi/BT, на которые потом можно было распространить таргетизированную рекламу. Вроде бы, это позволяло снизить стоимость интернет-рекламы в 2,5 раза.

И тут мы подходим к осознанию того, что "анонимные" идентификаторы WiFi/BT, применительно к геолокации, собираются достаточно давно. Яндекс, к примеру, делает это уже более 10 лет (что увидел в паблике). А есть еще Сбер, VK, Ростелеком... Это позволяет владельцам бигдаты более точно таргетизировать онлайн-рекламу. А нам, как OSINT-расследователям, плавно перейти возможности получения и использования штатных возможностей ИТ-гигантов. Я говорю о методике слежки за рекламными идентификаторами (в числе которых есть и MAC-адрес) - ADINT.

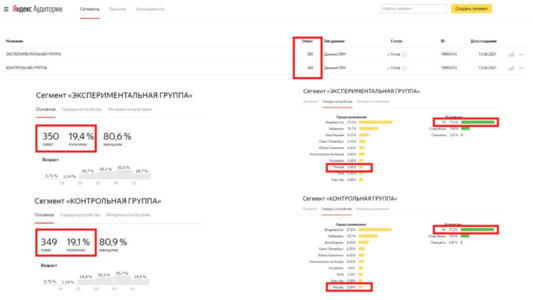

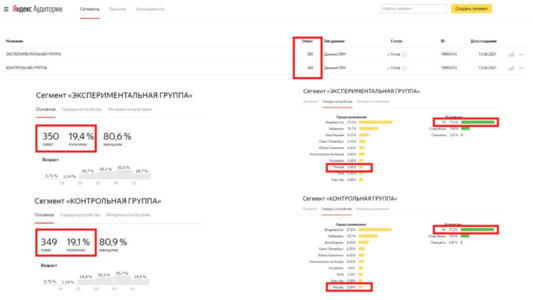

Как минимум, использование метода позволяет получить социальный срез (рис.6) владельца MAC-адреса (пол, возраст, город проживания, поисковые интересы).

Как максимум - отслеживание его перемещений через геотаргетизированную рекламу (рис.7). В качестве примера использованы скрины сервисов Яндекс.Аудитории и Директ.

Подведем итоги...

. Долговременное накопление идентификаторов WiFi/BT с привязкой к геолокации может являться основой для системы контроля за перемещениями гаджетов.

. Долговременное накопление идентификаторов WiFi/BT с привязкой к геолокации может являться основой для системы контроля за перемещениями гаджетов.

Мне тут напоминают про рандомизацию MAC-адресов в последних версиях Android. Да это так. Однако само устройство и его название не будет меняться. Следовательно, система сквозной аналитики сможет его идентифицировать. У Яндекса же получилось...

Мне тут напоминают про рандомизацию MAC-адресов в последних версиях Android. Да это так. Однако само устройство и его название не будет меняться. Следовательно, система сквозной аналитики сможет его идентифицировать. У Яндекса же получилось...

. Поскольку данные MAC-адресов (с учетом их рандомизации) и привязкой к геолокации собирают крупнейшие ИТ-корпорации, у нас появляется возможность следить за устройствами посредством ADINT. Правда, для этого нужно будет оплатить стоимость таргетизированной рекламы.

. Поскольку данные MAC-адресов (с учетом их рандомизации) и привязкой к геолокации собирают крупнейшие ИТ-корпорации, у нас появляется возможность следить за устройствами посредством ADINT. Правда, для этого нужно будет оплатить стоимость таргетизированной рекламы.

Чтобы мои слова не были голословными, установите на свой смартфон приложение WiGLE (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

). При его запуске вы увидите различные устройства, роутеры и базовые станции вокруг себя. Поиграйтесь какое-то время, я подожду...Поиграли? Отлично. Идем дальше... Один очевидных из вариантов использования WiGLE в безопасности - выявление слежки. Действительно, приложение "видит" устройства, которые находятся рядом с вами. И, если эти устройства "шляются" вместе с вами длительное время, это вызывает определенное волнение (рис.1).

Весь лог наблюдений вы можете выгрузить (рис.2) в виде файла и визуализировать во внешнем приложении.

Например, в Яндекс Картах (рис.3).

WiGLE "видит" устройства WiFi, BT, а также базовые станции сотовой связи. Для полноценной слежки не хватает еще IMEI (кода мобильного телефона). Это позволило бы выявлять различные "бабушкофоны" и "GPS-трекеры". Зато всевозможные AirTag, наушники и прочие гаджеты, которые привязываются к смартфонам по WiFi/BT, находиться будут. Ловите пример с автомобильной гарнитурой (рис.4)...

Для справки. Bluetooth позволяет устройствам сообщаться, когда они находятся друг от друга в радиусе около 100 метров в старых версиях протокола и до 1500 м начиная с версии Bluetooth 5. Радиус действия обычного WiFi-роутера равен 100-200 метрам при идеальных условиях.

Вторым понятным вариантов использования WiGLE является слежка. Правда для этого необходимо будет осуществлять постоянное накопление данных о перемещениях устройств, местоположении роутеров и БС. Сама WiGLE реализовала это за счет возможности загрузки логов наблюдения из мобильного приложения на сервера компании. Они должны быть доступны через онлайн-сервис

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(рис.5).

Должны... но не всегда и не все... А это значит, что бигдату нам нужно собирать самим или...

Вообще, по своему устройству, WiGLE представляет собой "WiFi-радар" (рис.6).

"WiFi-радар" предлагалось устанавливать в местах "стадования" целевой аудитории (на выставках, в магазинах и т.п.). Устройство собирало адреса WiFi/BT, на которые потом можно было распространить таргетизированную рекламу. Вроде бы, это позволяло снизить стоимость интернет-рекламы в 2,5 раза.

И тут мы подходим к осознанию того, что "анонимные" идентификаторы WiFi/BT, применительно к геолокации, собираются достаточно давно. Яндекс, к примеру, делает это уже более 10 лет (что увидел в паблике). А есть еще Сбер, VK, Ростелеком... Это позволяет владельцам бигдаты более точно таргетизировать онлайн-рекламу. А нам, как OSINT-расследователям, плавно перейти возможности получения и использования штатных возможностей ИТ-гигантов. Я говорю о методике слежки за рекламными идентификаторами (в числе которых есть и MAC-адрес) - ADINT.

Как минимум, использование метода позволяет получить социальный срез (рис.6) владельца MAC-адреса (пол, возраст, город проживания, поисковые интересы).

Как максимум - отслеживание его перемещений через геотаргетизированную рекламу (рис.7). В качестве примера использованы скрины сервисов Яндекс.Аудитории и Директ.

Подведем итоги...