Эксперты обнаружили личную информацию о злоумышленнике, исследуя IP-адреса и данные устройств, связанных с атакой.

Согласно заявлениям, сделанным 23 мая генеральным директором Match Systems Андреем Кутиным, злоумышленник, который похитил Wrapped Bitcoin (WBTC) на сумму 68 миллионов долларов, был вычислен с помощью «цифровых следов, включая отпечаток пальца устройства». По его словам, эти цифровые доказательства в конечном итоге укрепили позиции жертв в переговорах и привели к возврату всех средств.

По словам генерального директора Match Systems, злоумышленник не использовал регулируемые биржи, соответствующие требованиям «Знай своего клиента» и противодействию отмыванию денег. Таким образом, исследователи не смогли окончательно доказать личность этого человека. Однако они обнаружили «вторичные» или «косвенные» доказательства того, что лицо, в отношении которого они проводили расследование, не проявило должной должной осмотрительности при краже средств. Именно это укрепило их позиции в переговорах.

Атака по отравлению адреса, в результате которой были похищены активы стоимостью 68 миллионов долларов, произошла 5 мая, ей подверглась учетная запись Ethereum, которая начинается с «0x1e». Злоумышленник создал фальшивую транзакцию, которая сбила жертву с толку и заставила ее поверить в то, что адрес злоумышленника безопасен, поскольку создавалось впечатление, что жертва в прошлом добровольно отправляла средства на этот адрес.

В результате жертва отправила на адрес злоумышленника WBTC на сумму $68 млн, в результате чего потеряла 97% средств.

Однако 10 мая злоумышленник отправил почти все украденные средства обратно жертве. Платформа безопасности блокчейнов Match Systems заявила, что этот внезапный поворот событий стал результатом переговоров, которые она провела между двумя сторонами. Команда заявила, что криптовалютная биржа Cryptex также помогла в этих переговорах.

23 мая Кутин из Match Systems раскрыл новые подробности того, как они убедили злоумышленника вернуть украденные средства.

По словам Кутина, команда впервые узнала об атаке с отравлением в тот день, когда она произошла, когда несколько учетных записей в социальных сетях начали утверждать, что крипто-кит перевел 68 миллионов долларов в WBTC на новый адрес. Команда быстро поняла, что перенос произошел из-за атаки по отравлению адреса. Однако личность жертвы была неизвестна, и не было очевидного способа связаться с ней.

Команда Match Systems решила опубликовать сообщение в сети Ethereum, адресовав его жертве.

Злоумышленник не пополнял свой кошелек средствами регулируемой биржи и не пытался обналичить украденную добычу через одну из этих бирж. В результате не было простого способа установить личность злоумышленника.

Тем не менее, по словам Кутина, команде удалось отследить некоторые транзакции злоумышленника по IP-адресам в Гонконге. Это стало трамплином для дальнейшего расследования.

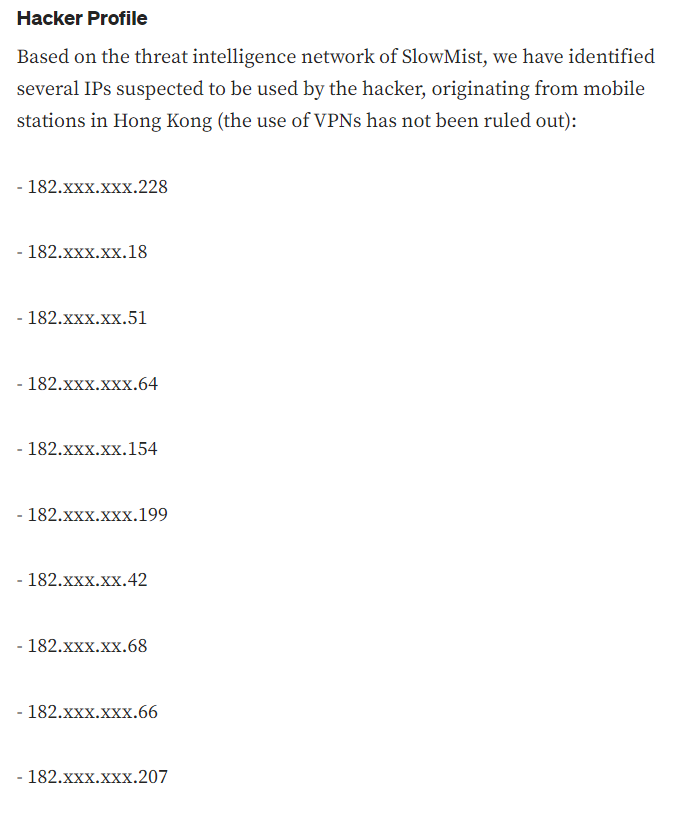

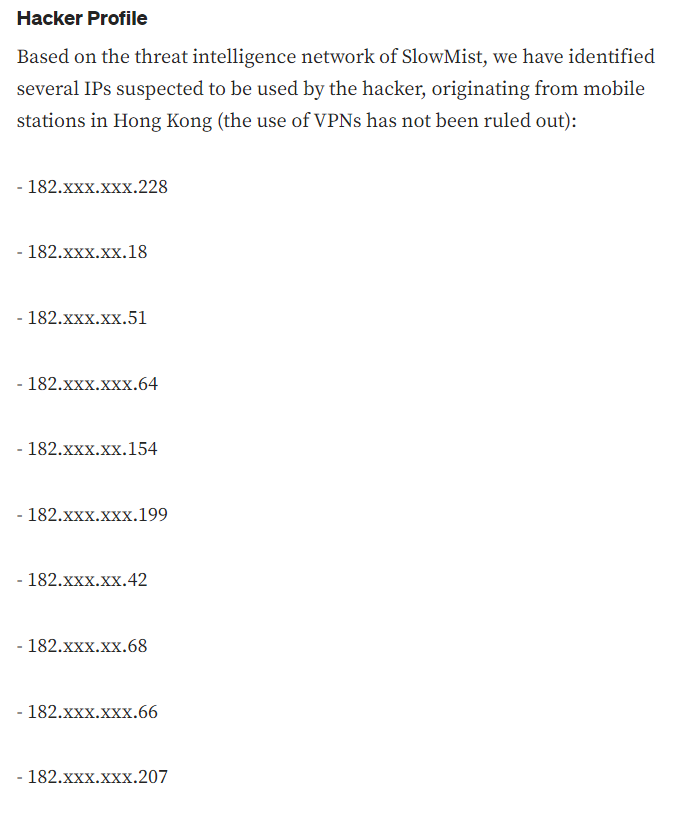

В сообщении в блоге от 8 мая платформа безопасности блокчейна SlowMist также заявила, что обнаружила IP-адреса. По ее данным, адреса были найдены через «разведывательную сеть» SlowMist. IP-адреса, похоже, были связаны с «мобильными станциями» или вышками сотовой связи, хотя SlowMist не могла полностью исключить возможность того, что это были VPN-серверы.

Предполагаемые IP-адреса отравителя адресов с отредактированными частями. Источник: SlowMist.

По словам Кутина, Match Systems смогла связать эти IP-адреса с дополнительными «цифровыми доказательствами», которые можно было использовать для идентификации злоумышленника, включая «отпечаток пальца устройства».

По данным платформы кибербезопасности Trust Decision, так называемый «отпечаток устройства» может включать в себя такую информацию, как операционная система пользователя, тип процессора, память, разрешение экрана, версия браузера, плагины и расширения, настройки часового пояса, языковые предпочтения, установленные шрифты, средняя скорость набора текста и предпочтения цвета, среди прочего.

Кутин заявил, что такие цифровые доказательства — единственный способ поймать киберпреступников в сегодняшних условиях. Злоумышленники теперь редко пытаются вывести средства через регулируемые биржи. Сегодня существуют «специальные службы по отмыванию денег», которые позволяют хакерам легко обменивать свою криптовалюту на наличные.

Соединенные Штаты иногда преследуют эти службы по отмыванию денег, но “возможно, у них есть самоуничтожающиеся чаты, и в их телефонах и устройствах ничего не остается”, что делает невозможным для властей сбор доказательств против них, предположил Кутин. Люди стали «хорошо образованными с обеих сторон».

Вместо того, чтобы пытаться преследовать эти службы по отмыванию денег, Match Systems сосредотачивается на поиске «очень тонкой нити» цифровых доказательств, которые можно использовать для идентификации мошенника. Эта тонкая нить может включать IP-адреса, отпечатки пальцев устройств и другие «советы и рекомендации».

Доказательства были «вторичными» или «косвенными», признал Кутин. Поскольку было доказано лишь то, что устройство использовалось для отмывания украденных средств, его нельзя было напрямую связать с самой атакой. Тем не менее, это все равно может доказать, что лицо, осуществившее транзакции, не проявило должной осмотрительности при определении источника полученных средств.

Кутин признал, что это можно расценивать как плохой результат, поскольку нападавший уходит от наказания. Однако он считает, что такой результат лучше, чем у большинства альтернатив, поскольку, по крайней мере, жертва смогла вернуть все свои средства.

Согласно заявлениям, сделанным 23 мая генеральным директором Match Systems Андреем Кутиным, злоумышленник, который похитил Wrapped Bitcoin (WBTC) на сумму 68 миллионов долларов, был вычислен с помощью «цифровых следов, включая отпечаток пальца устройства». По его словам, эти цифровые доказательства в конечном итоге укрепили позиции жертв в переговорах и привели к возврату всех средств.

По словам генерального директора Match Systems, злоумышленник не использовал регулируемые биржи, соответствующие требованиям «Знай своего клиента» и противодействию отмыванию денег. Таким образом, исследователи не смогли окончательно доказать личность этого человека. Однако они обнаружили «вторичные» или «косвенные» доказательства того, что лицо, в отношении которого они проводили расследование, не проявило должной должной осмотрительности при краже средств. Именно это укрепило их позиции в переговорах.

Атака по отравлению адреса, в результате которой были похищены активы стоимостью 68 миллионов долларов, произошла 5 мая, ей подверглась учетная запись Ethereum, которая начинается с «0x1e». Злоумышленник создал фальшивую транзакцию, которая сбила жертву с толку и заставила ее поверить в то, что адрес злоумышленника безопасен, поскольку создавалось впечатление, что жертва в прошлом добровольно отправляла средства на этот адрес.

В результате жертва отправила на адрес злоумышленника WBTC на сумму $68 млн, в результате чего потеряла 97% средств.

Однако 10 мая злоумышленник отправил почти все украденные средства обратно жертве. Платформа безопасности блокчейнов Match Systems заявила, что этот внезапный поворот событий стал результатом переговоров, которые она провела между двумя сторонами. Команда заявила, что криптовалютная биржа Cryptex также помогла в этих переговорах.

23 мая Кутин из Match Systems раскрыл новые подробности того, как они убедили злоумышленника вернуть украденные средства.

По словам Кутина, команда впервые узнала об атаке с отравлением в тот день, когда она произошла, когда несколько учетных записей в социальных сетях начали утверждать, что крипто-кит перевел 68 миллионов долларов в WBTC на новый адрес. Команда быстро поняла, что перенос произошел из-за атаки по отравлению адреса. Однако личность жертвы была неизвестна, и не было очевидного способа связаться с ней.

Команда Match Systems решила опубликовать сообщение в сети Ethereum, адресовав его жертве.

В ответ с исследователями Match Systems связалась «третья сторона», заявил Кутин. Потерпевший не захотел называть себя, поэтому для облегчения общения воспользовался посредничеством. В этот период в дело также включилась Cryptex и предложила помощь в переговорах.«Если хакер не вернет деньги, пожалуйста, свяжитесь с нами для помощи», — говорилось в сообщении.

Злоумышленник не пополнял свой кошелек средствами регулируемой биржи и не пытался обналичить украденную добычу через одну из этих бирж. В результате не было простого способа установить личность злоумышленника.

Тем не менее, по словам Кутина, команде удалось отследить некоторые транзакции злоумышленника по IP-адресам в Гонконге. Это стало трамплином для дальнейшего расследования.

В сообщении в блоге от 8 мая платформа безопасности блокчейна SlowMist также заявила, что обнаружила IP-адреса. По ее данным, адреса были найдены через «разведывательную сеть» SlowMist. IP-адреса, похоже, были связаны с «мобильными станциями» или вышками сотовой связи, хотя SlowMist не могла полностью исключить возможность того, что это были VPN-серверы.

Предполагаемые IP-адреса отравителя адресов с отредактированными частями. Источник: SlowMist.

По словам Кутина, Match Systems смогла связать эти IP-адреса с дополнительными «цифровыми доказательствами», которые можно было использовать для идентификации злоумышленника, включая «отпечаток пальца устройства».

По данным платформы кибербезопасности Trust Decision, так называемый «отпечаток устройства» может включать в себя такую информацию, как операционная система пользователя, тип процессора, память, разрешение экрана, версия браузера, плагины и расширения, настройки часового пояса, языковые предпочтения, установленные шрифты, средняя скорость набора текста и предпочтения цвета, среди прочего.

Кутин заявил, что такие цифровые доказательства — единственный способ поймать киберпреступников в сегодняшних условиях. Злоумышленники теперь редко пытаются вывести средства через регулируемые биржи. Сегодня существуют «специальные службы по отмыванию денег», которые позволяют хакерам легко обменивать свою криптовалюту на наличные.

Соединенные Штаты иногда преследуют эти службы по отмыванию денег, но “возможно, у них есть самоуничтожающиеся чаты, и в их телефонах и устройствах ничего не остается”, что делает невозможным для властей сбор доказательств против них, предположил Кутин. Люди стали «хорошо образованными с обеих сторон».

Вместо того, чтобы пытаться преследовать эти службы по отмыванию денег, Match Systems сосредотачивается на поиске «очень тонкой нити» цифровых доказательств, которые можно использовать для идентификации мошенника. Эта тонкая нить может включать IP-адреса, отпечатки пальцев устройств и другие «советы и рекомендации».

Доказательства были «вторичными» или «косвенными», признал Кутин. Поскольку было доказано лишь то, что устройство использовалось для отмывания украденных средств, его нельзя было напрямую связать с самой атакой. Тем не менее, это все равно может доказать, что лицо, осуществившее транзакции, не проявило должной осмотрительности при определении источника полученных средств.

Команда использовала эти доказательства в переговорах с злоумышленником, с которым связалась с помощью сообщения в блокчейне и попыталась начать разговор. В итоге злоумышленник вернул все средства и до сих пор не привлечен к ответственности.«О нет, мы получили украденные деньги. Это не нами украденные деньги», — сказал Кутин, подражая тому, что он часто слышит от злоумышленников.

Кутин признал, что это можно расценивать как плохой результат, поскольку нападавший уходит от наказания. Однако он считает, что такой результат лучше, чем у большинства альтернатив, поскольку, по крайней мере, жертва смогла вернуть все свои средства.

Атаки по отравлению адресов являются распространенной проблемой для пользователей блокчейна, хотя в большинстве случаев не приводят к огромным потерям. Эксперты предлагают пользователям проверять адрес отправки при каждой транзакции, чтобы не стать жертвой атак такого типа."Это может быть не очень хороший конец, потому что преступник уйдет без всякого наказания, но это не так уж и плохо для обеих сторон", - заявил Кутин.

Для просмотра ссылки необходимо нажать

Вход или Регистрация