Звонки по Wi-Fi могут быть не так защищены, как вы думаете.

Исследователи CISPA , SBA Research и Венского университета обнаружили две уязвимости в мобильном протоколе Voice over WiFi (VoWiFi), которые ставят под угрозу безопасность коммуникаций миллионов пользователей мобильных телефонов по всему миру. На данный момент недостатки устранены, однако ученые рассказали о своем открытии.

Современные смартфоны могут устанавливать телефонные соединения не только через мобильные сети, но и через Wi-Fi (WLAN-звонки), обеспечивая связь даже в местах с плохим сигналом. С 2016 года почти все крупные операторы мобильной связи предлагают Wi-Fi-звонки, которые предустановлены на всех новых смартфонах.

Уязвимостями оказались затронуты услуги 13 из 275 исследованных операторов мобильной связи, включая операторов из Австрии, Словакии, Бразилии и России, что поставило под угрозу безопасность коммуникаций около 140 миллионов клиентов.

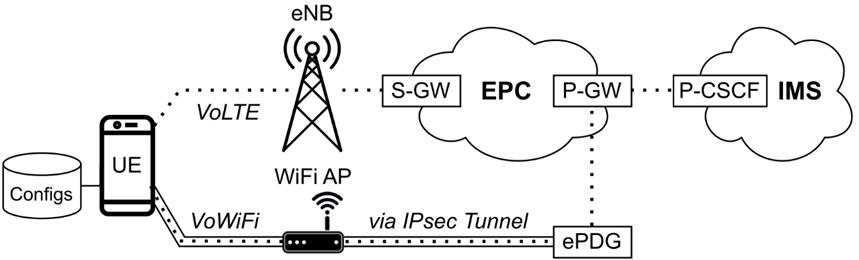

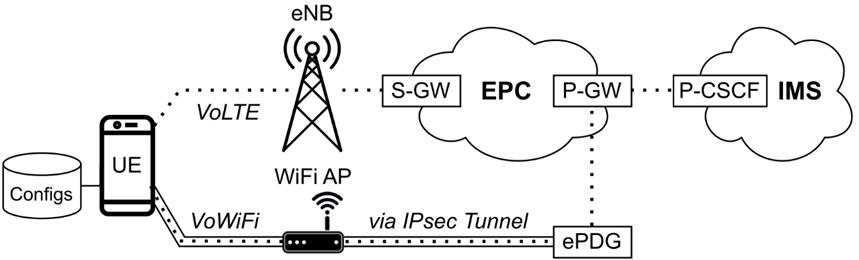

Ошибка связана с важным сетевым компонентом в архитектуре сетей LTE и 5G – Evolved Packet Data Gateway (ePDG). Для WLAN-звонков смартфон должен зарегистрироваться в основной сети оператора. Чтобы это происходило безопасно, между устройством и ePDG устанавливаются IPsec-туннели.

IPsec-туннели строятся в несколько этапов. Безопасность связи обеспечивается в основном за счёт обмена криптографическими ключами по протоколу Internet Key Exchange (IKE). Ключи должны быть приватными и случайными, но операторы не выполняли эти условия.

13 операторов использовали один и тот же глобальный набор из 10 статических приватных ключей вместо случайных. Злоумышленник, обладающий этими ключами, мог легко подслушивать коммуникацию между смартфонами и операторами. Любой из затронутых операторов, производитель и, возможно, службы безопасности каждой из стран имеют доступ к ключам. Под угрозой также оказались сети китайского провайдера ZTE.

Также исследователи обнаружили, что многие новые чипы (включая 5G) тайваньского производителя

Чип работает с SIM-картой для регистрации пользователей в мобильной сети с использованием VoWiFi. Ученые выявили, что уровень шифрования на стороне смартфона возможно снизить до самого слабого при помощи целевых атак. Анализ конфигураций у других производителей, Google, Apple, Samsung и Xiaomi, показал, что в до 80% случаев использовались устаревшие криптографические методы.

Исследователи не могут подтвердить, сколько пользователей по всему миру фактически пострадали от атак или были подслушаны. Ученые сообщили о проблеме системе GSMA и соответствующим провайдерам, предоставив им возможность разработать обновления. Обновления уже были установлены. Только после ответственного раскрытия специалисты публикуют свою работу на симпозиуме USENIX Security Symposium 2024, делая свои результаты доступными для других исследователей.

Уязвимости:

Исследователи CISPA , SBA Research и Венского университета обнаружили две уязвимости в мобильном протоколе Voice over WiFi (VoWiFi), которые ставят под угрозу безопасность коммуникаций миллионов пользователей мобильных телефонов по всему миру. На данный момент недостатки устранены, однако ученые рассказали о своем открытии.

Современные смартфоны могут устанавливать телефонные соединения не только через мобильные сети, но и через Wi-Fi (WLAN-звонки), обеспечивая связь даже в местах с плохим сигналом. С 2016 года почти все крупные операторы мобильной связи предлагают Wi-Fi-звонки, которые предустановлены на всех новых смартфонах.

Телефонные звонки с телефона (UE) на телефонную станцию (IMS): сравнение подключение VoLTE с VoWiFi

Уязвимостями оказались затронуты услуги 13 из 275 исследованных операторов мобильной связи, включая операторов из Австрии, Словакии, Бразилии и России, что поставило под угрозу безопасность коммуникаций около 140 миллионов клиентов.

Ошибка связана с важным сетевым компонентом в архитектуре сетей LTE и 5G – Evolved Packet Data Gateway (ePDG). Для WLAN-звонков смартфон должен зарегистрироваться в основной сети оператора. Чтобы это происходило безопасно, между устройством и ePDG устанавливаются IPsec-туннели.

IPsec-туннели строятся в несколько этапов. Безопасность связи обеспечивается в основном за счёт обмена криптографическими ключами по протоколу Internet Key Exchange (IKE). Ключи должны быть приватными и случайными, но операторы не выполняли эти условия.

13 операторов использовали один и тот же глобальный набор из 10 статических приватных ключей вместо случайных. Злоумышленник, обладающий этими ключами, мог легко подслушивать коммуникацию между смартфонами и операторами. Любой из затронутых операторов, производитель и, возможно, службы безопасности каждой из стран имеют доступ к ключам. Под угрозой также оказались сети китайского провайдера ZTE.

Также исследователи обнаружили, что многие новые чипы (включая 5G) тайваньского производителя

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, используемые в некоторых смартфонах на Android от Xiaomi, Oppo, Realme и Vivo, имеют другую уязвимость.Чип работает с SIM-картой для регистрации пользователей в мобильной сети с использованием VoWiFi. Ученые выявили, что уровень шифрования на стороне смартфона возможно снизить до самого слабого при помощи целевых атак. Анализ конфигураций у других производителей, Google, Apple, Samsung и Xiaomi, показал, что в до 80% случаев использовались устаревшие криптографические методы.

Исследователи не могут подтвердить, сколько пользователей по всему миру фактически пострадали от атак или были подслушаны. Ученые сообщили о проблеме системе GSMA и соответствующим провайдерам, предоставив им возможность разработать обновления. Обновления уже были установлены. Только после ответственного раскрытия специалисты публикуют свою работу на симпозиуме USENIX Security Symposium 2024, делая свои результаты доступными для других исследователей.

Уязвимости:

- CVD-2024-0089 – GSMA Mobile Security Research Acknowledgements;

- CVE-2024-20069 (оценка CVSS: 6.5) – Выбор менее безопасного алгоритма во время согласования (понижение уровня алгоритма) MediaTek June 2024 Product Security Bulletin ;

- CVE-2024-22064 (оценка CVSS: 8.3) – ошибка конфигурации в ZTE ZXUN-ePDG .