vaspvort

Ночной дозор

Команда форума

Модератор

ПРОВЕРЕННЫЙ ПРОДАВЕЦ

Private Club

Старожил

Migalki Club

Меценат💎

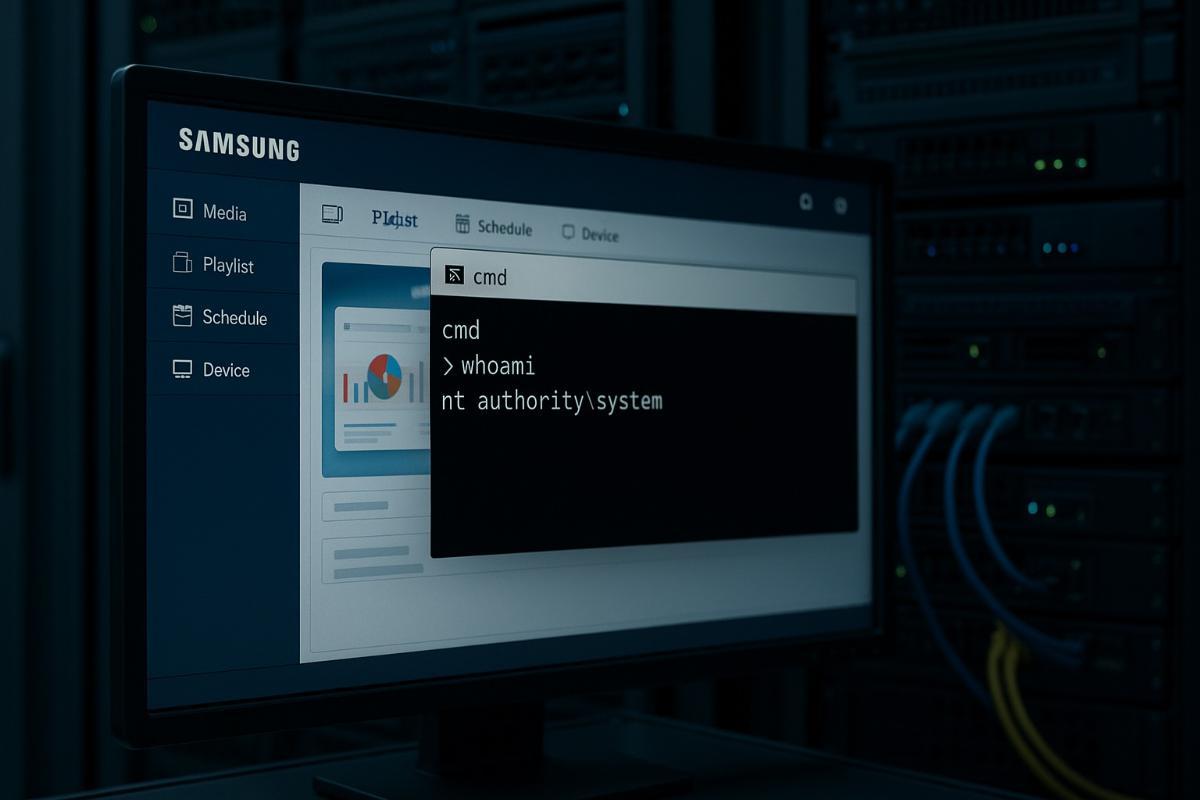

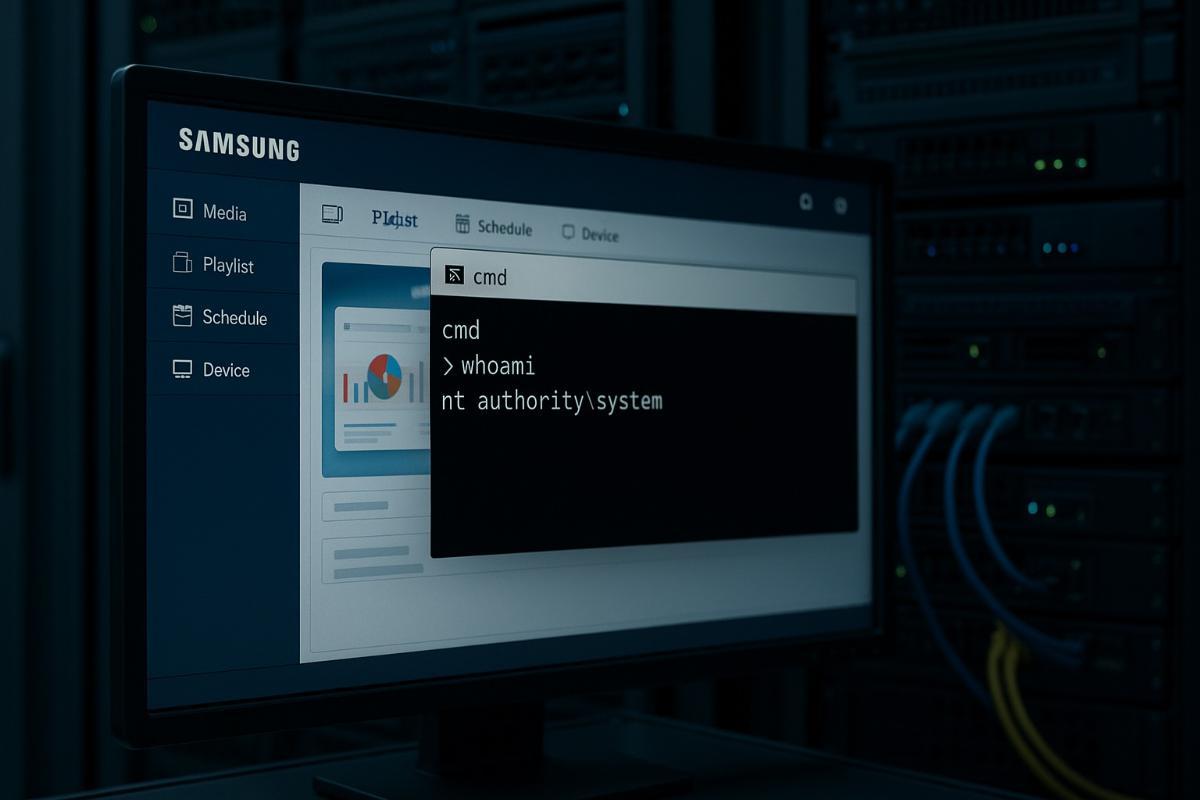

Вместо рекламы теперь работает консоль администратора.

Хакеры начали активно эксплуатировать критическую

Основной механизм уязвимости связан с функцией загрузки файлов, предназначенной для обновления медиафайлов на дисплеях. Однако киберпреступники нашли способ использовать её для загрузки вредоносного кода. Проблема заключается в некорректной проверке пути при обработке файлов: атака позволяет загрузить JSP-скрипт вне разрешённой директории и разместить его в зоне, доступной через веб.

Уязвимость

30 апреля 2025 года специалисты SSD-Disclosure опубликовали

Компания Arctic Wolf сообщила, что уязвимость

О подтверждённом факте эксплуатации также

Администраторам серверов Samsung MagicINFO 9 рекомендуется срочно обновиться до версии 21.1050 или новее, чтобы исключить возможность компрометации. Учитывая, насколько просто использовать уязвимость и насколько быстро она распространилась среди киберпреступников, промедление может стоить потери контроля над инфраструктурой.

Хакеры начали активно эксплуатировать критическую

Для просмотра ссылки необходимо нажать

Вход или Регистрация

в сервере Samsung MagicINFO 9, что позволяет удалённо захватывать устройства и устанавливать вредоносное ПО. MagicINFO — это система централизованного управления мультимедийным контентом, используемая для цифровых вывесок в торговых точках, аэропортах, больницах, офисных зданиях и ресторанах. Сервер управляет расписанием, загрузкой и отображением контента на экранах.Основной механизм уязвимости связан с функцией загрузки файлов, предназначенной для обновления медиафайлов на дисплеях. Однако киберпреступники нашли способ использовать её для загрузки вредоносного кода. Проблема заключается в некорректной проверке пути при обработке файлов: атака позволяет загрузить JSP-скрипт вне разрешённой директории и разместить его в зоне, доступной через веб.

Уязвимость

Для просмотра ссылки необходимо нажать

Вход или Регистрация

(оценка CVSS: 8.8) была

Для просмотра ссылки необходимо нажать

Вход или Регистрация

в августе 2024 года и устранена в версии 21.1050. Вендор описал её как проблему с ограничением пути, позволяющую злоумышленнику записывать произвольные файлы от имени системного пользователя. Это открывает прямой путь к удалённому выполнению команд на сервере.30 апреля 2025 года специалисты SSD-Disclosure опубликовали

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и работающий PoC-эксплойт, с помощью которого возможно выполнение команд на сервере без аутентификации. Атакующий отправляет POST-запрос с вредоносным .jsp-файлом, который сохраняется в директории, доступной через веб-интерфейс. После этого достаточно перейти по ссылке к файлу с параметром команды, и результат выполнения будет показан прямо в браузере.Компания Arctic Wolf сообщила, что уязвимость

Для просмотра ссылки необходимо нажать

Вход или Регистрация

в реальных атаках всего через несколько дней после публикации PoC. Это свидетельствует о том, что злоумышленники быстро адаптировали метод в своих кампаниях. Эксперты подчёркивают: благодаря низкому порогу входа и публично доступному коду, волна атак, скорее всего, будет нарастать.О подтверждённом факте эксплуатации также

Для просмотра ссылки необходимо нажать

Вход или Регистрация

аналитик Йоханнес Ульрих, который зафиксировал использование уязвимости ботнетом Mirai. Это один из самых известных вредоносных инструментов для захвата IoT-устройств, что усугубляет угрозу.Администраторам серверов Samsung MagicINFO 9 рекомендуется срочно обновиться до версии 21.1050 или новее, чтобы исключить возможность компрометации. Учитывая, насколько просто использовать уязвимость и насколько быстро она распространилась среди киберпреступников, промедление может стоить потери контроля над инфраструктурой.

Для просмотра ссылки необходимо нажать

Вход или Регистрация