Пользователи Android добровольно отдают данные новому трояну.

Специалисты Intel 471 выявили новый банковский троян BlankBot. Программа создана для кражи финансовой информации и обладает широким спектром вредоносных возможностей.

BlankBot способен выполнять ряд опасных действий: запись нажатий клавиш, запись экрана и обмен данными с сервером управления через

Подобно

BlankBot требует от жертвы разрешения на установку приложений из сторонних источников, после чего извлекает APK из каталога ресурсов приложения и приступает к установке. Вредоносное ПО обладает функциями записи экрана, кейлоггинга и отображения оверлея для сбора банковских данных, платёжной информации и даже шаблона разблокировки устройства.

Кроме того, BlankBot способен перехватывать SMS-сообщения, удалять приложения и собирать данные, такие как списки контактов и установленных приложений. Троян также использует API службы доступности, чтобы заблокировать пользователю доступ к настройкам устройства или запуску антивирусных приложений.

Троян BlankBot находится в стадии активной разработки, что подтверждается наличием множества вариантов кода в различных приложениях. Тем не менее, вредоносное ПО может выполнять опасные действия сразу после заражения устройства.

Представитель Google сообщил, что компания не обнаружила зараженных приложений в Google Play Store. Сотрудник упомянул, что функция Google Play Protect, активированная по умолчанию на устройствах с Google Play Services, автоматически защищает пользователей от известных версий BlankBot, предупреждая пользователя и блокируя зараженные приложения, даже если они поступают из внешних источников.

Специалисты Intel 471 выявили новый банковский троян BlankBot. Программа создана для кражи финансовой информации и обладает широким спектром вредоносных возможностей.

BlankBot способен выполнять ряд опасных действий: запись нажатий клавиш, запись экрана и обмен данными с сервером управления через

Для просмотра ссылки необходимо нажать

Вход или Регистрация

. Троян находится в стадии активной разработки и использует разрешения служб доступности Android для получения полного контроля над заражённым устройством.Подобно

Для просмотра ссылки необходимо нажать

Вход или Регистрация

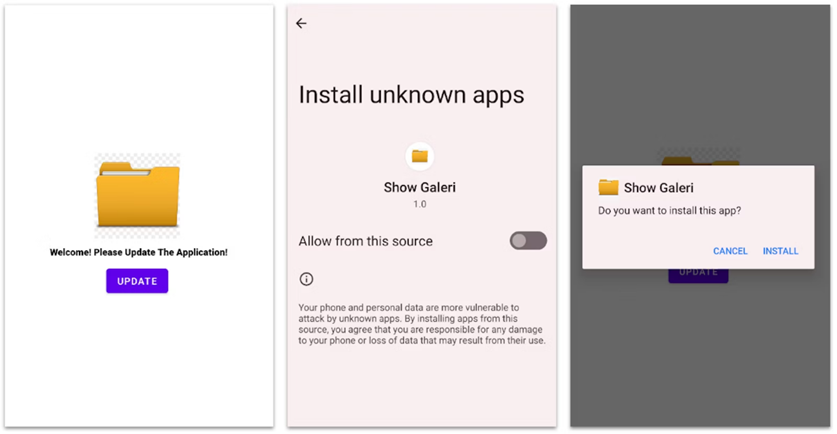

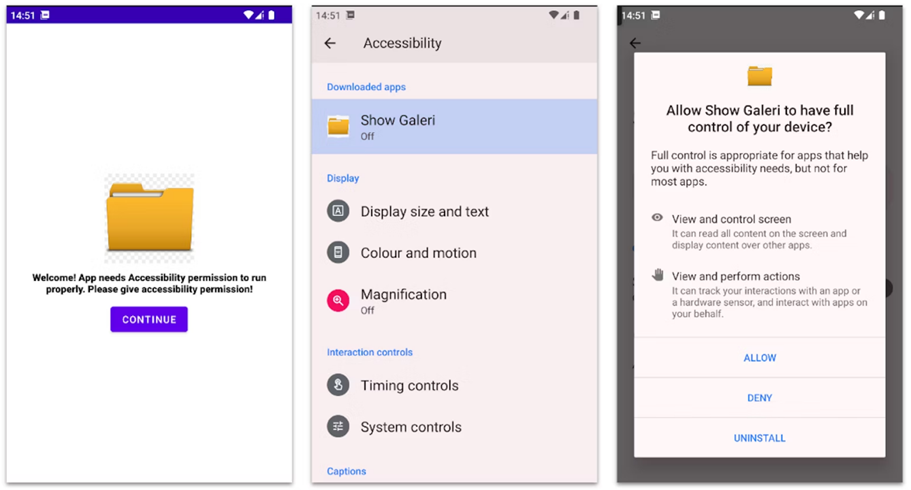

Mandrake, BlankBot использует установщик пакетов, работающий на основе сессий, чтобы обойти ограничение Android 13, которое блокирует приложения, запрашивающие опасные разрешения при установке из сторонних источников.

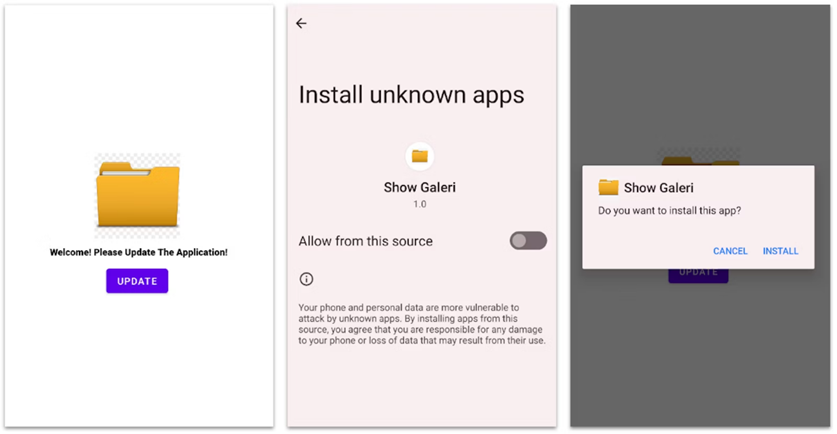

Установка полезной нагрузки BlankBot в Android 13

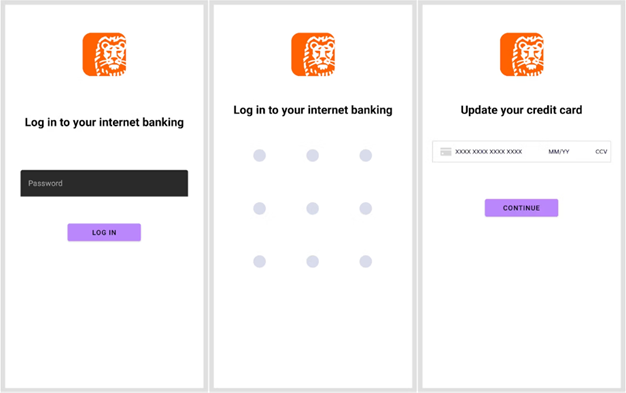

BlankBot требует от жертвы разрешения на установку приложений из сторонних источников, после чего извлекает APK из каталога ресурсов приложения и приступает к установке. Вредоносное ПО обладает функциями записи экрана, кейлоггинга и отображения оверлея для сбора банковских данных, платёжной информации и даже шаблона разблокировки устройства.

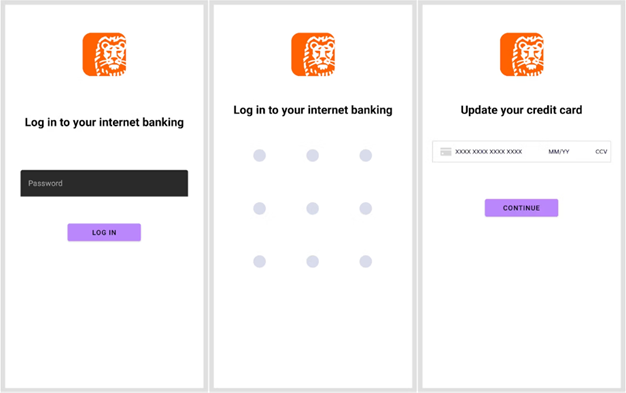

Оверлей для кражи платежных данных

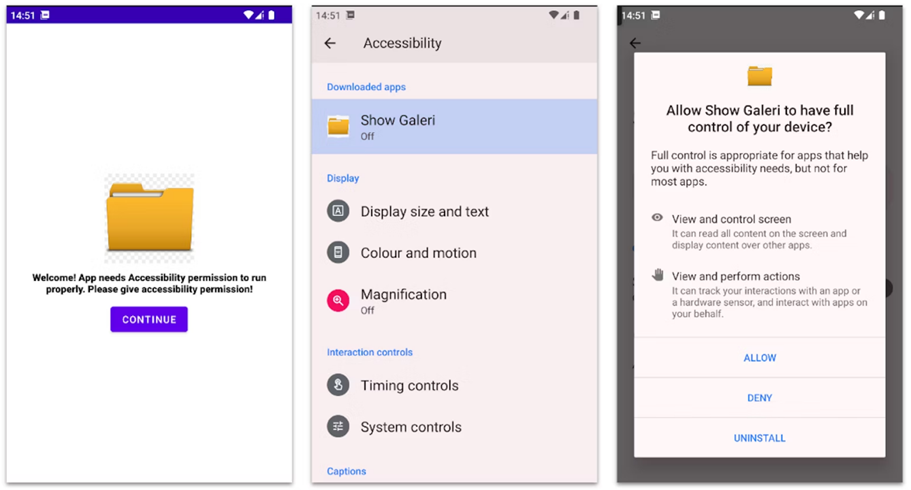

Кроме того, BlankBot способен перехватывать SMS-сообщения, удалять приложения и собирать данные, такие как списки контактов и установленных приложений. Троян также использует API службы доступности, чтобы заблокировать пользователю доступ к настройкам устройства или запуску антивирусных приложений.

Процесс установки BlankBot

Троян BlankBot находится в стадии активной разработки, что подтверждается наличием множества вариантов кода в различных приложениях. Тем не менее, вредоносное ПО может выполнять опасные действия сразу после заражения устройства.

Представитель Google сообщил, что компания не обнаружила зараженных приложений в Google Play Store. Сотрудник упомянул, что функция Google Play Protect, активированная по умолчанию на устройствах с Google Play Services, автоматически защищает пользователей от известных версий BlankBot, предупреждая пользователя и блокируя зараженные приложения, даже если они поступают из внешних источников.

Для просмотра ссылки необходимо нажать

Вход или Регистрация