Даже относительно небольшие ботнеты теперь могут устроить настоящий хаос.

Новая технология DDoS-атак под названием «HTTP/2 Rapid Reset» активно используется в качестве zero-day атаки с августа этого года, побив все предыдущие рекорды по масштабам.

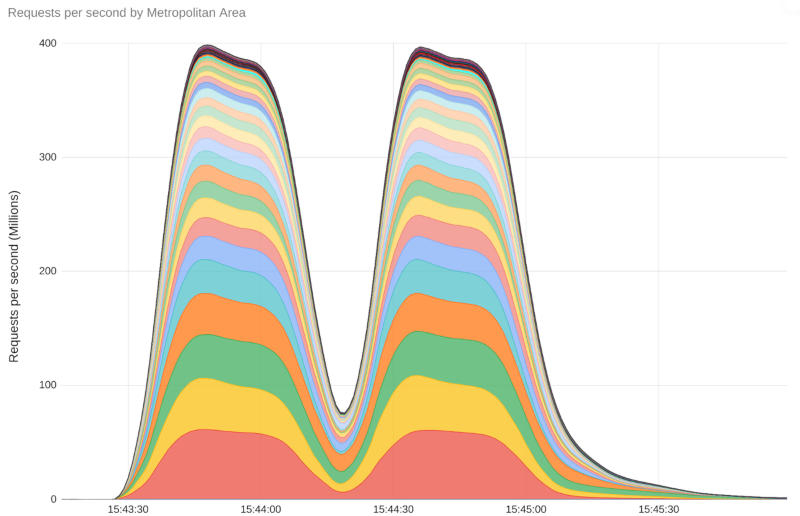

Новости о Rapid Reset появились сегодня в результате выхода скоординированных отчётов у AWS , Cloudflare и Google , которые сообщают о смягчении атак, достигающих 155 миллионов запросов в секунду по данным Amazon, 201 миллион запросов по данным Cloudflare и 398 миллионов запросов в секунду по данным Google.

Примечательно, что для достижения такой мощности использовалась сравнительно небольшая ботнет-сеть из 20 тысяч машин. А ведь существуют ботнеты из сотен тысяч и даже миллионов устройств. Что будет, если они начнут использовать Rapid Reset в своих атаках?

Как бы то ни было, специалисты Cloudflare рапортуют, что с августа этого года зафиксировали уже более тысячи разных DDoS-атак с использованием метода «HTTP/2 Rapid Reset».

Этот новый метод эксплуатирует zero-day уязвимость, отслеживаемую как CVE-2023-44487 . Он злоупотребляет недостатком протокола HTTP/2, используя функцию отмены потока для беспрерывной отправки и отмены запросов, что моментально приводит к перегрузке целевого сервера.

В HTTP/2 предусмотрена защита в виде параметра, который ограничивает количество одновременно активных потоков для предотвращения DoS-атак, однако это не всегда эффективно.

Google пояснил: «Протокол не требует от клиента и сервера координировать отмену, клиент может сделать это самостоятельно». Отсюда и такой массированный поток запросов — задержек для злонамеренной эксплуатации целевого сервера почти нет.

Cloudflare сообщает, что HTTP/2 прокси и балансировщики нагрузки особенно уязвимы для таких атак. По наблюдениям компании, эти продолжающиеся атаки привели к увеличению ошибок 502 (Bad Gateway) среди клиентов Cloudflare.

Для отражения атак Cloudflare использовал систему «IP Jail», которая блокирует вредоносные IP-адреса, ограничивая их доступ к HTTP/2 для всех доменов Cloudflare на определённое время. Amazon также успешно противостояла десяткам подобных цифровых нападений, подчёркивая, что сервисы компании оставались доступными во время атак.

Для противодействия атакам HTTP/2 Rapid Reset все три компании рекомендуют своим клиентам использовать все доступные инструменты защиты от HTTP-атак и усиливать свою устойчивость к DDoS разнообразными методами.

Cloudflare в отдельном сообщении указал, что умалчивание об этой уязвимости продолжалось более месяца, чтобы дать поставщикам систем безопасности как можно больше времени на реагирование.

«Сегодня наступил тот день, когда необходимо раскрыть информацию об этой угрозе» — заключили в Cloudflare.

Новая технология DDoS-атак под названием «HTTP/2 Rapid Reset» активно используется в качестве zero-day атаки с августа этого года, побив все предыдущие рекорды по масштабам.

Новости о Rapid Reset появились сегодня в результате выхода скоординированных отчётов у AWS , Cloudflare и Google , которые сообщают о смягчении атак, достигающих 155 миллионов запросов в секунду по данным Amazon, 201 миллион запросов по данным Cloudflare и 398 миллионов запросов в секунду по данным Google.

Примечательно, что для достижения такой мощности использовалась сравнительно небольшая ботнет-сеть из 20 тысяч машин. А ведь существуют ботнеты из сотен тысяч и даже миллионов устройств. Что будет, если они начнут использовать Rapid Reset в своих атаках?

Как бы то ни было, специалисты Cloudflare рапортуют, что с августа этого года зафиксировали уже более тысячи разных DDoS-атак с использованием метода «HTTP/2 Rapid Reset».

Этот новый метод эксплуатирует zero-day уязвимость, отслеживаемую как CVE-2023-44487 . Он злоупотребляет недостатком протокола HTTP/2, используя функцию отмены потока для беспрерывной отправки и отмены запросов, что моментально приводит к перегрузке целевого сервера.

В HTTP/2 предусмотрена защита в виде параметра, который ограничивает количество одновременно активных потоков для предотвращения DoS-атак, однако это не всегда эффективно.

Google пояснил: «Протокол не требует от клиента и сервера координировать отмену, клиент может сделать это самостоятельно». Отсюда и такой массированный поток запросов — задержек для злонамеренной эксплуатации целевого сервера почти нет.

Cloudflare сообщает, что HTTP/2 прокси и балансировщики нагрузки особенно уязвимы для таких атак. По наблюдениям компании, эти продолжающиеся атаки привели к увеличению ошибок 502 (Bad Gateway) среди клиентов Cloudflare.

Для отражения атак Cloudflare использовал систему «IP Jail», которая блокирует вредоносные IP-адреса, ограничивая их доступ к HTTP/2 для всех доменов Cloudflare на определённое время. Amazon также успешно противостояла десяткам подобных цифровых нападений, подчёркивая, что сервисы компании оставались доступными во время атак.

Для противодействия атакам HTTP/2 Rapid Reset все три компании рекомендуют своим клиентам использовать все доступные инструменты защиты от HTTP-атак и усиливать свою устойчивость к DDoS разнообразными методами.

Cloudflare в отдельном сообщении указал, что умалчивание об этой уязвимости продолжалось более месяца, чтобы дать поставщикам систем безопасности как можно больше времени на реагирование.

«Сегодня наступил тот день, когда необходимо раскрыть информацию об этой угрозе» — заключили в Cloudflare.

Для просмотра ссылки необходимо нажать

Вход или Регистрация