Специалисты зафиксировали распространение новой версии банковского трояна для Android — Vultur.

Свежие образцы вредоноса отличаются более продвинутыми функциональными возможностями по части удаленного доступа, а также улучшенным механизмом ухода от детектирования. Об атаках Vultur в 2022 году рассказывали специалисты компании ThreatFabric. Тогда в Google Play нашлись пять загрузчиков банковских Android-троянов.

Напомним, мы анализировали Vultur и его дроппер, пытаясь понять, как атаки банковского трояна устроены изнутри. Интересно, что по итогам 2023 года компания Zimperium включила Vultur в топ-10 наиболее активных троянов, поскольку деятельность вредоноса затронула 122 приложений в 15 странах. Теперь исследователи из Fox-IT предупреждают о новой версии трояна для Android.

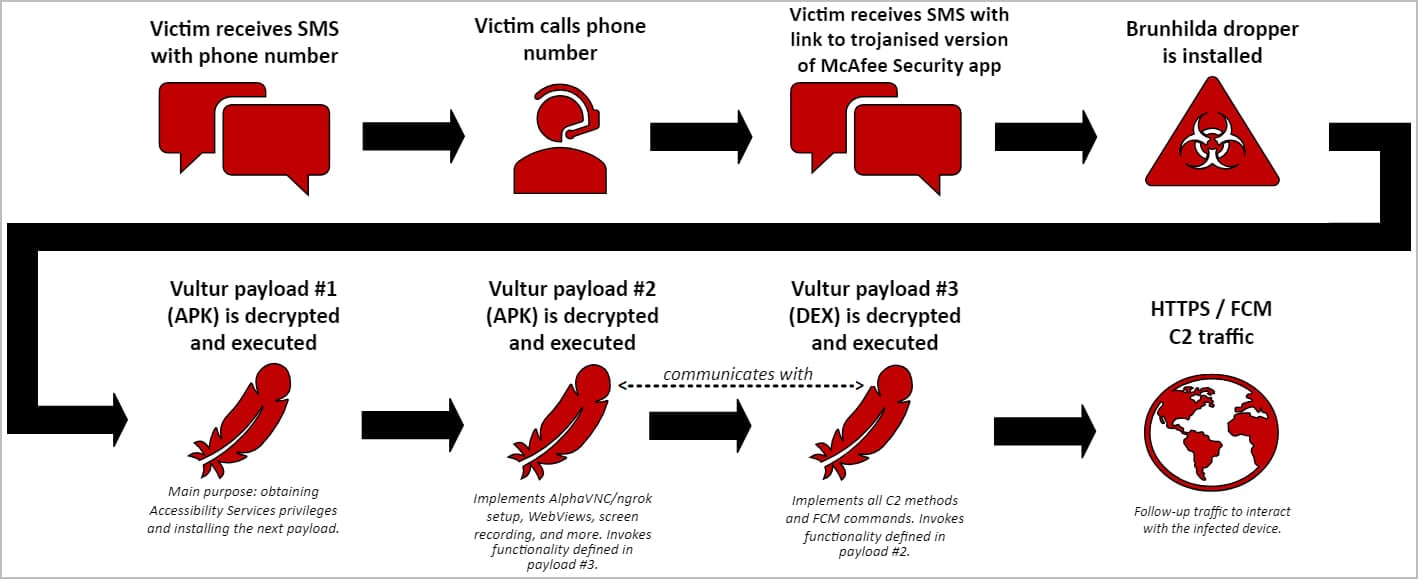

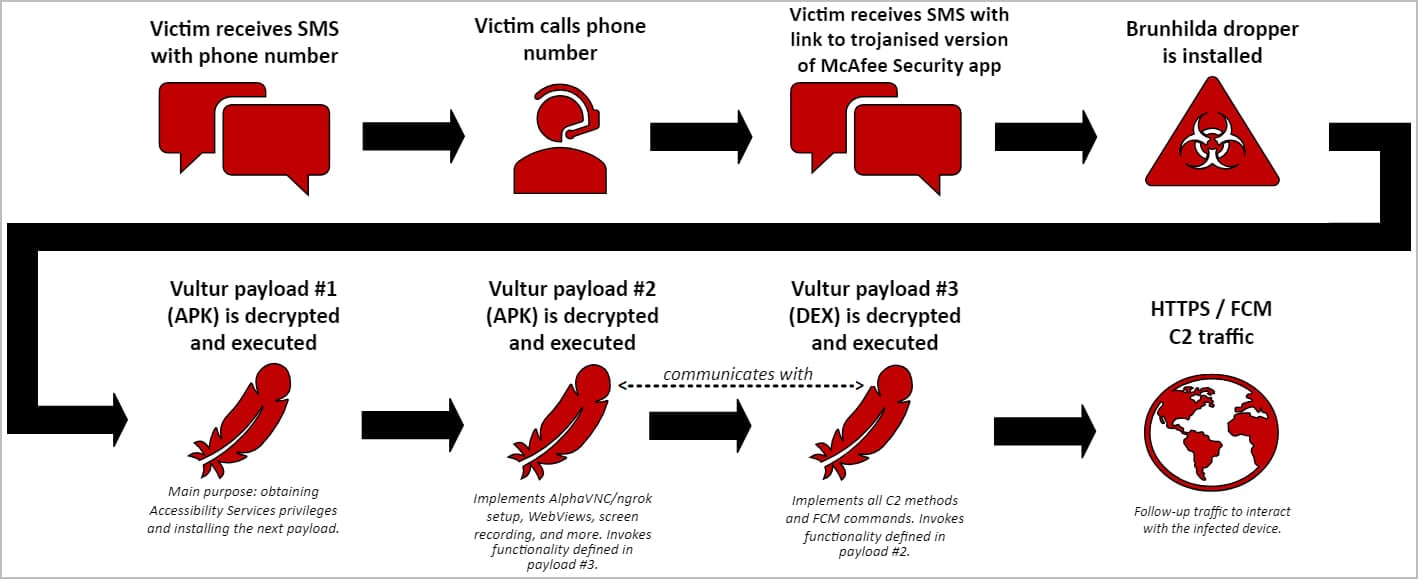

В СМС-сообщениях целевого пользователя пугают несанкционированной транзакцией и настоятельно советуют позволить по предоставленному номеру для получения рекомендаций. Само собой, на том конце провода сидит злоумышленник, пытающийся склонить потенциальную жертву к установке фейкового McAfee Security. Приложение содержит сюрприз — дроппер Brunhilda. После установки приложение расшифровывает и выполняет три пейлоада, связанных с Vultur: два APK и DEX-файл.

Последние получают доступ к специальным возможностям операционной системы (Accessibility Services), устанавливают инструменты для удаленного доступа и связываются с командным сервером (C2).

Последняя на данный момент версия Vultur сохранила ключевую функциональность предыдущих семплов:

Вместе с тем трояну добавили множество новых фич:

Помимо этого, последние образцы Vultur обновили механизм ухода от детектирования: шифрует связь с командным сервером (AES + Base64), задействует несколько зашифрованных пейлоадов, которые расшифровываются на лету. Троян использует собственный код для расшифровки полезной нагрузки, что затрудняет обратный инжиниринг тушки зловреда.

Свежие образцы вредоноса отличаются более продвинутыми функциональными возможностями по части удаленного доступа, а также улучшенным механизмом ухода от детектирования. Об атаках Vultur в 2022 году рассказывали специалисты компании ThreatFabric. Тогда в Google Play нашлись пять загрузчиков банковских Android-троянов.

Напомним, мы анализировали Vultur и его дроппер, пытаясь понять, как атаки банковского трояна устроены изнутри. Интересно, что по итогам 2023 года компания Zimperium включила Vultur в топ-10 наиболее активных троянов, поскольку деятельность вредоноса затронула 122 приложений в 15 странах. Теперь исследователи из Fox-IT предупреждают о новой версии трояна для Android.

Последняя использует технику гибридной атаки: операторы ловят жертв на крючок через смишинг (СМС-фишинг), сам зловред попадает на устройства под маской защитного приложения McAfee Security.

В СМС-сообщениях целевого пользователя пугают несанкционированной транзакцией и настоятельно советуют позволить по предоставленному номеру для получения рекомендаций. Само собой, на том конце провода сидит злоумышленник, пытающийся склонить потенциальную жертву к установке фейкового McAfee Security. Приложение содержит сюрприз — дроппер Brunhilda. После установки приложение расшифровывает и выполняет три пейлоада, связанных с Vultur: два APK и DEX-файл.

Последние получают доступ к специальным возможностям операционной системы (Accessibility Services), устанавливают инструменты для удаленного доступа и связываются с командным сервером (C2).

Последняя на данный момент версия Vultur сохранила ключевую функциональность предыдущих семплов:

- запись экрана,

- функции кейлогера,

- удаленное подключение с помощью AlphaVNC и ngrok.

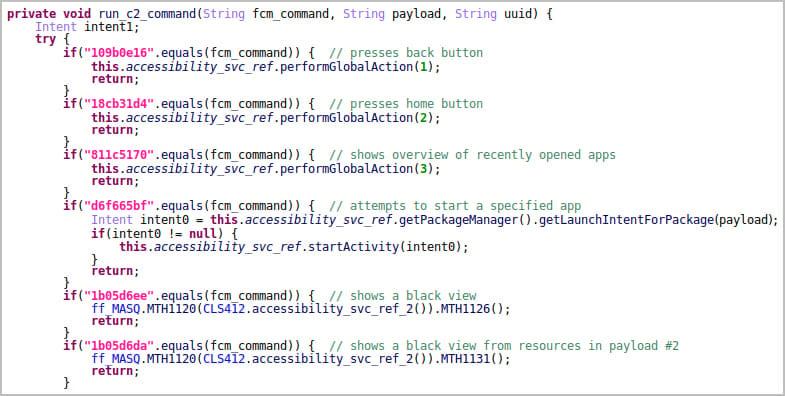

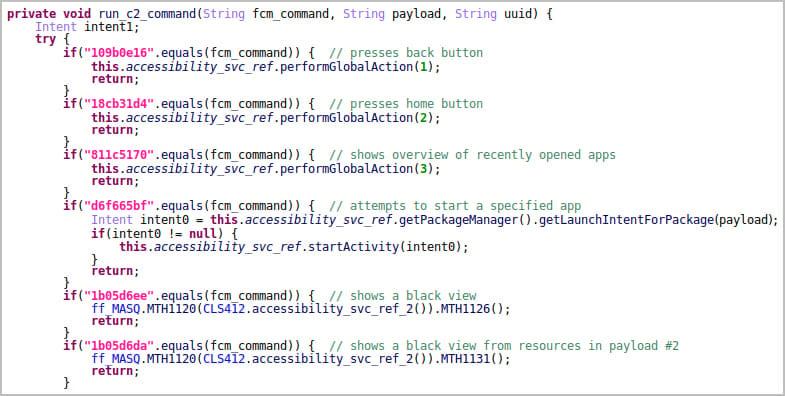

Вместе с тем трояну добавили множество новых фич:

- Управление файлами, включая возможность скачивания, загрузки, удаления, инсталляции и поиска.

- Использование Accessibility Services для осуществления кликов, скроллинга и свайпов.

- Блокировка запуска определенных приложений на устройстве, демонстрируя пользователю кастомный HTML-шаблон и сообщение «Temporarily Unavailable».

- Вывод кастомных уведомлений в строке состояния, чтобы ввести жертву в заблуждение.

- Отключение Keyguard для обхода блокировки экрана и получения неограниченного доступа к устройству.

Помимо этого, последние образцы Vultur обновили механизм ухода от детектирования: шифрует связь с командным сервером (AES + Base64), задействует несколько зашифрованных пейлоадов, которые расшифровываются на лету. Троян использует собственный код для расшифровки полезной нагрузки, что затрудняет обратный инжиниринг тушки зловреда.

Для просмотра ссылки необходимо нажать

Вход или Регистрация