Вступить в наш чат

Хотите узнать, как хакнуть камеру видеонаблюдения? Тогда вы пришли по адресу. В этой статье мы расскажем, как хакеры проникают в системы видеонаблюдения, поделимся с вами сайтом со взломанными камерами со всего мира и шаг за шагом научимся находить и устанавливать слежку за IP-камерами с помощью Angry IP Scanner.

Дисклеймер: Данная статья предоставлена исключительно в образовательных целях. Мы не несём ответственности за любые ваши действия.

Способы взлома

Существуют различные способы по взлому камер видеонаблюдения. Давайте подробно рассмотрим их:

Способ № 1: Сайты со взломанными камерами

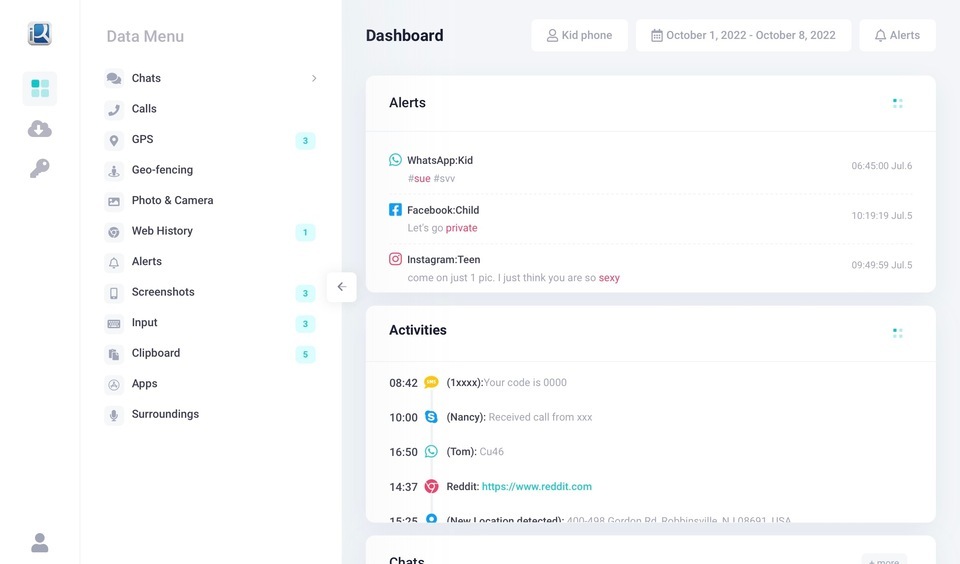

Это самый простой метод для ленивых. На самом деле это не взлом, так как вам ничего взламывать не нужно, за вас уже все сделали другие. Просто используйте специальные сайты, на которых уже собраны тысячи взломанных камер по всему миру. Заходите и наблюдайте.

Эти веб-сайты созданы хакерами, которые проникают в камеры видеонаблюдения и предоставляют вам плоды своей работы бесплатно. Помимо этого, вы можете отсортировать камеры по производителям, странам, городам, часовым поясам и т.д. Ниже приведен пример камер видеонаблюдения, установленных в торговых центрах:

Нажмите здесь, чтобы перейти на сайт.

Способ № 2: Взлом IP-камеры

Что такое IP-камера

IP-камера - это цифровая видеокамера, представляющая из себя видеокамеру и компьютер, объединённые в 1 устройство. Захват и передача происходят в режиме реального времени через сеть, позволяя удалённо просматривать, хранить и управлять видеопотоком на базе IP.

Это способ нельзя назвать взломом, так как мы будем действовать иначе. Многие владельцы камер не сильно заморачиваются с установкой пароля для видеокамеры и просто используют заданный пароль по умолчанию. Суть данного метода заключается в том, чтобы заглянуть в руководство к IP-камере и найти стандартный пароль. Для этого вам просто нужно найти нужную камеру видеонаблюдения.

Как найти нужную камеру

Прежде чем вы попробуете ввести пароль, вам нужно найти камеру в Интернете. И в этом нам поможет программа Angry IP Scanner.

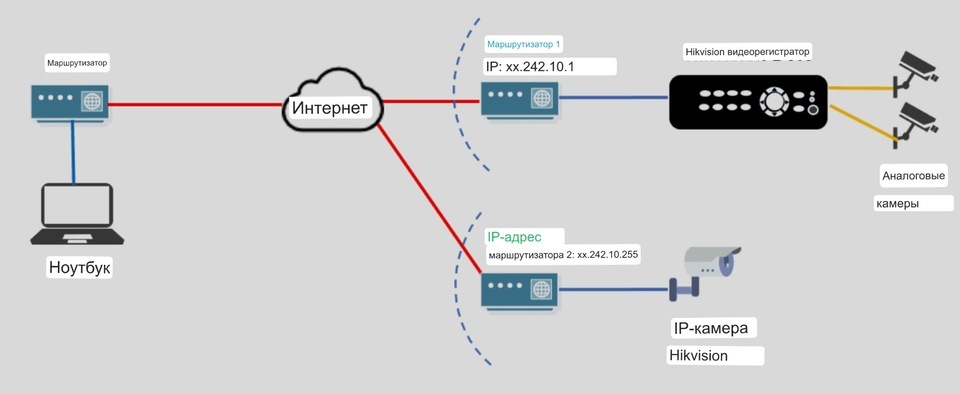

Давайте узнаём, как работает этот способ изнутри:

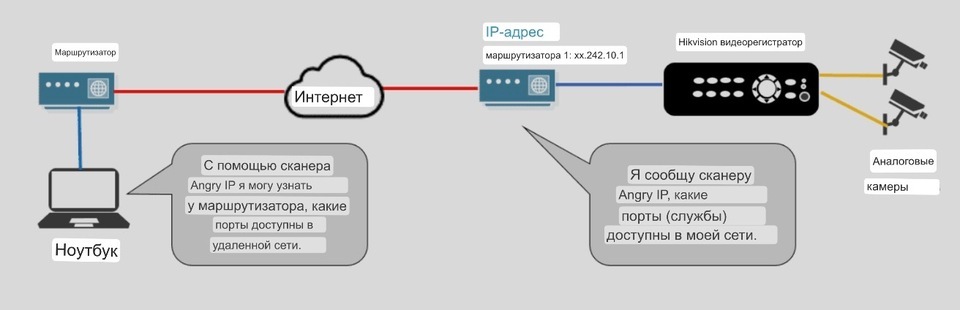

Сетевой сканер (Angry IP Scanner) используется для получения информации от маршрутизатора, который находится в Интернете.

Сам же маршрутизатор выступает в роли проводника, т.е. он не скрывает информацию, а наоборот предоставляет ее при соответствующем запросе. Мы можем сравнить этот процесс с обычным магазином, владелец которого демонстрирует покупателям товар, при этом держит в тайне, где он хранит ключи.

Angry IP Scanner

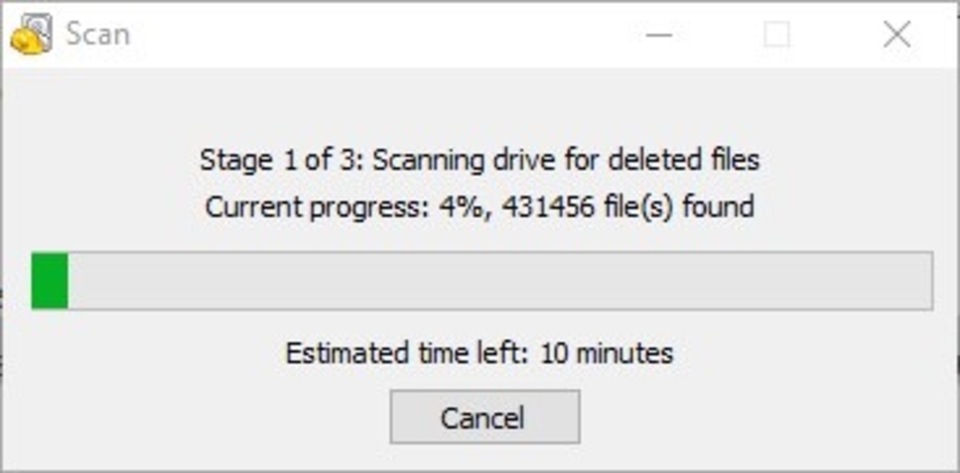

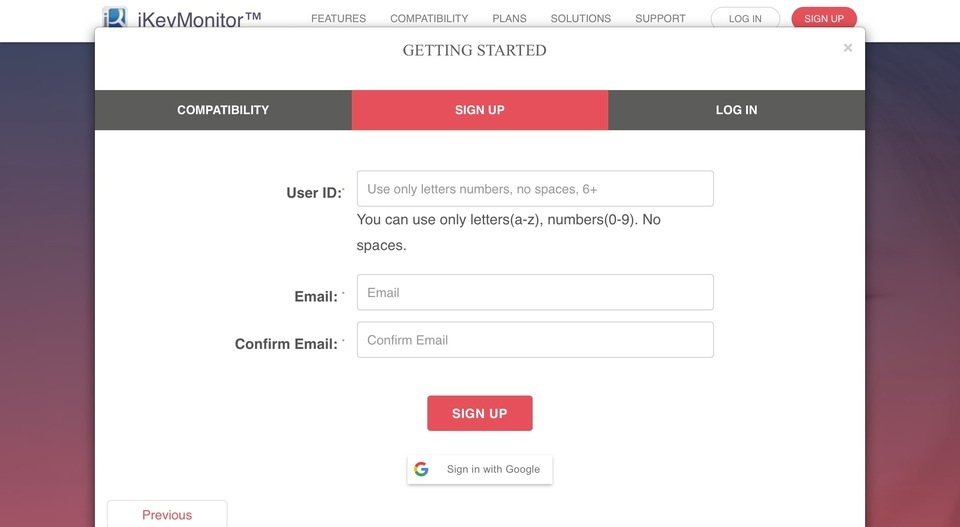

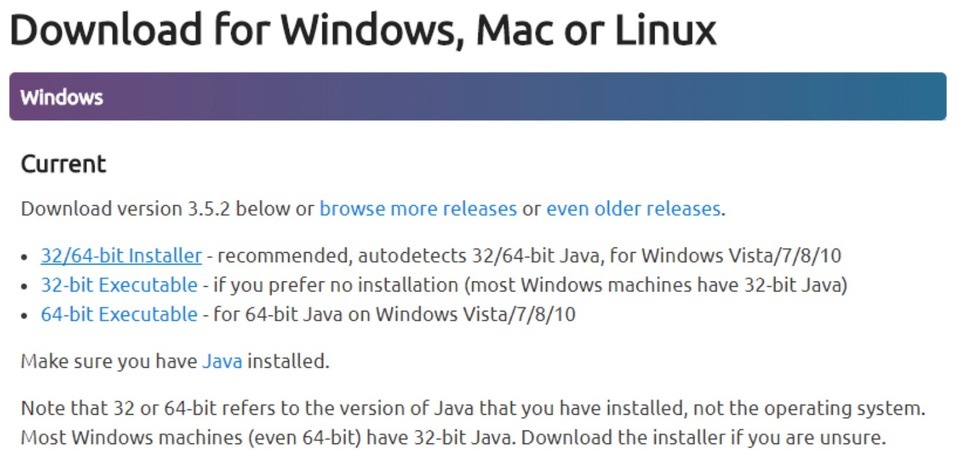

Шаг 1 - Загрузите Angry IP Scanner. Нажмите здесь, чтобы загрузить сканер Angry IP для вашей операционной системы: Windows, Mac или Линукс. Убедитесь, что у вас скачена и установлена последняя версия Java.

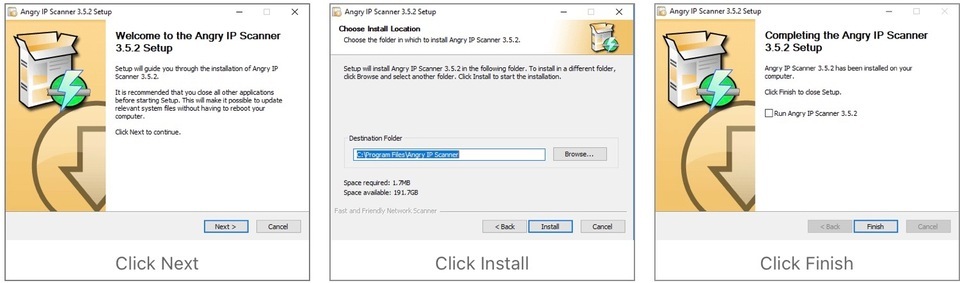

Шаг 2 - Установите Angry IP Scanner. Установка очень проста, вам просто нужно запустить установочный файл и следовать инструкциям, как показано на изображениях ниже:

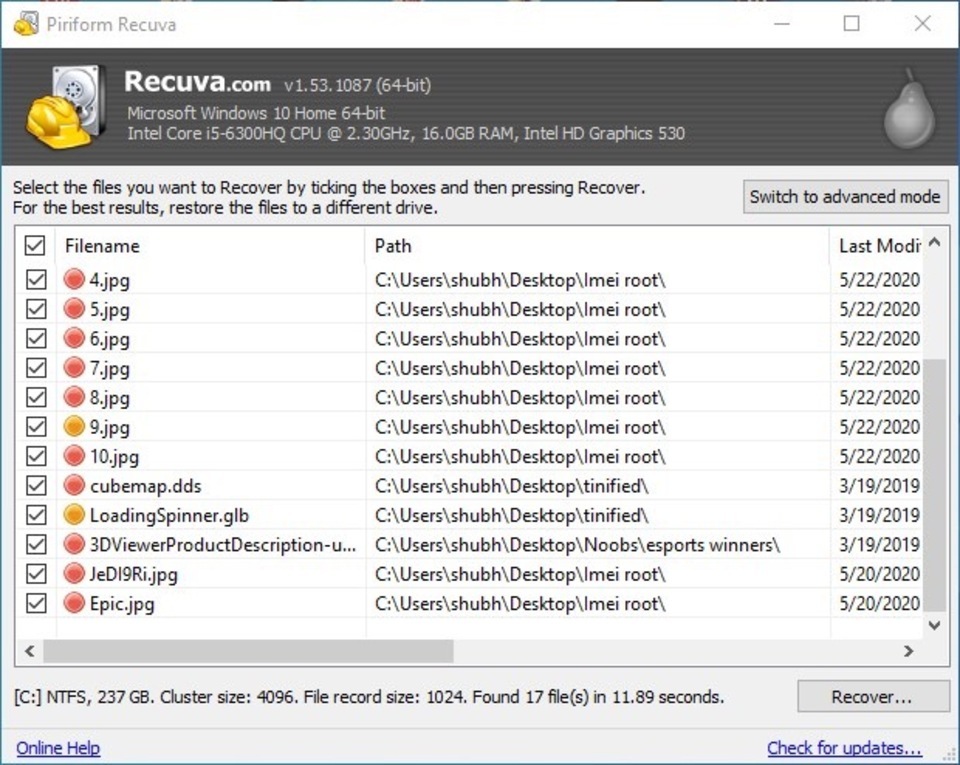

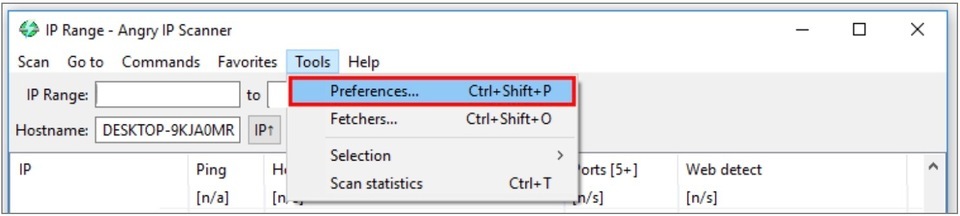

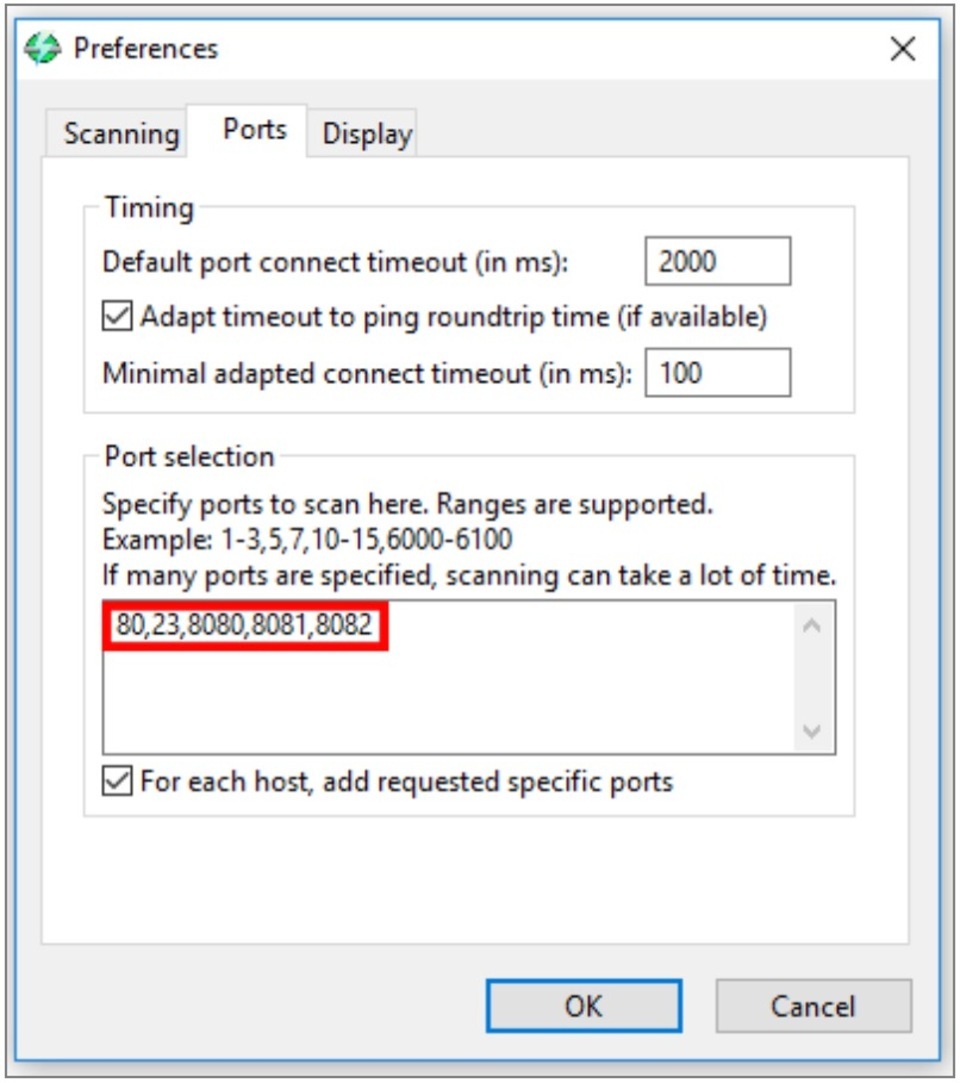

Шаг 3 - Настройте порты и сборщик Angry IP Scanner. Чтобы иметь возможность находить нужную нам информацию для взлома камер, необходимо выполнить настройку. Смотрите скриншот ниже:

Настройте порты 80, 23, 8080, 8081 и 8082, которые чаще всего используются пользователями, устанавливающими IP-камеры.

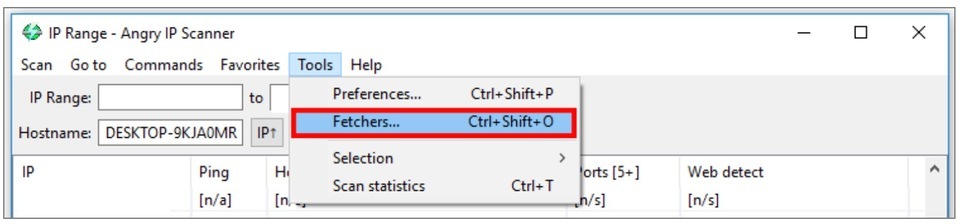

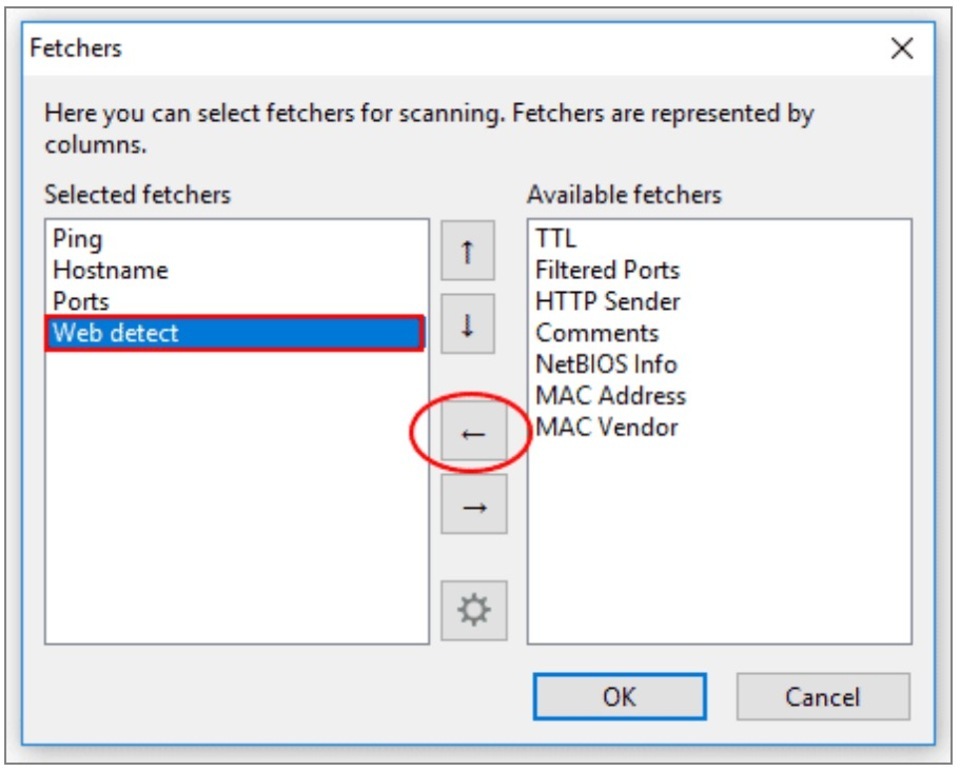

Настройте сборщики, которые будут отображать некоторую информацию об устройстве, полезную для определения производителя. Перейдите к инструментам и щелкните Fetchers, чтобы открыть окно конфигурации.

Выберите сборщик веб-обнаружения с правой стороны и щелкните на стрелку, направленную налево.

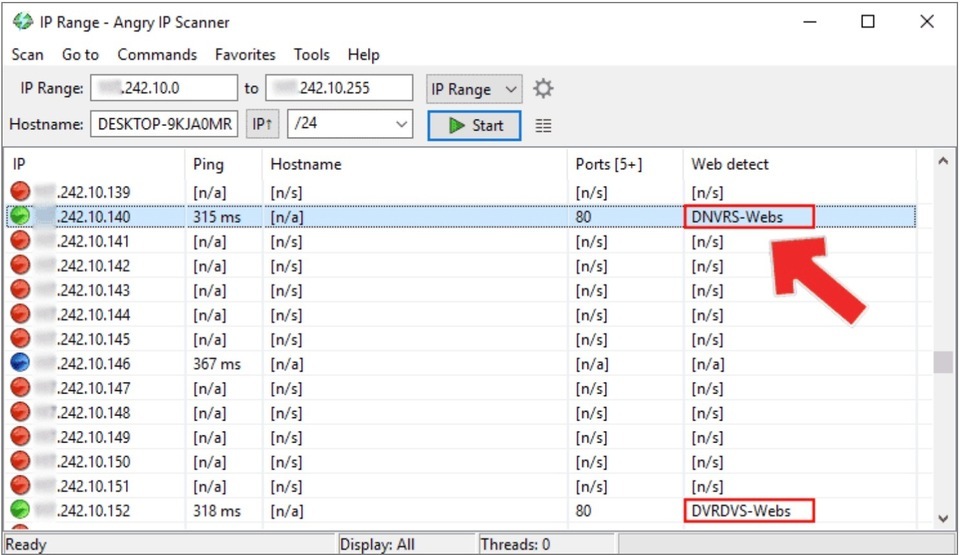

Шаг 4 - Выберите диапазон IP-портов для сканирования. Чтобы взломать камеру видеонаблюдения, сначала необходимо найти ту, которая доступна в Интернете, поэтому вам нужно выбрать диапазон IP-адресов для сканирования с помощью сканера Angry IP. Смотрите изображение ниже:

Вы можете использовать диапазон IP-адресов вашей страны или поставщика услуг, в приведенном выше скрине мы использовали диапазон от Экс экс.242.10.0 до Экс экс.242.10.255.

Обратите внимание, что вы можете заполнить первую часть диапазона IP-адресов и выбрать, например, /24 или /16, чтобы программное обеспечение нашло для вас диапазон с 254 или 65,534 хостами соответственно.

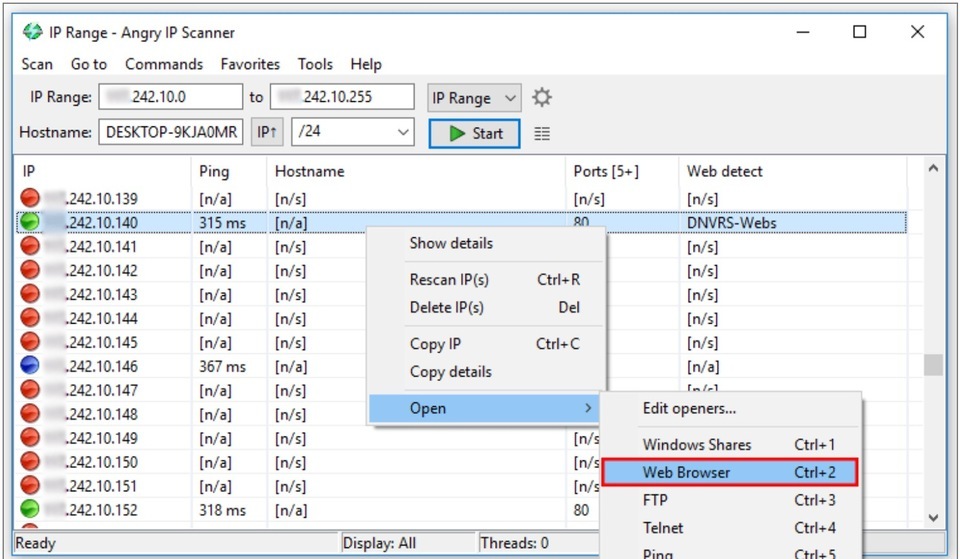

Сканирование может быть выполнено для тысячи IP-адресов, поэтому довольно часто можно найти множество IP-камер, цифровых и сетевых видеорегистраторов, подключенных к Интернету. После того, как вы найдете камеру в Интернете, вам просто нужно щелкнуть правой кнопкой мыши и выбрать, чтобы открыть ее в браузере. Так же, как показано ниже:

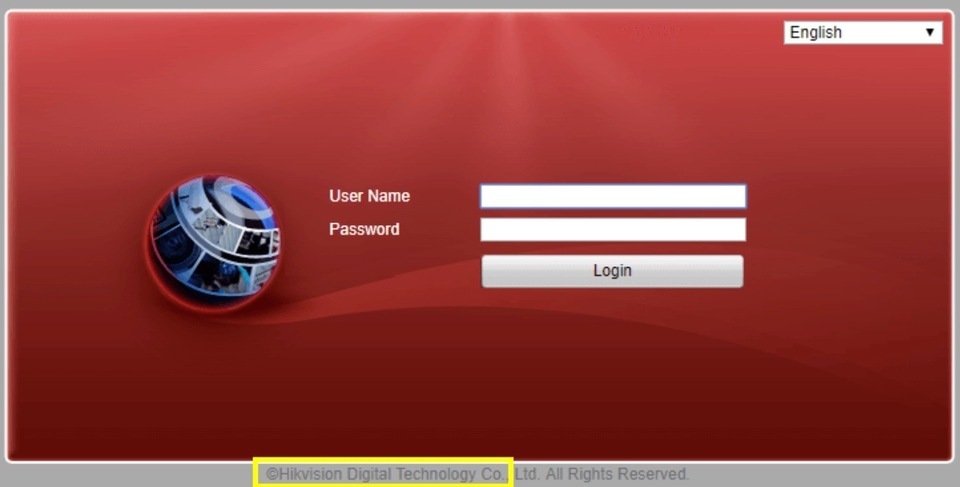

В нашем случае выбор пал на устройство Hikvision. Логин и пароль в руководстве по умолчанию: «admin/12345».

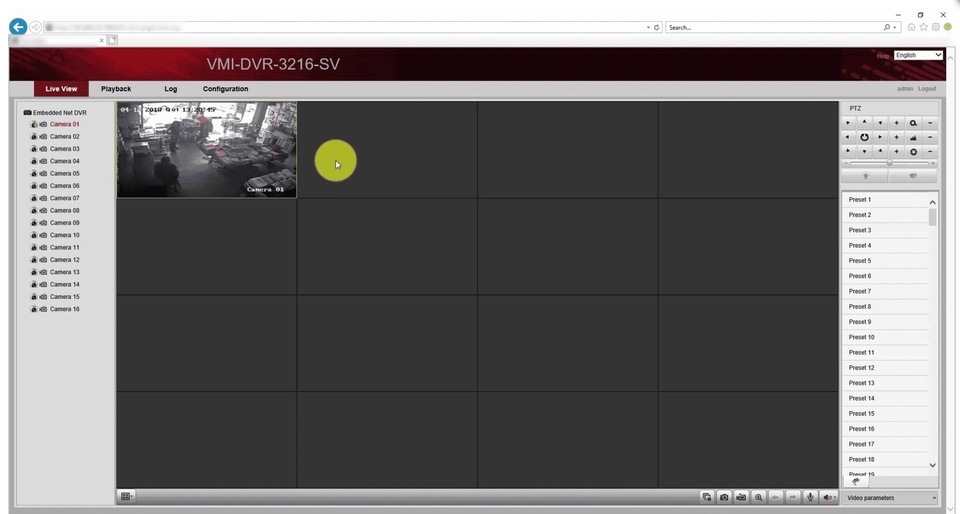

Ниже показан фрагмент записи с камеры видеонаблюдения после входа в систему с учетными данными admin/12345.

Вы поняли суть этого способа?

Чтобы взломать камеру видеонаблюдения, вам просто нужно использовать инструмент для сканирования, найти онлайн-камеру и попробовать применить пароль по умолчанию, который вы можете получить из руководства производителя.

На сегодня все. Надеемся, что эта информация была полезной для вас.

В следующей части вы узнаете о других способах взлома камер видеонаблюдения, научитесь защищать свои устройства от хакеров, а также углубитесь в суть самого процесса изнутри.