Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

- Команда Ping

- Команда ipconfig

- Команда tracert

- Команда netstat

Доброго времени, полезно для общего развития, за основу был взят старый мануал и переработан. С помощью командной строки (ранее cmd) мы можем узнать ns того или иного сайта, пропинговать путь к указанным адресам и проверить какой реально адрес присвоен нашей сетевой карте.

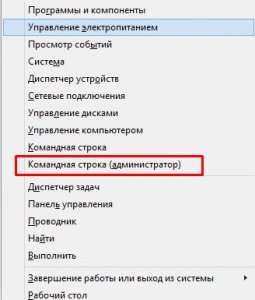

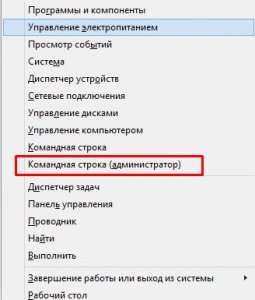

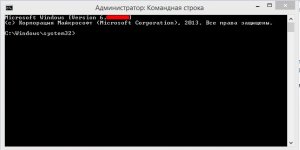

Открываем командную строку "Win + X" открываем "От имени администратора"

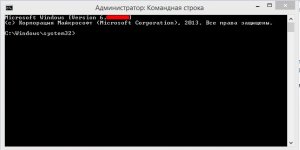

Открывается командная строка, в которой мы будем вводить команды, применять клавишой Enter, ответ к/с можно копировать если потребуется, правой кнопокой выделяются нужные строки, что бы убрать выделение тоже нажимаем правую кнопку.

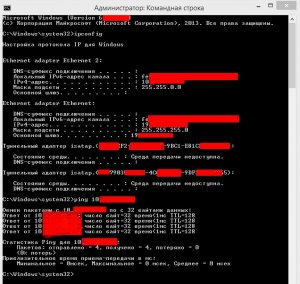

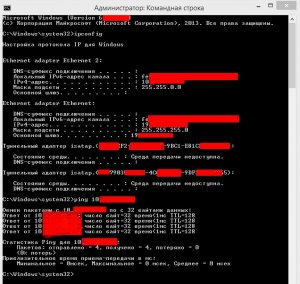

Команда Ping.

Это первая команда с который мы познакомимся.

Ping, проверяет доступность заданного адреса.

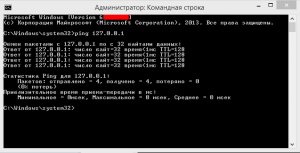

В к/с вводим команду ping 127.0.0.1

Командная строка показывает, на адрес 127.0.0.1 было отправлено 4 пакета и все дошли до заданного адреса.

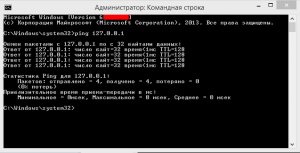

Указный нами адрес специфичен, на самом деле пакеты не куда не отправлялись они оставались на нашем ПК, адрес используется для loopback - пакеты которые не куда не уходят. После тестового пинга можем пропинговать адрес любого сайта, пусть это будет a v i t o точка ru ( с помощью команды tracert о которой расскажем позже) узнаем ns сайта который взяли для примера, получается 185.89.12.132

Теперь пробуем пропинговать адрес a v i t o. Командой ping 185.89.12.132

Теперь мы увидели отличие - пакеты доходили не сразу, а с незначительной задержкой.

Бывает ошибка в к/с

Превышен интервал ожидания для запроса.

Такая ошибка означает, что часть пакетов потеряна и говорит о проблемах на сервере или линии к котрой был запрос.

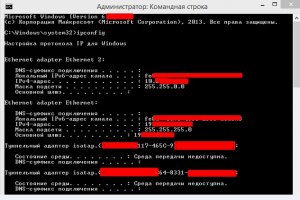

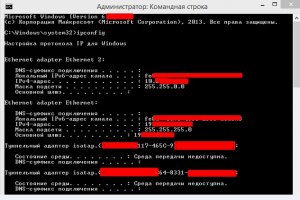

Команда ipconfig.

В к/с вводим команду ipconfig

И получаем ответ, в моём случае

IPv4 адрес это адрес IP

Ethernet - Ethernet адаптер 2: Это IP - адрес VPN

А

Ethernet - Ethernet адаптер: Это реальный адрес сети.

Можно и первый и второй адрес пропинговать ( в вашем случае свой)

Пакеты будут доходить мгновенно, как в случае с адресом 127.0.0.1

В своём случае пингую адрес IP VPN 10.**.***.* пакеты приходят без задержек.

Основной шлюз в к/с - это адрес на который ПК отправляет пакеты в случае если нет подходящего адреса в своей сети.

Основной шлюз VPN к/с не определила, а основной шлюз реальной сети определила - это видно на скрине выше.

Для примера возьму вымышленные значения:

DNS- суфикс подключения . . . .:

IPv6 адрес канала . . . . :

IPv4 адрес : 192.168.15.144

Маска подсети .........................: 255.255.255.0

Основной шлюз .......................: 192.168.15.240

В этом примере все пакеты, кроме пакетов на 192.168.15.*

будут отправлены на 192.168.15.240, а ПК уже должен решить, что с ними делать и куда их переправлять дальше.

Примечание: локальная сеть, те адреса, пакеты которые не отправляются на шлюз, определяется при помощи маски под сети - ноль на последнем месте и 255 на всех предыдущих как раз и означает, что может быть произвольным последнее число в IP-адресе.

Действие при поиске проблем подключения, пропинговать свой шлюз.

Если пакеты не доходят, проблема обычно близка, это скорее всего проблема с сетевым кабелем - перебит или плохо воткнут.

У некоторых ПК заточка они не откликаются на команду ping .

Отсутствие ping(a) не значит, что нет связи с адресом, можно проверить командой

ipconfig /all

и ещё немного полезных команд

Команда tracert и netstat.

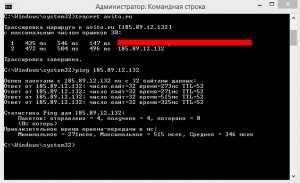

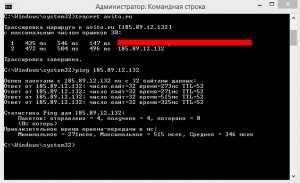

Команда tracert помогает отследить путь пакетов ПК до указанной цели

Выше уже был пример сайта a v i t o точка ru

В командной строке пишем команду tracert avito(точка-знаком)ru

После трассировки видим:

Первой точкой является наш шлюз в моём случае там указан VPN провайдер и адрес сервера, второй точкой будет прописанный ns сайта a v i t o(точка)r u

Эта команда также позволяет найти источник проблемы соединения с каким либо адресом. Пакеты которые отправляются указанной командой имеют показатель TTL - time to live ( целое, положительное число )

Каждый из маршрутизаторов на пути уменьшает показатель на 1, если TTL падает до значения 0, то трассировка пути заканчивается.

Стандартно используется начальный TTL равный 30, задать другое значение можно командой -h.

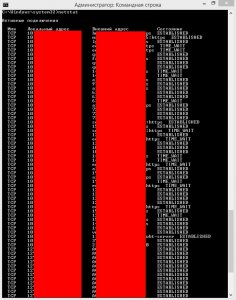

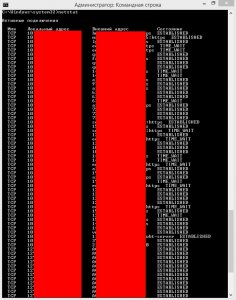

netstat команда даёт возможность проверить список установленных соединений.

По умолчанию команда преобразовывает все IP адреса в домашние имена с помощью DNS, в связи с этим загружает медленно.

Выглядит так:

Если числовой вывод устраивает указываем команду netstat -n

Если хотим проверить открытые порты на ПК которые готовы принимать соединения по ним, пишем команду netstat с ключём -a выглядит так netstat -na

Команда netstat -nb служит для определения какие процессы установили соедиения.

- Команда ipconfig

- Команда tracert

- Команда netstat

Доброго времени, полезно для общего развития, за основу был взят старый мануал и переработан. С помощью командной строки (ранее cmd) мы можем узнать ns того или иного сайта, пропинговать путь к указанным адресам и проверить какой реально адрес присвоен нашей сетевой карте.

Открываем командную строку "Win + X" открываем "От имени администратора"

Открывается командная строка, в которой мы будем вводить команды, применять клавишой Enter, ответ к/с можно копировать если потребуется, правой кнопокой выделяются нужные строки, что бы убрать выделение тоже нажимаем правую кнопку.

Команда Ping.

Это первая команда с который мы познакомимся.

Ping, проверяет доступность заданного адреса.

В к/с вводим команду ping 127.0.0.1

Командная строка показывает, на адрес 127.0.0.1 было отправлено 4 пакета и все дошли до заданного адреса.

Указный нами адрес специфичен, на самом деле пакеты не куда не отправлялись они оставались на нашем ПК, адрес используется для loopback - пакеты которые не куда не уходят. После тестового пинга можем пропинговать адрес любого сайта, пусть это будет a v i t o точка ru ( с помощью команды tracert о которой расскажем позже) узнаем ns сайта который взяли для примера, получается 185.89.12.132

Теперь пробуем пропинговать адрес a v i t o. Командой ping 185.89.12.132

Теперь мы увидели отличие - пакеты доходили не сразу, а с незначительной задержкой.

Бывает ошибка в к/с

Превышен интервал ожидания для запроса.

Такая ошибка означает, что часть пакетов потеряна и говорит о проблемах на сервере или линии к котрой был запрос.

Команда ipconfig.

В к/с вводим команду ipconfig

И получаем ответ, в моём случае

IPv4 адрес это адрес IP

Ethernet - Ethernet адаптер 2: Это IP - адрес VPN

А

Ethernet - Ethernet адаптер: Это реальный адрес сети.

Можно и первый и второй адрес пропинговать ( в вашем случае свой)

Пакеты будут доходить мгновенно, как в случае с адресом 127.0.0.1

В своём случае пингую адрес IP VPN 10.**.***.* пакеты приходят без задержек.

Основной шлюз в к/с - это адрес на который ПК отправляет пакеты в случае если нет подходящего адреса в своей сети.

Основной шлюз VPN к/с не определила, а основной шлюз реальной сети определила - это видно на скрине выше.

Для примера возьму вымышленные значения:

DNS- суфикс подключения . . . .:

IPv6 адрес канала . . . . :

IPv4 адрес : 192.168.15.144

Маска подсети .........................: 255.255.255.0

Основной шлюз .......................: 192.168.15.240

В этом примере все пакеты, кроме пакетов на 192.168.15.*

будут отправлены на 192.168.15.240, а ПК уже должен решить, что с ними делать и куда их переправлять дальше.

Примечание: локальная сеть, те адреса, пакеты которые не отправляются на шлюз, определяется при помощи маски под сети - ноль на последнем месте и 255 на всех предыдущих как раз и означает, что может быть произвольным последнее число в IP-адресе.

Действие при поиске проблем подключения, пропинговать свой шлюз.

Если пакеты не доходят, проблема обычно близка, это скорее всего проблема с сетевым кабелем - перебит или плохо воткнут.

У некоторых ПК заточка они не откликаются на команду ping .

Отсутствие ping(a) не значит, что нет связи с адресом, можно проверить командой

ipconfig /all

и ещё немного полезных команд

Команда tracert и netstat.

Команда tracert помогает отследить путь пакетов ПК до указанной цели

Выше уже был пример сайта a v i t o точка ru

В командной строке пишем команду tracert avito(точка-знаком)ru

После трассировки видим:

Первой точкой является наш шлюз в моём случае там указан VPN провайдер и адрес сервера, второй точкой будет прописанный ns сайта a v i t o(точка)r u

Эта команда также позволяет найти источник проблемы соединения с каким либо адресом. Пакеты которые отправляются указанной командой имеют показатель TTL - time to live ( целое, положительное число )

Каждый из маршрутизаторов на пути уменьшает показатель на 1, если TTL падает до значения 0, то трассировка пути заканчивается.

Стандартно используется начальный TTL равный 30, задать другое значение можно командой -h.

netstat команда даёт возможность проверить список установленных соединений.

По умолчанию команда преобразовывает все IP адреса в домашние имена с помощью DNS, в связи с этим загружает медленно.

Выглядит так:

Если числовой вывод устраивает указываем команду netstat -n

Если хотим проверить открытые порты на ПК которые готовы принимать соединения по ним, пишем команду netstat с ключём -a выглядит так netstat -na

Команда netstat -nb служит для определения какие процессы установили соедиения.

Последнее редактирование модератором: