Awaken Likho меняет тактику против госструктур.

Исследователи SecureList обнаружили новую волну атак, направленных на российские государственные организации и промышленные предприятия. Злоумышленники, известные под именем Awaken Likho (или Core Werewolf), существенно изменили свой арсенал: перешли от UltraVNC к легитимной платформе MeshCentral для удаленного доступа.

Кампания стартовала в июне 2024 года и продолжалась как минимум до августа. По словам аналитиков, группа Awaken Likho активизировала свою деятельность после начала российско-украинского конфликта.

Новый имплант выявили в сентябре 2024 года. Анализ телеметрии показал, что атакующие начали применять его примерно за месяц до этого. ПО распространялось через фишинговые письма, содержащие вредоносные URL-адреса.

Хакеры тщательно готовят свои атаки, используя поисковые системы для сбора информации о потенциальных жертвах. Это позволяет им создавать убедительные фишинговые сообщения. Новый имплант упакован с помощью UPX и распространяется в самораспаковывающемся архиве, созданном при помощи 7-Zip. Архив содержит пять файлов, четыре из которых замаскированы под обычные системные службы и командные файлы.

Основным компонентом нового вредоноса является MeshAgent - агент для системы MeshCentral. Эта легитимная платформа с открытым исходным кодом предназначена для удаленного управления устройствами.

Процесс заражения начинается с выполнения файла MicrosoftStores.exe, который содержит скомпилированный и обфусцированный AutoIt-скрипт. Он запускает два других компонента: NetworkDrivers.exe и nKka9a82kjn8KJHA9.cmd.

NetworkDrivers.exe - агент MeshCentral, который обеспечивает удаленный доступ к зараженной системе. В свою очередь nKka9a82kjn8KJHA9.cmd - это сильно обфусцированный командный файл размером более 1 МБ.

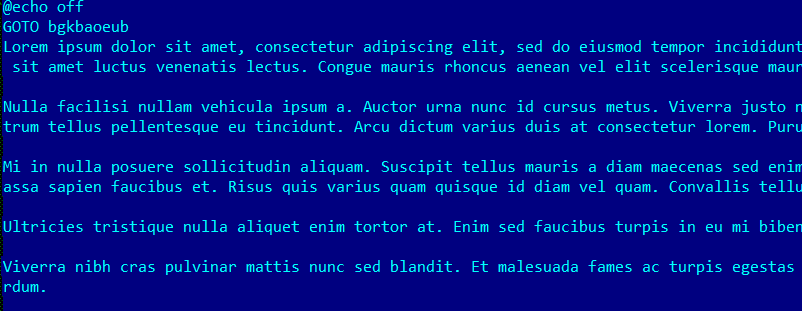

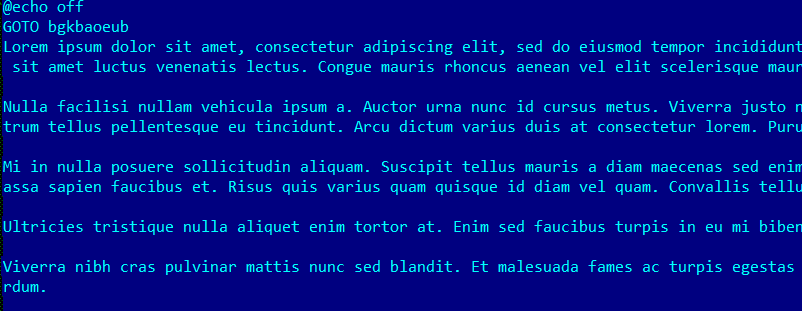

Несмотря на значительный объем кода, принцип обфускации относительно прост. Злоумышленники используют вставки текста-заполнителя большого размера, которые пропускаются интерпретатором благодаря использованию меток с оператором GOTO. После деобфускации выясняется, что основная цель этого командного файла - создание задачи планировщика под названием MicrosoftEdgeUpdateTaskMachineMS. А задача выполняет еще один скрипт - EdgeBrowser.cmd, который также содержится в распакованном архиве.

Далее EdgeBrowser.cmd запускает NetworkDrivers.exe (агент MeshAgent) при помощи PowerShell, чтобы установить соединение с командным центром злоумышленников.

В архиве также присутствует файл конфигурации NetworkDrivers.msh, содержащий параметры для подключения агента к серверу MeshCentral. Среди этих параметров - MeshName, MeshID, ServerID и адрес командного центра с соединением по протоколу WebSocket.

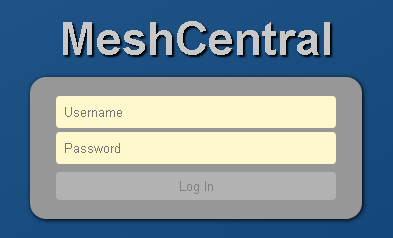

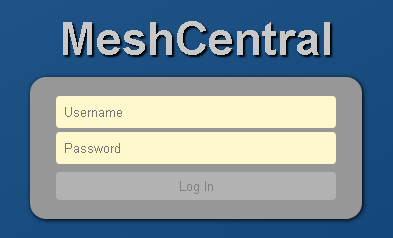

При попытке открыть указанный адрес через HTTPS, исследователи обнаружили форму входа на платформу MeshCentral - главное доказательство предыдущих выводов.

Главными жертвами описанной атаки стали государственные учреждения в России, их подрядчики и промышленные предприятия. С предыдущими целями группы всё это также совпадает.

Исследователи с высокой степенью уверенности атрибутируют обнаруженную кампанию группе Awaken Likho, опираясь на используемые тактики, техники и процедуры (TTP), а также на информацию о жертвах.

Важно отметить, что новая версия вредоносного ПО отличается от предыдущих образцов отсутствием файлов без полезной нагрузки. Это может свидетельствовать о том, что зловред все еще находится в процессе разработки. Вероятно, Awaken Likho продолжит свою активность и в будущем. Специалисты ожидают появления новых атак с использованием усовершенствованных инструментов и техник.

Исследователи SecureList обнаружили новую волну атак, направленных на российские государственные организации и промышленные предприятия. Злоумышленники, известные под именем Awaken Likho (или Core Werewolf), существенно изменили свой арсенал: перешли от UltraVNC к легитимной платформе MeshCentral для удаленного доступа.

Кампания стартовала в июне 2024 года и продолжалась как минимум до августа. По словам аналитиков, группа Awaken Likho активизировала свою деятельность после начала российско-украинского конфликта.

Новый имплант выявили в сентябре 2024 года. Анализ телеметрии показал, что атакующие начали применять его примерно за месяц до этого. ПО распространялось через фишинговые письма, содержащие вредоносные URL-адреса.

Хакеры тщательно готовят свои атаки, используя поисковые системы для сбора информации о потенциальных жертвах. Это позволяет им создавать убедительные фишинговые сообщения. Новый имплант упакован с помощью UPX и распространяется в самораспаковывающемся архиве, созданном при помощи 7-Zip. Архив содержит пять файлов, четыре из которых замаскированы под обычные системные службы и командные файлы.

Основным компонентом нового вредоноса является MeshAgent - агент для системы MeshCentral. Эта легитимная платформа с открытым исходным кодом предназначена для удаленного управления устройствами.

Процесс заражения начинается с выполнения файла MicrosoftStores.exe, который содержит скомпилированный и обфусцированный AutoIt-скрипт. Он запускает два других компонента: NetworkDrivers.exe и nKka9a82kjn8KJHA9.cmd.

NetworkDrivers.exe - агент MeshCentral, который обеспечивает удаленный доступ к зараженной системе. В свою очередь nKka9a82kjn8KJHA9.cmd - это сильно обфусцированный командный файл размером более 1 МБ.

Несмотря на значительный объем кода, принцип обфускации относительно прост. Злоумышленники используют вставки текста-заполнителя большого размера, которые пропускаются интерпретатором благодаря использованию меток с оператором GOTO. После деобфускации выясняется, что основная цель этого командного файла - создание задачи планировщика под названием MicrosoftEdgeUpdateTaskMachineMS. А задача выполняет еще один скрипт - EdgeBrowser.cmd, который также содержится в распакованном архиве.

Далее EdgeBrowser.cmd запускает NetworkDrivers.exe (агент MeshAgent) при помощи PowerShell, чтобы установить соединение с командным центром злоумышленников.

В архиве также присутствует файл конфигурации NetworkDrivers.msh, содержащий параметры для подключения агента к серверу MeshCentral. Среди этих параметров - MeshName, MeshID, ServerID и адрес командного центра с соединением по протоколу WebSocket.

При попытке открыть указанный адрес через HTTPS, исследователи обнаружили форму входа на платформу MeshCentral - главное доказательство предыдущих выводов.

Главными жертвами описанной атаки стали государственные учреждения в России, их подрядчики и промышленные предприятия. С предыдущими целями группы всё это также совпадает.

Исследователи с высокой степенью уверенности атрибутируют обнаруженную кампанию группе Awaken Likho, опираясь на используемые тактики, техники и процедуры (TTP), а также на информацию о жертвах.

Важно отметить, что новая версия вредоносного ПО отличается от предыдущих образцов отсутствием файлов без полезной нагрузки. Это может свидетельствовать о том, что зловред все еще находится в процессе разработки. Вероятно, Awaken Likho продолжит свою активность и в будущем. Специалисты ожидают появления новых атак с использованием усовершенствованных инструментов и техник.

Для просмотра ссылки необходимо нажать

Вход или Регистрация