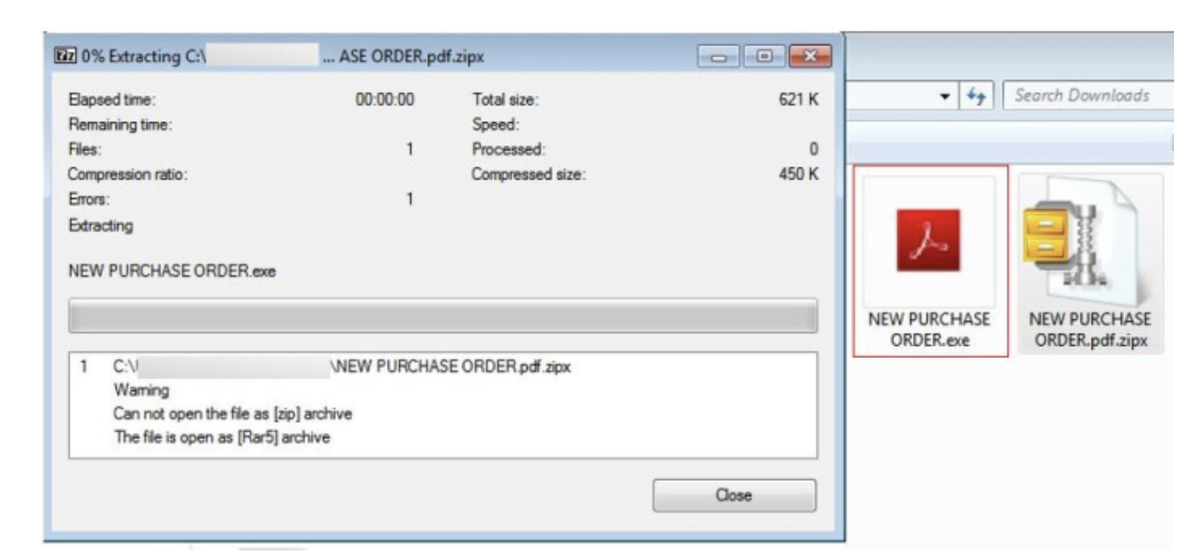

Письма злоумышленников, как правило, написаны от лица «менеджера по закупкам» некой организации (чаще всего, подделывается почта настоящего делового партнера цели). Такие фишинговые сообщения содержат вложение с именем «NEW PURCHASE ORDER.pdf*.zipx», однако файл не соответствует спецификации .zipx. На самом деле он представляет собой «файл icon с сюрпризом», как пишут эксперты. То есть это бинарник изображения, к которому прикреплена дополнительная информация в формате .rar — вредоносный EXE-файл, содержащий полезную нагрузку.

Если жертва попадается на удочку мошенников и нажимает на вложение, а на ее машине установлен архиватор (WinZip или WinRAR), исполняемый файл извлекается. 7Zip тоже может распаковать такой файл, но для этого может потребовать не одна попытка – порой архиватор сообщает об ошибке.

Напомню, что NanoCore был впервые обнаружен в далеком 2013 году. Проникнув в систему, он собирает адреса электронной почты и пароли, а также активирует веб-камеры зараженных устройств. Малварь может выступать и в качестве дроппера для дополнительных вредоносных программ, а также платформы для создания ботнетов, используя зараженные хосты для DDoS-атак.«Анализ EXE-файлов показывает, что они представляют собой образцы NanoCore RAT версии 1.2.2.0. Он создает свои копии в папке AppData и внедряет вредоносный код в процесс RegSvcs.exe», — пишут эксперты.

Нужно заметить, что разработчик трояна, Тейлор Наддлстон (Taylor Huddleston), был осужден в США еще в 2018 году, однако, как можно заметить, его дело по-прежнему живет.