Зловредное ПО наносит огромный ущерб как бизнесу, так и отдельным пользователям. Один из самых активных сегментов в этой сфере — вирусы-шифровальщики. По оценкам Group-IB, суммарный ущерб, причиняемый этим ПО, составляет около $1 млрд в год. 2019 и 2020 годы можно даже назвать «эпохой шифровальщиков», настолько бурно развивался это сектор киберпреступности.

В общем, корпорация Intel решила прекратить этот своеобразный кибершабаш — разработчики внедрят в процессоры 11 поколения аппаратную защиту от шифровальщиков. В частности, ее получат процессоры CorevPro, которые позиционируются, как чипы для корпоративных систем.

Как работает защита?

Главные инструменты для борьбы с шифровальщиками — Intel Threat Detection Technology и Hardware Shield. Они работают на базовом уровне, ниже ОС, так что даже в том случае, если шифровальщику удается получить максимальный уровень доступа, его можно нейтрализовать.

Что касается Hardware Shield, то эта технология ограничивает в BIOS доступ к памяти в среде выполнения. Соответственно, блокируются все попытки инъекции вредоносного кода. Защита дает возможность динамического запуска ОС и гипервизоров в безопасной среде, которая недоступна в BIOS.

Во избежание эмуляции работы аппаратных компонентов со стороны шифровальщиков защита будет вести мониторинг взаимодействия ОС и аппаратных систем.

Threat Detection Technology, TDT, анализирует показатели работы «железа» для обнаружения бесфайловых вредоносов, криптомайнеров, полиморфного и шифровального ПО. Работа ведется в режиме реального времени. В качестве данных для анализа используется информация об активности процессора и поведенческие признаки. Как только появляется что-то подозрительное, срабатывает защита.

Плюс ко всему, TDT позволяет подключать к сканированию памяти ресурсы графического процессора Intel.

Одна из крупных ИБ-компаний, Cybereason, заявила, что планирует использовать технологию Intel для интеграции с собственной платформой. В результате можно будет выявлять шифровальщики в памяти физического оборудования или в виртуальных машинах.

На данный момент шифровальщики представляют для бизнеса огромную угрозу. Нередки случаи, когда такое ПО блокирует работу целой компании/организации. Причем страдает не только бизнес, но и обычные люди, которые не могут получить нужную услугу.

А можно примеры опасных шифровальщиков?

Их много, яркий пример — шифровальщик Ryuk, который известен с 2018 года. Он нанес огромный ущерб разным компаниям, причем известно же далеко не все. Многие компании ничего не рассказывают о проблемах с ИБ, так что информация, доступная в сети — это только вершина айсберга.

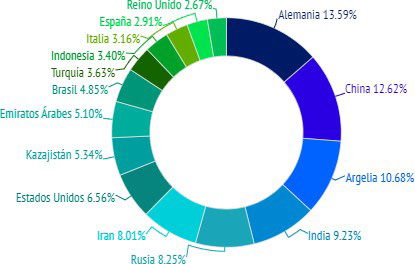

Ruyk атакует именно корпоративную инфраструктуру. В 2019 году особенно пострадали компании из Испании. Но вообще он поражал системы самых разных стран, включая Германию, Китай, Инди, США, Россию.

В ифраструктуру предприятия такой вирус попадает через RDP-атаку (есть, конечно, и другие возможности). Затем злоумышленник входит в систему через образовавшуюся брешь и оставляет исполняемый файл, который заражает файлы и требует выкуп в биткоинах.

Шифровальщиков сотни, если не тысячи, кроме Ryuk в список печально известных представителей семейства входят Pay2Key, RegretLocker, CovidLock, Reveton и Maoloa.

Чаще всего шифровальщики попадают в корпоративную сеть через самое слабое звено — сотрудника, который по невнимательности (или иным причинам) открывает зараженный файл, сайт или флешку.

Для просмотра ссылки необходимо нажать

Вход или Регистрация