Бэкдор TriangleDB, который использовался в целевых кибератаках на iOS-устройства, включал как минимум четыре различных модуля, предназначенных для записи звука с микрофона, извлечения связки ключей iCloud и кражи данных из БД SQLite.

TriangleDB стал основным орудием в шпионской кампании Operation Triangulation («операция Триангуляция»), которая затронула даже сотрудников «Лаборатории Касперского». На днях Kaspersky раскрыла подробности кибероперации, в частности, добавив информацию про печально известный имплант TriangleDB.

Вредонос разворачивался уже после успешного получения прав root на целевом iOS-устройстве.

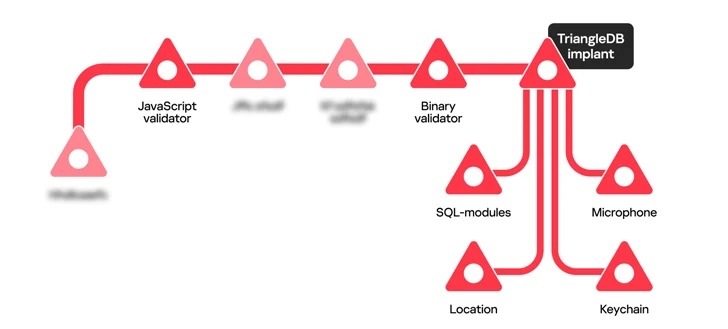

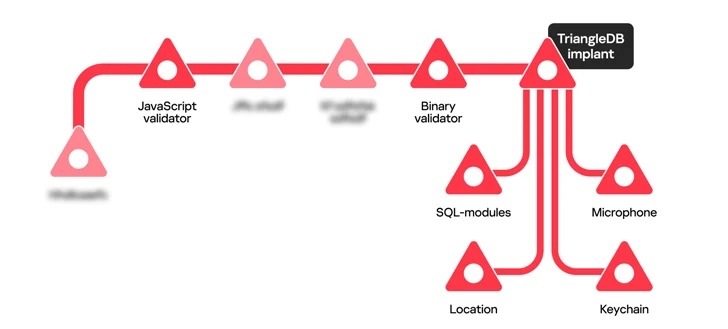

В этом случае киберпреступники использовали уязвимость под идентификатором CVE-2023-32434, затрагивающую ядро и открывающую возможность для выполнения кода. По словам специалистов «Лаборатории Касперского», атакующие разворачивали TriangleDB только после двух этапов валидации: JavaScript Validator и Binary Validator.

Такой подход нужен был, чтобы исключить запуск в среде для анализа. В процессе проверки вредонос собирал различную информацию о девайсе жертвы, после чего отправлял её на командный сервер (C2). Затем, когда операторы убеждались в перспективности атаки, эти сведения использовались для установки TriangleDB.

Отправной точкой для эксплуатации всегда служило входящее сообщение в iMessage с невидимым вложением. Именно последнее запускало соответствующий эксплойт.

Попав в систему, зловред снимал цифровой отпечаток устройства с помощью техники «canvas fingerprinting»: рисовался жёлтый треугольник на розовом фоне с WebGL, после чего подсчитывалась его контрольная сумма.

Бинарник в формате Mach-O, также используемый для валидации, мог осуществлять следующие действия:

TriangleDB стал основным орудием в шпионской кампании Operation Triangulation («операция Триангуляция»), которая затронула даже сотрудников «Лаборатории Касперского». На днях Kaspersky раскрыла подробности кибероперации, в частности, добавив информацию про печально известный имплант TriangleDB.

Вредонос разворачивался уже после успешного получения прав root на целевом iOS-устройстве.

В этом случае киберпреступники использовали уязвимость под идентификатором CVE-2023-32434, затрагивающую ядро и открывающую возможность для выполнения кода. По словам специалистов «Лаборатории Касперского», атакующие разворачивали TriangleDB только после двух этапов валидации: JavaScript Validator и Binary Validator.

Такой подход нужен был, чтобы исключить запуск в среде для анализа. В процессе проверки вредонос собирал различную информацию о девайсе жертвы, после чего отправлял её на командный сервер (C2). Затем, когда операторы убеждались в перспективности атаки, эти сведения использовались для установки TriangleDB.

Отправной точкой для эксплуатации всегда служило входящее сообщение в iMessage с невидимым вложением. Именно последнее запускало соответствующий эксплойт.

Попав в систему, зловред снимал цифровой отпечаток устройства с помощью техники «canvas fingerprinting»: рисовался жёлтый треугольник на розовом фоне с WebGL, после чего подсчитывалась его контрольная сумма.

Бинарник в формате Mach-O, также используемый для валидации, мог осуществлять следующие действия:

- удалять логи из директории /private/var/mobile/Library/Logs/CrashReporter;

- удалять следы отправленного по iMessage вредоносного вложения (посылалось с 36 различных ящиков в Gmail, Outlook и Yahoo);

- получать список запущенных процессов и сетевых интерфейсов;

- проверять наличие джейлбрейка;

- включать отслеживание и персонализированную рекламу; получать имя пользователя девайса, телефонный номер, IMEI и идентификатор Apple; получать список установленных приложений.

Для просмотра ссылки необходимо нажать

Вход или Регистрация