Общий принцип работы МВД в делах с «компьютерными» преступлениями

МВД РФ выстроило систему деанонимизации по принципу:

технический след ➝ связь с человеком ➝ доказательство вины.

Работают по цепочке: от IP, номера или карты — до личности, а дальше — сбор доказательной базы.

Что и как именно ищут: механика цифрового следствия МВД

«Вы можете молчать. Но ваше устройство, сеть и сервисы уже говорят вместо вас.»

1. IP-адреса и абонентская информация

Как МВД получает IP и сопутствующие данные:

Пример сценария:

1. Установлен IP → запрос в МТС

2. Ответ: SIM-карта + IMEI + MAC → геолокация и точка доступа

3. Дальше — сверка с видеонаблюдением (вход в ТЦ, банкомат, точка Wi-Fi)

2. Лог-файлы провайдеров и онлайн-сервисов

МВД массово обращается за логами в следующие структуры:

Как это используется:

Всё, что ты сделал с картой, СБП, кошельком или даже просто прошёл в отделение — логируется.

4. Анализ содержимого устройств

Даже выключенный телефон сдаёт тебя.

Что делает устройство уязвимым:

Даже если техника молчит, ты себя выдашь фразами, стилем и временем действий.

Частые ошибки, которые ведут к раскрытию личности

1. Аппаратная изоляция

Комментарий:

Инструменты для безопасной крипты

*****ание цифрового следа

Связка: BTC → XMR → BTC или рубли

Electrum Wallet (BTC)

→ Atomic Wallet или Haveno (BTC → XMR)

→ Monero Wallet (Feather / Cake / Monerujo)

→ Обменник (XMR → BTC)

→ Вывод в рубли или новое хранилище

Почему это работает

Где ошибаются новички

МВД РФ выстроило систему деанонимизации по принципу:

технический след ➝ связь с человеком ➝ доказательство вины.

Работают по цепочке: от IP, номера или карты — до личности, а дальше — сбор доказательной базы.

Что и как именно ищут: механика цифрового следствия МВД

«Вы можете молчать. Но ваше устройство, сеть и сервисы уже говорят вместо вас.»

1. IP-адреса и абонентская информация

Как МВД получает IP и сопутствующие данные:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Пример сценария:

1. Установлен IP → запрос в МТС

2. Ответ: SIM-карта + IMEI + MAC → геолокация и точка доступа

3. Дальше — сверка с видеонаблюдением (вход в ТЦ, банкомат, точка Wi-Fi)

2. Лог-файлы провайдеров и онлайн-сервисов

МВД массово обращается за логами в следующие структуры:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Как это используется:

- IP клиента → VPN (например, Mullvad) → входной IP в Tor → сопоставление таймингов;

- Email с регистрацией на бирже → лог в Telegram → имя, контакты, фото;

- Покупка VPN за BTC → адрес кошелька → анализ цепочки на блокчейне.

Всё, что ты сделал с картой, СБП, кошельком или даже просто прошёл в отделение — логируется.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

4. Анализ содержимого устройств

Даже выключенный телефон сдаёт тебя.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Что делает устройство уязвимым:

- Приложения без шифрования;

- Сохранённые пароли;

- Файлы cookie от банков, email, Telegram;

- Кэш-снимки экранов (даже в RAM);

- Скрытые папки от Telegram Desktop и мобильных мессенджеров.

Даже если техника молчит, ты себя выдашь фразами, стилем и временем действий.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Частые ошибки, которые ведут к раскрытию личности

- Использование одного и того же устройства для разных задач;

- VPN без мультихопа или с утечками WebRTC;

- Вход под реальным именем/данными хотя бы один раз;

- Использование банковских карт, Sim-карт и почт на реальные ФИО;

- Использование публичных Wi-Fi без MAC spoofing и изоляции;

- Использование Telegram, WhatsApp, Discord без прокси и burner-номеров;

- Фото с метаданными (EXIF);

- Вход в Tor через обычный браузер;

- Использование одной криптокошелька на нескольких площадках.

1. Аппаратная изоляция

- Только устройства, которые никогда не подключались к вашим реальным данным;

- Желательно: ThinkPad с coreboot / Libreboot, LiveUSB-сессии, смартфоны без SIM (или кастомный GrapheneOS);

- Никаких «старых айфонов» — они работают против вас.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

- Whonix: защита на уровне VM, но уязвима к гипервизорным атакам, side-channel, fingerprinting через Tor Browser. Не закрывает сам факт использования Tor.

- Tails: уязвима к 0-day в Tor Browser, а также плохо защищена от эксплуатации JS. После загрузки никаких логов, но уязвима при перезапуске с тем же оборудованием.

- Kodachi: маркетинг выше, чем реальная анонимность. Использует VPN перед Tor, что делает deanonymization через MITM или уязвимый VPN-узел реальным. Обновления нестабильны.

- Qubes OS: считается золотым стандартом compartmentalization, но сложен в освоении и настройке. Ошибка пользователя (например, общий буфер обмена) обнуляет все усилия.

- GrapheneOS: требует полное понимание Android-системы. Безопасность зависит от выключения Wi-Fi, Bluetooth, IMSI Catcher Protection, и использования App Sandbox.

- Для разовых задач: Tails.

- Для долгосрочной анонимной работы: Qubes + Whonix Template.

- Для смартфона: GrapheneOS без SIM и с VPN через Orbot/OrWall.

- Nikto из Kodachi не делает OPSEC-гения. Это скорее ISO для ленивых.

- Никогда не используем прямое подключение ➝ только цепочки:

- Wi-Fi чужой / анонимная eSIM(можно даже ебануть антену, и пиздить инет из ближайшего тц ➝ VPN (оплачен Monero) ➝ TOR ➝ I2P (по ситуации);

- VPN только с мультихопом и без логов: Mullvad, iVPN, 1984VPN;

- DNS-over-TLS / DNSCrypt / DNS через Tor — обязательно;

- Полный запрет WebRTC, Canvas, JS (uMatrix, NoScript).

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Комментарий:

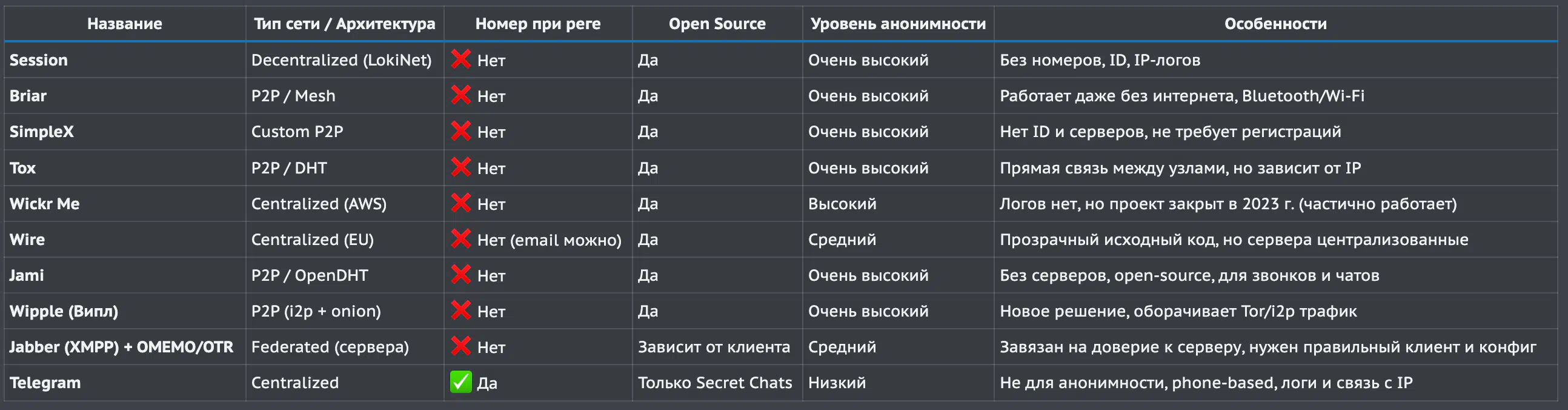

- Session, Briar, Tox, SimpleX — топ для анонимности без номеров.

- Jabber — пригоден только с собственным сервером и OTR/OMEMO (лучше через Tor).

- Wickr и Wire — как fallback, но не как основа.

- Telegram — исключён из средств анонимности, используется только зашифрованно через Proxy + Burner + сниффинг.

- Только с анонимной регистрацией через Tor и временные адреса:

- ProtonMail через Tor

- Tutanota через Tor

- CTemplar (если доступен)

- Monero (XMR) — №1 по анонимности, всегда используйте локальные кошельки (Feather, Monerujo, Cake).

- Zano — аналогично Monero, но с улучшенным микшированием.

- Bitcoin только через миксеры — Samourai, JoinMarket, Whirlpool.

- Не палитесь на P2P: используйте локальные сделки, OTC, посредников или Multisig-сценарии.

Инструменты для безопасной крипты

Для просмотра ссылки необходимо нажать

Вход или Регистрация

*****ание цифрового следа

Связка: BTC → XMR → BTC или рубли

Electrum Wallet (BTC)

→ Atomic Wallet или Haveno (BTC → XMR)

→ Monero Wallet (Feather / Cake / Monerujo)

→ Обменник (XMR → BTC)

→ Вывод в рубли или новое хранилище

Почему это работает

- BTC полностью прозрачен. Любой перевод можно отследить.

- XMR полностью непрозрачен. Все транзакции зашифрованы. Нет ни отправителя, ни суммы, ни получателя.

- После обратного обмена XMR на BTC:

- Ты получаешь BTC, у которого нет связей с предыдущим следом;

- Его можно использовать для покупки, вывода, или перевода без блокировок и флагов.

- Заводишь BTC в Electrum — любой кошелек с реальным следом.

- Через Atomic Wallet / Haveno / LocalMonero(не актуален, но на сайте есть инфа) — конвертируешь в XMR.

- В XMR-кошельке (желательно локальном) ты держишь «чистый актив».

- Выводишь обратно через обменник (не биржу!) на новый BTC-адрес или в кэш.

- Ни у обменника;

- Ни у банка;

- Ни у следователя, даже если он дёрнет логи.

Где ошибаются новички

- Используют биржу для BTC-XMR обмена → Binance и пр. логируют всё.

- Отправляют XMR обратно на тот же BTC-кошелек → цепочка сохраняется.

- Используют один и тот же адрес/вход с Tor → deanonymization.

- Не очищают метаданные (cookie, JS, fingerprint) при каждом этапе.

Для просмотра ссылки необходимо нажать

Вход или Регистрация