Исследователи из Google Threat Analysis Group (TAG) рассказали об активности киберпреступной группировки APT29:

Злоумышленники, якобы связанные с Россией, задействовали эксплойты компании NSO Group для атак на пользователей iOS и Android. Атаки, по словам экспертов, проходили с ноября 2023 года по июль 2023-го. К тому моменту разработчики уже выпустили патчи, но некоторые устройства по традиции не успели обновиться.

APT29, также известная под именем Midnight Blizzard, в пошлом отметилась атакой на Microsoft, которая затронула федеральные органы США. Теперь группировка взялась за власти Монголии.

Как отметили в Google Threat Analysis Group, киберпреступники воспользовались уязвимостью под идентификатором CVE-2023-41993, затрагивающую WebKit и приводящую к выполнению произвольного кода при отработке специально сформированного веб-контента. Как известно, Apple выпустила патч для этой дыры в конце сентября 2022 года.

Вместе с ней корпорация закрыла CVE-2023-41991 и CVE-2023-41992. Вооружившись соответствующим эксплойтом, APT29 скомпрометировала сайты mfa.gov[.]mn и cabinet.gov[.]mn и добавила в код их страниц вредоносный iframe.

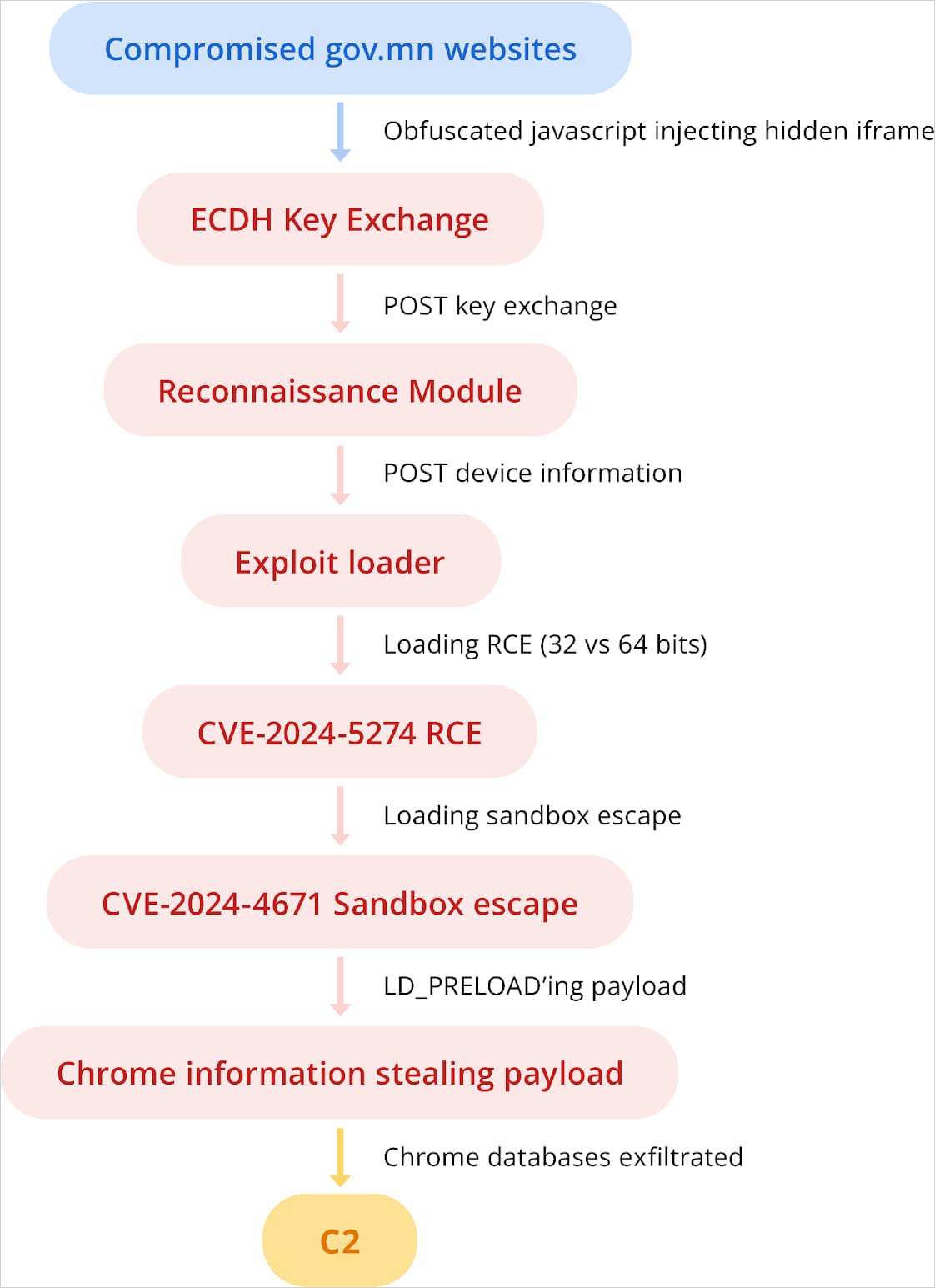

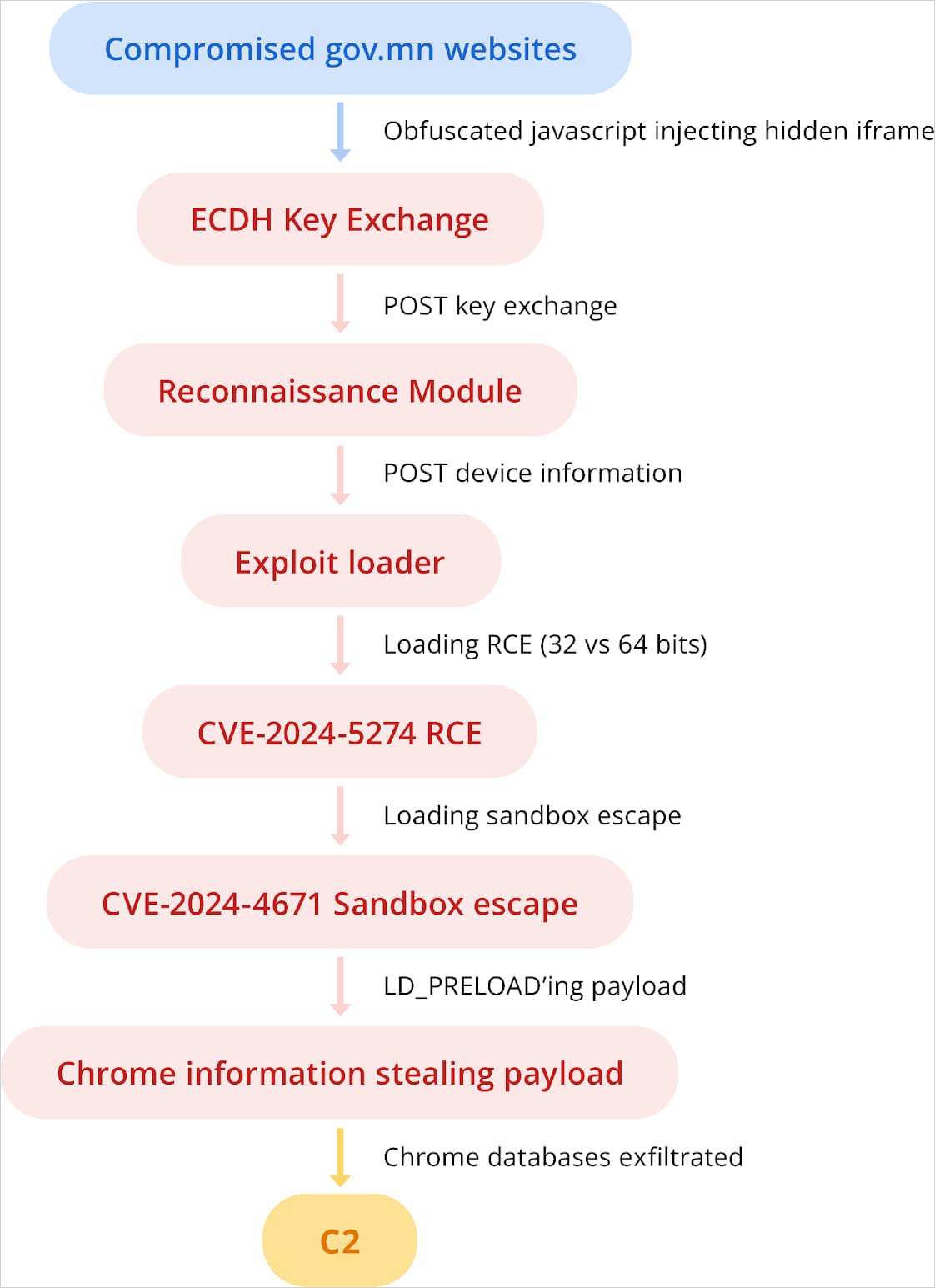

Схема вектора выглядела так:

Таком образом, злоумышленники могли похищать cookies владельцев iPhone, работающих под управлением iOS 16.6.1 и более современных версий ОС. Уже в июле 2024-го группа стала использовать эксплойты для CVE-2024-5274 и CVE-2024-4671, затрагивающие Google Chrome, для атак на пользователей Android, которые посещали сайт mga.gov[.]mn.

Злоумышленники, якобы связанные с Россией, задействовали эксплойты компании NSO Group для атак на пользователей iOS и Android. Атаки, по словам экспертов, проходили с ноября 2023 года по июль 2023-го. К тому моменту разработчики уже выпустили патчи, но некоторые устройства по традиции не успели обновиться.

APT29, также известная под именем Midnight Blizzard, в пошлом отметилась атакой на Microsoft, которая затронула федеральные органы США. Теперь группировка взялась за власти Монголии.

Как отметили в Google Threat Analysis Group, киберпреступники воспользовались уязвимостью под идентификатором CVE-2023-41993, затрагивающую WebKit и приводящую к выполнению произвольного кода при отработке специально сформированного веб-контента. Как известно, Apple выпустила патч для этой дыры в конце сентября 2022 года.

Вместе с ней корпорация закрыла CVE-2023-41991 и CVE-2023-41992. Вооружившись соответствующим эксплойтом, APT29 скомпрометировала сайты mfa.gov[.]mn и cabinet.gov[.]mn и добавила в код их страниц вредоносный iframe.

Схема вектора выглядела так:

Таком образом, злоумышленники могли похищать cookies владельцев iPhone, работающих под управлением iOS 16.6.1 и более современных версий ОС. Уже в июле 2024-го группа стала использовать эксплойты для CVE-2024-5274 и CVE-2024-4671, затрагивающие Google Chrome, для атак на пользователей Android, которые посещали сайт mga.gov[.]mn.

Для просмотра ссылки необходимо нажать

Вход или Регистрация