Следы уникального трояна группировки ведут в Киев.

Эксперты из департамента Threat Intelligence компании F.A.C.C.T. выявили новую хакерскую группу, получившую название PhantomCore. С января 2024 года эта группа активно атакует российские компании, используя уникальный, ранее неизвестный троян удаленного доступа PhantomRAT.

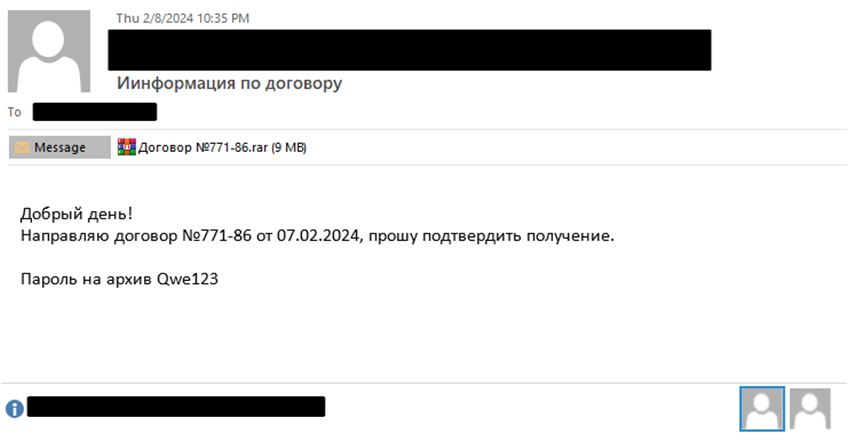

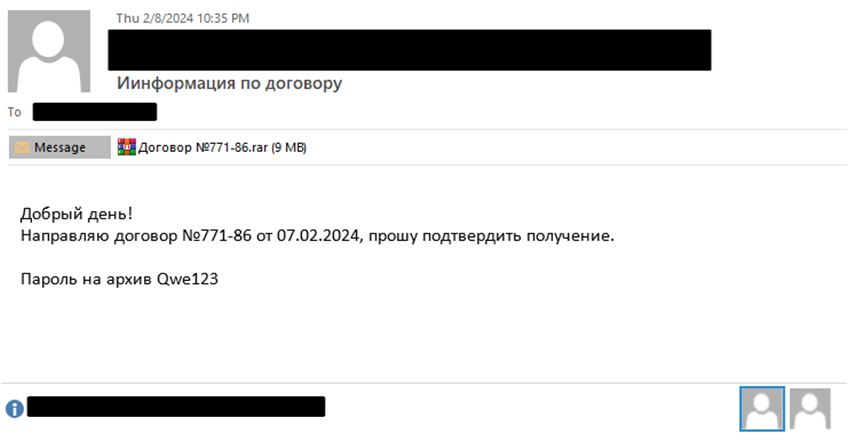

Атаки PhantomCore начинаются с рассылки фишинговых писем, содержащих защищенные паролем RAR-архивы. Пароль к архивам указан прямо в тексте письма. В архивах злоумышленники эксплуатируют новую вариацию уязвимости WinRAR (CVE-2023-38831), где вместо ZIP используются RAR-архивы.

Образец фишингового письма, отправленного группой PhantomCore

Сами архивы содержат PDF-документ и одноименную директорию, в которой располагается исполняемый файл. При попытке открыть PDF запускается вредоносный исполняемый файл. Финальной обнаруженной стадией является троян удаленного доступа PhantomRAT. Группа также использует .NET-приложения, с опцией развертывания одним файлом (single-file deployment) для затруднения обнаружения на зараженной системе.

Пока мотивы атак точно не установлены, но, судя по целям и методам, вероятнее всего, речь идет о кибершпионаже. Интересно, что один из файлов, предназначавшийся для тестирования сборки PhantomRAT, был впервые загружен на VirusTotal 26 февраля 2024 года, из Киева. Еще два тестовых образца уникального вредоносного ПО PhantomCore также были выложены из Украины.

Согласно прогнозу F.A.C.C.T. , основными киберугрозами для российских компаний и госструктур в 2024 году станут вымогатели, кибершпионы, диверсанты и хактивисты, охотящиеся за базами данных.

Подробности о первых атаках новой группы, а также индикаторы компрометации приведены в блоге компании.

Эксперты из департамента Threat Intelligence компании F.A.C.C.T. выявили новую хакерскую группу, получившую название PhantomCore. С января 2024 года эта группа активно атакует российские компании, используя уникальный, ранее неизвестный троян удаленного доступа PhantomRAT.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Атаки PhantomCore начинаются с рассылки фишинговых писем, содержащих защищенные паролем RAR-архивы. Пароль к архивам указан прямо в тексте письма. В архивах злоумышленники эксплуатируют новую вариацию уязвимости WinRAR (CVE-2023-38831), где вместо ZIP используются RAR-архивы.

Образец фишингового письма, отправленного группой PhantomCore

Сами архивы содержат PDF-документ и одноименную директорию, в которой располагается исполняемый файл. При попытке открыть PDF запускается вредоносный исполняемый файл. Финальной обнаруженной стадией является троян удаленного доступа PhantomRAT. Группа также использует .NET-приложения, с опцией развертывания одним файлом (single-file deployment) для затруднения обнаружения на зараженной системе.

Пока мотивы атак точно не установлены, но, судя по целям и методам, вероятнее всего, речь идет о кибершпионаже. Интересно, что один из файлов, предназначавшийся для тестирования сборки PhantomRAT, был впервые загружен на VirusTotal 26 февраля 2024 года, из Киева. Еще два тестовых образца уникального вредоносного ПО PhantomCore также были выложены из Украины.

Согласно прогнозу F.A.C.C.T. , основными киберугрозами для российских компаний и госструктур в 2024 году станут вымогатели, кибершпионы, диверсанты и хактивисты, охотящиеся за базами данных.

Подробности о первых атаках новой группы, а также индикаторы компрометации приведены в блоге компании.

Для просмотра ссылки необходимо нажать

Вход или Регистрация