Узнайте все об охотничьих запросах: их принципы, инструменты и методологии.

Повысьте уровень кибербезопасности вашей организации с помощью проактивного поиска угроз.

В эпоху постоянно растущих киберугроз традиционных методов защиты уже недостаточно. Охотничьи запросы, или Threat Hunting Queries, становятся ключевым инструментом в арсенале современных специалистов по кибербезопасности. Давайте разберемся, почему они так важны и как их эффективно использовать.

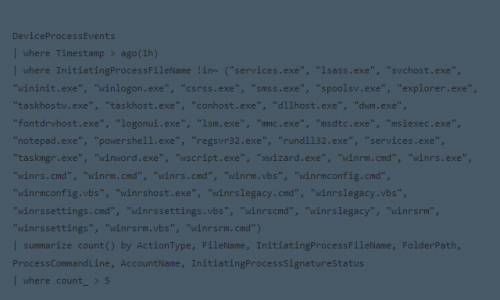

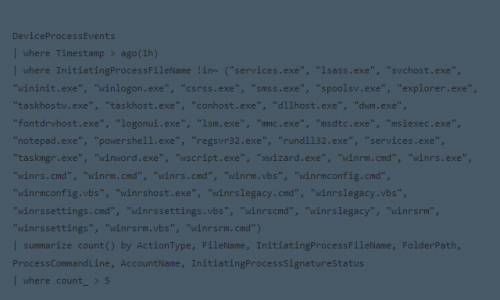

Этот запрос помогает выявить подозрительные процессы, запущенные в сети.

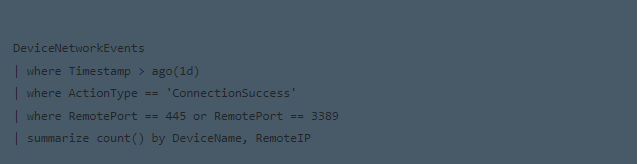

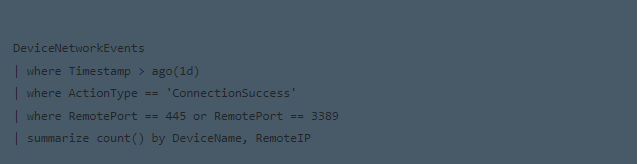

Данный запрос позволяет обнаружить успешные сетевые подключения через порты, часто используемые для бокового перемещения (SMB и RDP).

Повысьте уровень кибербезопасности вашей организации с помощью проактивного поиска угроз.

В эпоху постоянно растущих киберугроз традиционных методов защиты уже недостаточно. Охотничьи запросы, или Threat Hunting Queries, становятся ключевым инструментом в арсенале современных специалистов по кибербезопасности. Давайте разберемся, почему они так важны и как их эффективно использовать.

Что такое охотничьи запросы?

Охотничьи запросы - это специализированные запросы, используемые для проактивного поиска скрытых угроз и аномалий в сети и на устройствах. Они позволяют аналитикам безопасности и охотникам за угрозами идентифицировать, анализировать и устранять потенциальные угрозы, которые могут остаться незамеченными при использовании традиционных систем обнаружения.Основные принципы охотничьих запросов

- Проактивный подход: Активный поиск аномалий до возникновения инцидентов

- Анализ больших данных: Выявление паттернов и аномалий в огромных массивах информации

- Интеграция с инструментами безопасности: Совместимость с популярными платформами, такими как Microsoft Defender, Splunk и другие EDR-системы

Популярные инструменты для создания охотничьих запросов

SIEM-системы

Системы управления информацией и событиями безопасности (SIEM) предоставляют мощные возможности для анализа и корреляции данных из различных источников:- Splunk: Универсальная платформа для анализа больших данных

- IBM QRadar: Комплексное решение для мониторинга безопасности

- ArcSight: Масштабируемая платформа для крупных предприятий

- Positive Technologies MaxPatrol SIEM: Интегрированное решение для анализа безопасности

Платформы анализа угроз

Эти платформы обеспечивают глубокий анализ и контекстуализацию угроз:- Microsoft Defender for Endpoint: Комплексная защита конечных точек

- Palo Alto Networks Cortex XDR: Расширенное обнаружение и реагирование на угрозы

- CrowdStrike Falcon: Облачная платформа с использованием ИИ

- Positive Technologies PT XDR: Интегрированное решение для обнаружения и реагирования

EDR-системы

Решения для обнаружения и реагирования на угрозы на конечных точках:- SentinelOne: ИИ-driven платформа для защиты конечных точек

- Carbon Black: Комплексный инструмент анализа и защиты

- MaxPatrol EDR: Решение от Positive Technologies для мониторинга конечных точек

Методологии охоты за угрозами

MITRE ATT&CK

Открытая база данных тактик, техник и процедур (TTP) киберпреступников. Используется для создания целенаправленных охотничьих запросов.Cyber Kill Chain

Модель Lockheed Martin, описывающая стадии кибератаки. Помогает создавать сценарии охоты для каждого этапа атаки.Примеры охотничьих запросов

Обнаружение необычных процессов

Этот запрос помогает выявить подозрительные процессы, запущенные в сети.

Выявление попыток бокового перемещения

Данный запрос позволяет обнаружить успешные сетевые подключения через порты, часто используемые для бокового перемещения (SMB и RDP).

Лучшие практики создания эффективных охотничьих запросов

- Понимание нормального поведения: Знание базовых паттернов системы помогает выявлять аномалии

- Использование контекстных данных: Включение информации о времени, геолокации и типах устройств повышает точность

- Постоянное обновление знаний: Следите за новыми техниками атак и адаптируйте свои запросы

- Интеграция разных источников данных: Комбинируйте данные для создания полной картины угроз

Заключение

Охотничьи запросы - это мощный инструмент в арсенале современных специалистов по кибербезопасности. Они позволяют проактивно выявлять и нейтрализовать угрозы, обеспечивая высокий уровень защиты организации. Интеграция с передовыми платформами, такими как Microsoft Defender, Splunk и решения от Positive Technologies, позволяет создавать гибкие и эффективные стратегии защиты, адаптированные к уникальным потребностям каждой организации.

Для просмотра ссылки необходимо нажать

Вход или Регистрация