Как установка Google Authenticator с официального сайта лишает пользователей приватности.

Специалисты по кибербезопасности из компании Malwarebytes обнаружили новую схему распространения вредоносного программного обеспечения. Злоумышленники используют

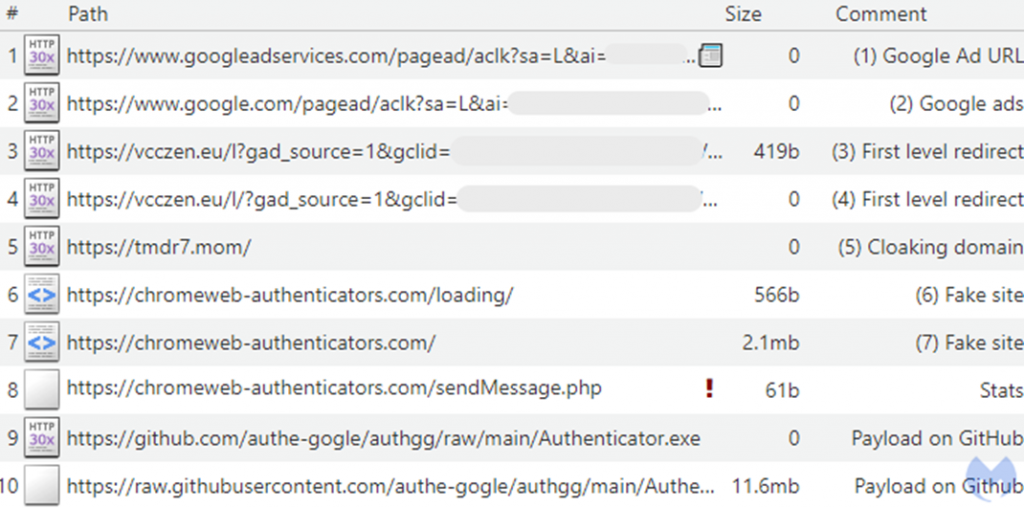

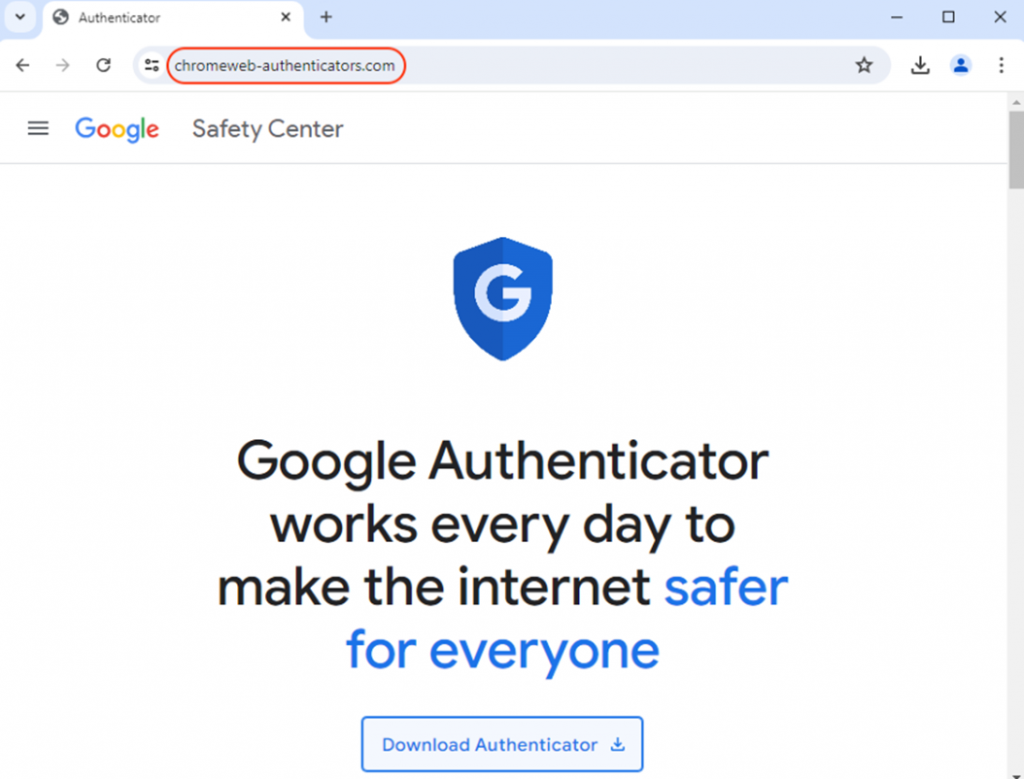

Схема работает следующим образом: при поиске Google Authenticator пользователь видит рекламное объявление, якобы от официального источника. На самом деле за рекламой стоит фейковый аккаунт. При переходе по ссылке происходит ряд перенаправлений на подконтрольные мошенникам домены.

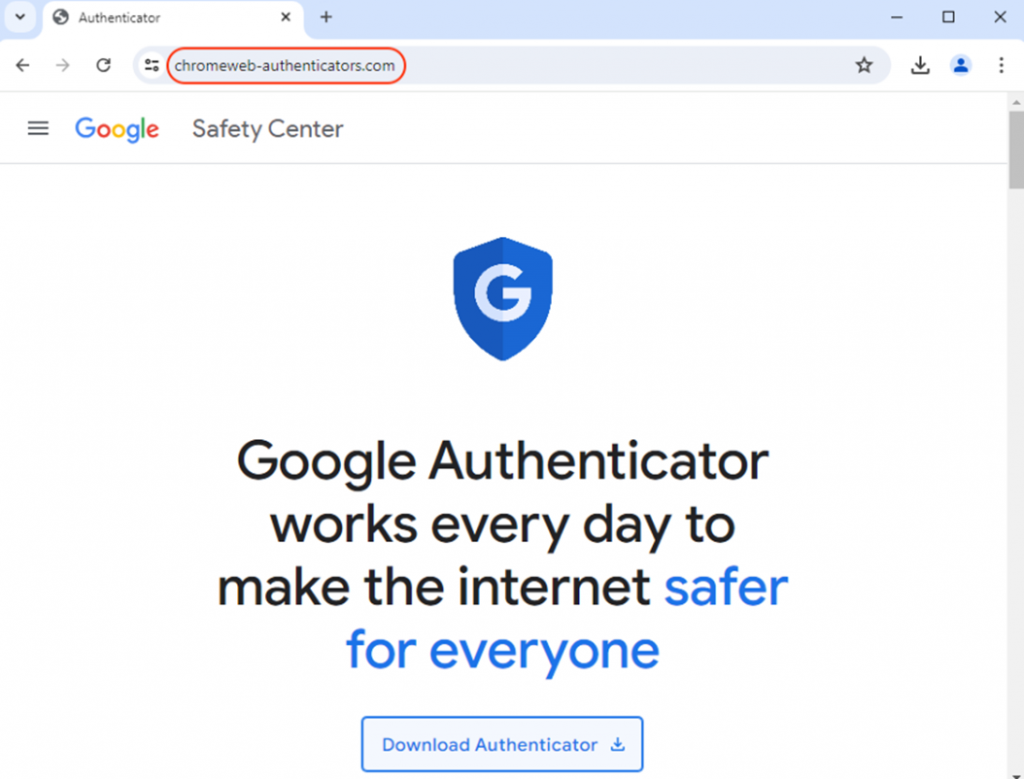

В итоге пользователь попадает на поддельный сайт, имитирующий страницу Google Authenticator. Там предлагается скачать исполняемый файл.

Затем следует перенаправление на

Скачиваемый файл содержит вредоносную программу DeerStealer. Она предназначена для кражи личных данных пользователя. Вся украденная информация тут же отправляется на сервер злоумышленников.

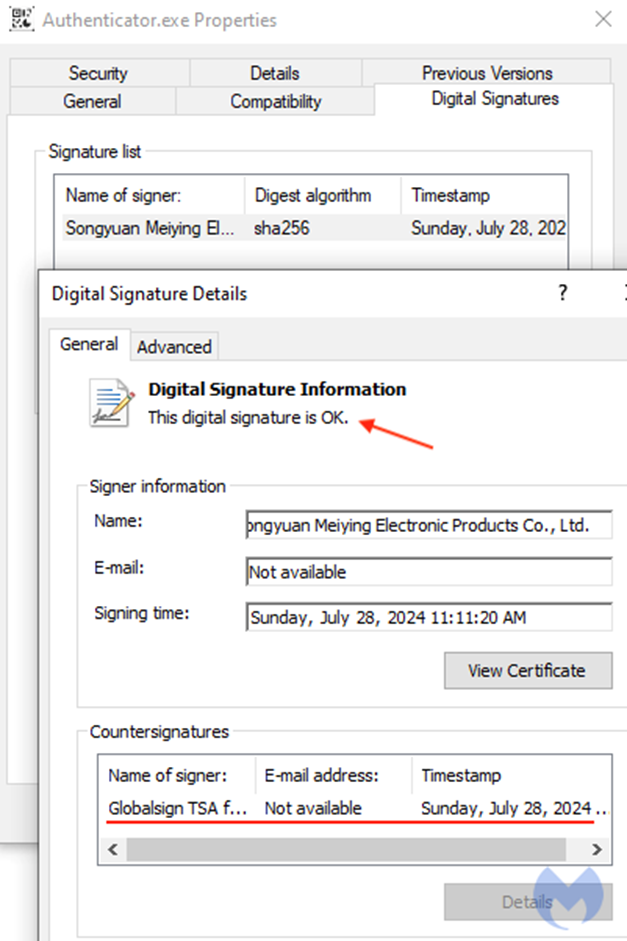

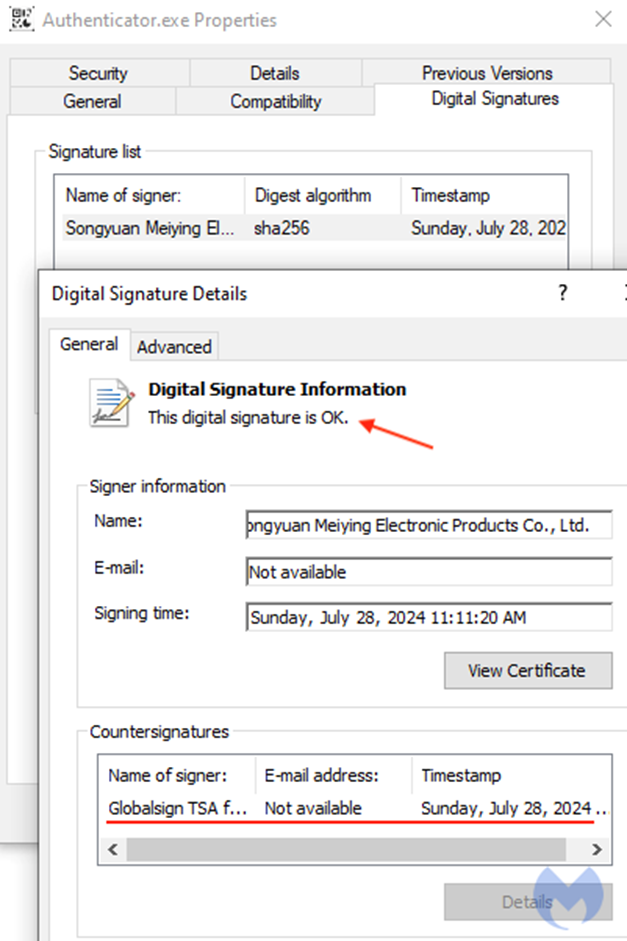

Примечательно, что вредоносный файл имеет действительную цифровую подпись, что ещё больше вводит пользователей в заблуждение.

Эксперты Malwarebytes отметили особую иронию ситуации: пытаясь повысить безопасность с помощью двухфакторной аутентификации, пользователи рискуют стать жертвами мошенников, случайно наткнувшись на подобный фишинговый сайт, замаскированный под официальный при помощи множества перенаправлений.

Ранее мы уже неоднократно писали (

Специалисты рекомендуют не переходить по рекламным ссылкам для скачивания программного обеспечения. Вместо этого следует напрямую посещать официальные сайты разработчиков. А чтобы вредоносная реклама не сбивала вас с толку, не лишним будет установить проверенный блокировщик рекламных объявлений.

Специалисты по кибербезопасности из компании Malwarebytes обнаружили новую схему распространения вредоносного программного обеспечения. Злоумышленники используют

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, чтобы выдать вредоносную программу за официальное приложение Google Authenticator, используя при этом официальный домен в качестве приманки.

Схема работает следующим образом: при поиске Google Authenticator пользователь видит рекламное объявление, якобы от официального источника. На самом деле за рекламой стоит фейковый аккаунт. При переходе по ссылке происходит ряд перенаправлений на подконтрольные мошенникам домены.

В итоге пользователь попадает на поддельный сайт, имитирующий страницу Google Authenticator. Там предлагается скачать исполняемый файл.

Затем следует перенаправление на

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, где и размещена полезная нагрузка. Использование легитимного хостинга для разработчиков внушает доверие пользователям и позволяет обойти многие системы безопасности.

Скачиваемый файл содержит вредоносную программу DeerStealer. Она предназначена для кражи личных данных пользователя. Вся украденная информация тут же отправляется на сервер злоумышленников.

Примечательно, что вредоносный файл имеет действительную цифровую подпись, что ещё больше вводит пользователей в заблуждение.

Эксперты Malwarebytes отметили особую иронию ситуации: пытаясь повысить безопасность с помощью двухфакторной аутентификации, пользователи рискуют стать жертвами мошенников, случайно наткнувшись на подобный фишинговый сайт, замаскированный под официальный при помощи множества перенаправлений.

Ранее мы уже неоднократно писали (

Для просмотра ссылки необходимо нажать

Вход или Регистрация

,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

) про подобную эксплуатацию Google Ads, когда злоумышленники использовали в спонсорском блоке легитимные домены крупных сервисов, которые на деле вели на сайт-ловушку.Специалисты рекомендуют не переходить по рекламным ссылкам для скачивания программного обеспечения. Вместо этого следует напрямую посещать официальные сайты разработчиков. А чтобы вредоносная реклама не сбивала вас с толку, не лишним будет установить проверенный блокировщик рекламных объявлений.

Для просмотра ссылки необходимо нажать

Вход или Регистрация