Эксперты департамента киберразведки компании F6 зафиксировали новую волну активности хакерской группировки Core Werewolf, которая традиционно охотится за российскими и белорусскими военными структурами.

Основная цель — организации, связанные с оборонкой и критической инфраструктурой.

Core Werewolf известна с августа 2021 года. В арсенале — всё те же инструменты: UltraVNC и MeshCentral, которые позволяют злоумышленникам получать удалённый доступ к заражённым устройствам. Как прошла последняя атака 2 мая 2025 года на одну из публичных песочниц был загружен .eml-файл.

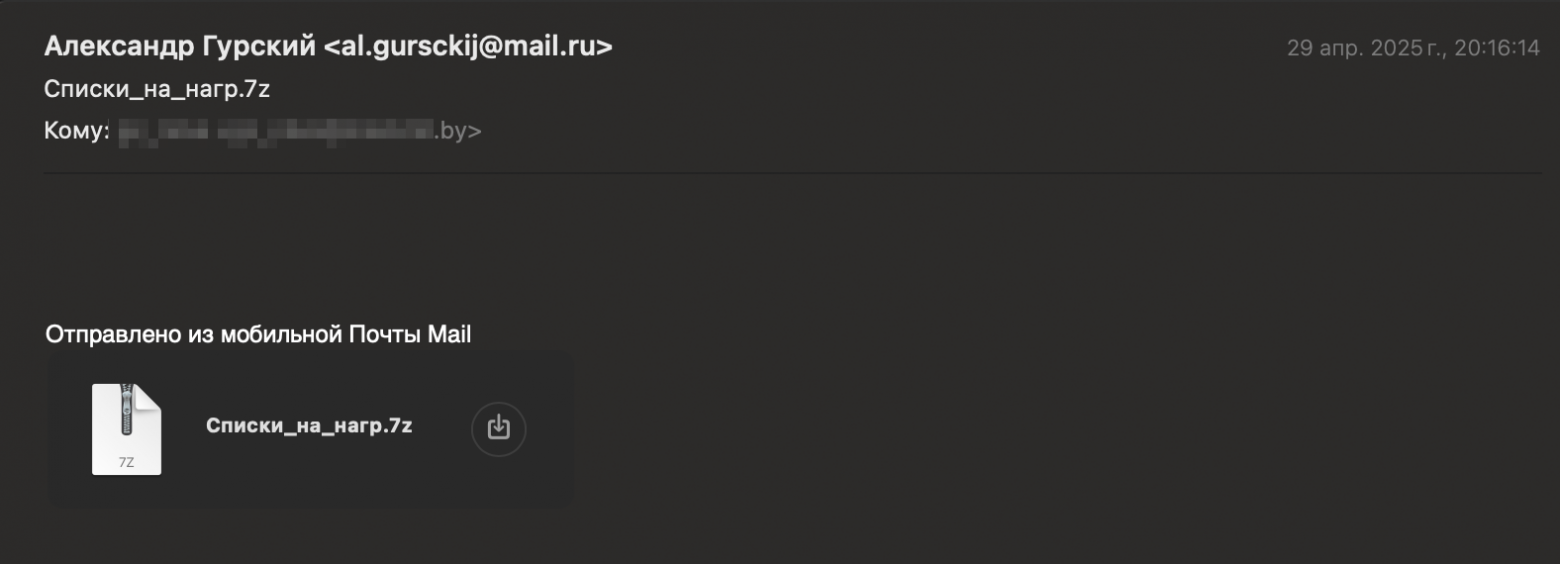

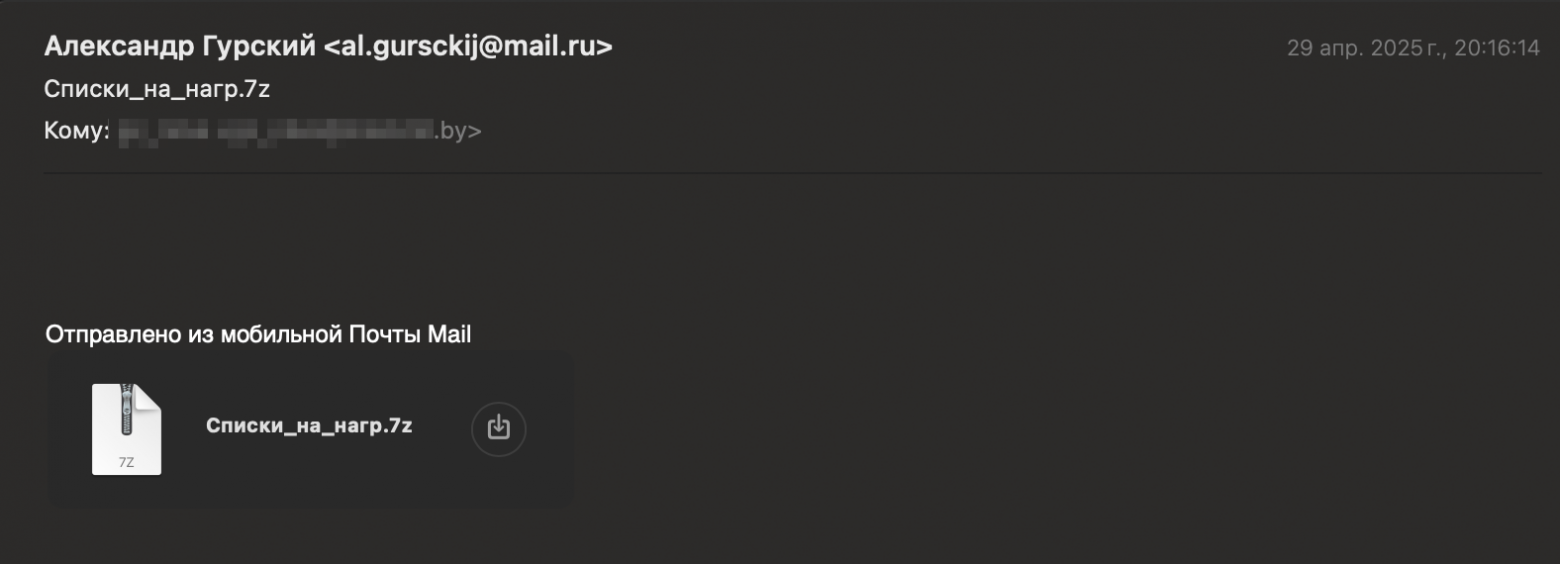

Письмо датировано 29 апреля и отправлено с адреса al.gursckj@mail[.]ru. Во вложении — защищённый паролем архив с названием «Спискинанагр.7z». F6 сразу сопоставили его со стилем и техникой Core Werewolf.

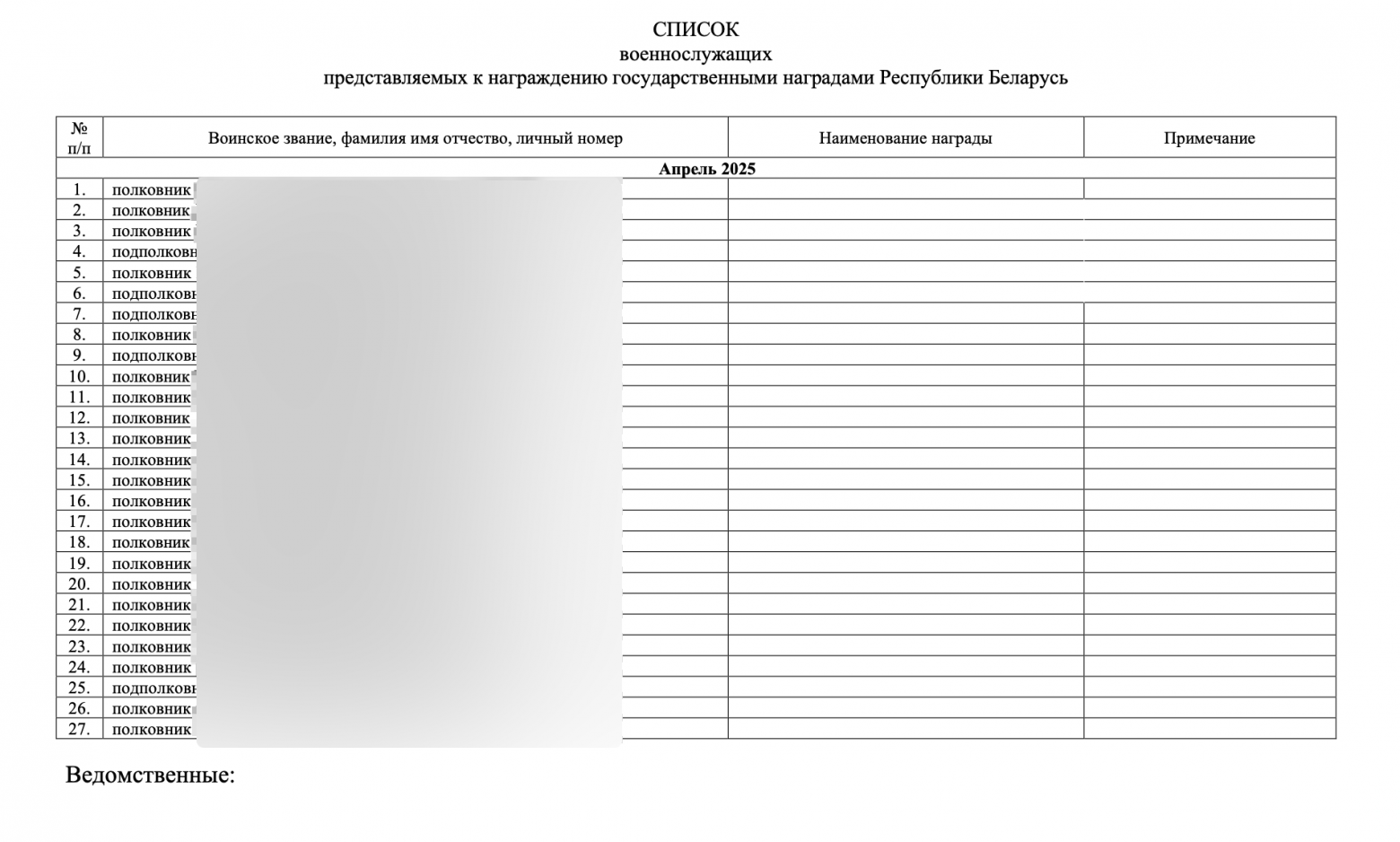

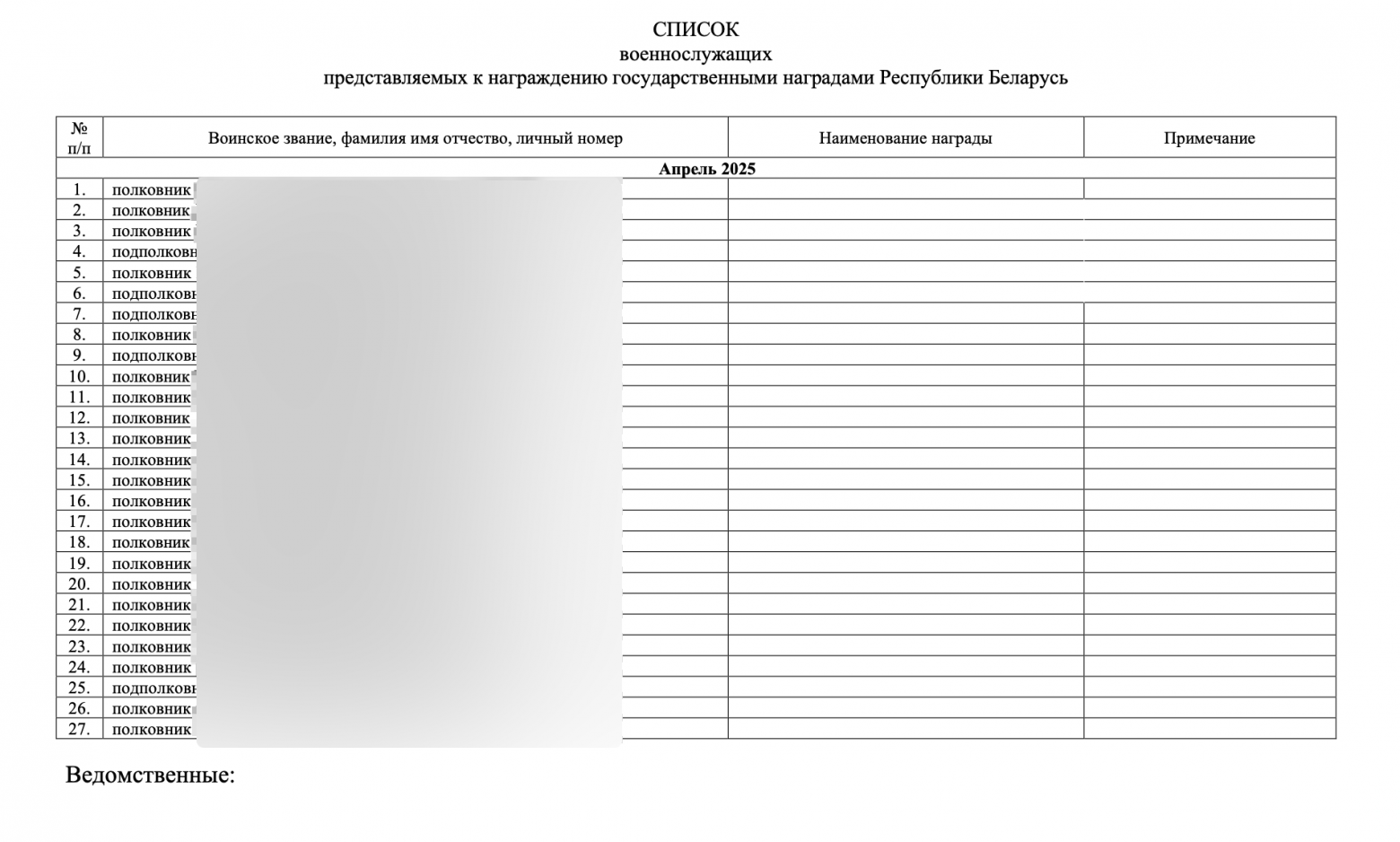

Внутри архива оказался исполняемый файл с длинным бюрократическим названием: «Списки на уточнение вс представляемых к награждению гос награды.exe». Это был дроппер — при запуске он распаковывает временные файлы и запускает PDF-документ-приманку с таким же названием, чтобы не вызывать подозрений.

В это же время в фоне стартует CMD-скрипт, запускающий вредоносную цепочку. Первым в дело вступает crawl.cmd: он достаёт содержимое из скрытого архива и передаёт управление скрипту kingdom.bat.

Тот формирует конфигурационный файл для UltraVNC (ultravnc.ini), где уже всё подготовлено:

Далее запускается mosque.bat: он убивает процессы UltraVNC (если они уже запущены), проверяет соединение с C2-сервером stroikom-vl[.]ru, а затем запускает клиента VNC под видом процесса Sysgry.exe. Формат с «наградными списками» — не новинка.

Ранее Core Werewolf уже использовала похожие приманки: документы с военными координатами, списками объектов, докладами и прочими якобы «официальными» файлами.

Атака от 17 апреля: ещё один артефакт

F6 также обнаружила другой подозрительный файл — undoubtedly.exe, загруженный на VirusTotal. Он тоже связан с Core Werewolf и, судя по всему, применялся против российских военных структур. Внутри дроппера — очередной PDF-документ: «Отсканированные документы785Выписка по противникупосостояниюна_04_14к_докладу.pdf».

Типичная военная тематика. Также распаковывался скрипт conscience.cmd, запускающий аналогичную вредоносную цепочку:

Основная цель — организации, связанные с оборонкой и критической инфраструктурой.

Core Werewolf известна с августа 2021 года. В арсенале — всё те же инструменты: UltraVNC и MeshCentral, которые позволяют злоумышленникам получать удалённый доступ к заражённым устройствам. Как прошла последняя атака 2 мая 2025 года на одну из публичных песочниц был загружен .eml-файл.

Письмо датировано 29 апреля и отправлено с адреса al.gursckj@mail[.]ru. Во вложении — защищённый паролем архив с названием «Спискинанагр.7z». F6 сразу сопоставили его со стилем и техникой Core Werewolf.

Внутри архива оказался исполняемый файл с длинным бюрократическим названием: «Списки на уточнение вс представляемых к награждению гос награды.exe». Это был дроппер — при запуске он распаковывает временные файлы и запускает PDF-документ-приманку с таким же названием, чтобы не вызывать подозрений.

В это же время в фоне стартует CMD-скрипт, запускающий вредоносную цепочку. Первым в дело вступает crawl.cmd: он достаёт содержимое из скрытого архива и передаёт управление скрипту kingdom.bat.

Тот формирует конфигурационный файл для UltraVNC (ultravnc.ini), где уже всё подготовлено:

- задан пароль,

- включён перенос файлов,

- разрешён удалённый вход,

- отключён запрос подтверждения подключения.

Далее запускается mosque.bat: он убивает процессы UltraVNC (если они уже запущены), проверяет соединение с C2-сервером stroikom-vl[.]ru, а затем запускает клиента VNC под видом процесса Sysgry.exe. Формат с «наградными списками» — не новинка.

Ранее Core Werewolf уже использовала похожие приманки: документы с военными координатами, списками объектов, докладами и прочими якобы «официальными» файлами.

Атака от 17 апреля: ещё один артефакт

F6 также обнаружила другой подозрительный файл — undoubtedly.exe, загруженный на VirusTotal. Он тоже связан с Core Werewolf и, судя по всему, применялся против российских военных структур. Внутри дроппера — очередной PDF-документ: «Отсканированные документы785Выписка по противникупосостояниюна_04_14к_докладу.pdf».

Типичная военная тематика. Также распаковывался скрипт conscience.cmd, запускающий аналогичную вредоносную цепочку:

- exception.bat;

- divine.bat;

- C2 — ubzor[.]ru;

- всё тот же UltraVNC в роли основного инструмента удалённого доступа.

Для просмотра ссылки необходимо нажать

Вход или Регистрация