Если вы планируете сделку с его участием, мы настоятельно рекомендуем вам не совершать ее до окончания блокировки. Если пользователь уже обманул вас каким-либо образом, пожалуйста, пишите в арбитраж, чтобы мы могли решить проблему как можно скорее.

Киберзлодеи постоянно совершенствуют свои методы уклонения от обнаружения. Теперь они могут скрыть, казалось бы, безобидную веб-страницу невидимым слоем, содержащим вредоносные ссылки. Этот метод атаки, известный как кликджекинг, может заставить вас активировать веб-камеру или перевести деньги со своего банковского счета. В этом посте расскажем о различных типах атак с использованием кликджекинга и научим вас защищаться от этой угрозы.

Что это такое

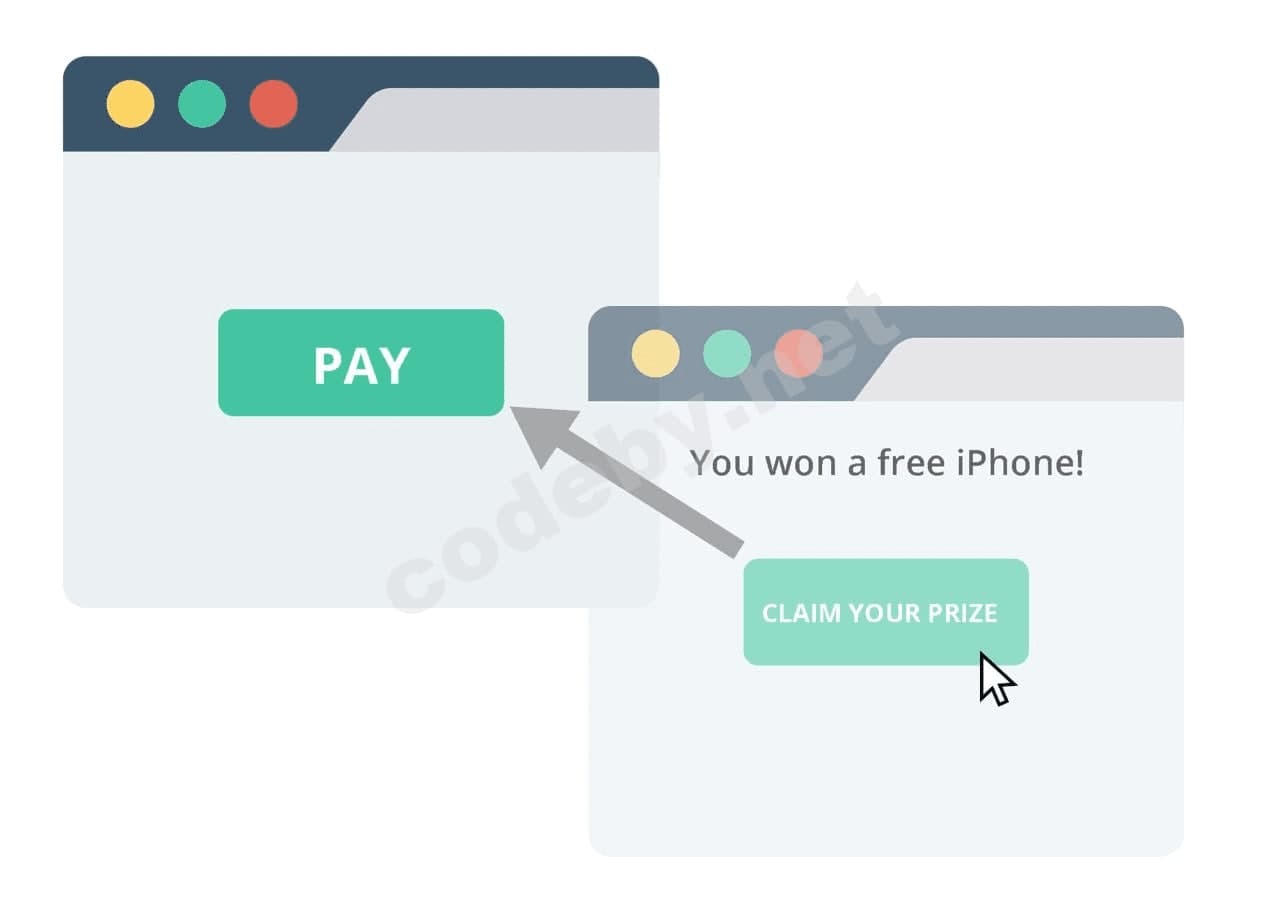

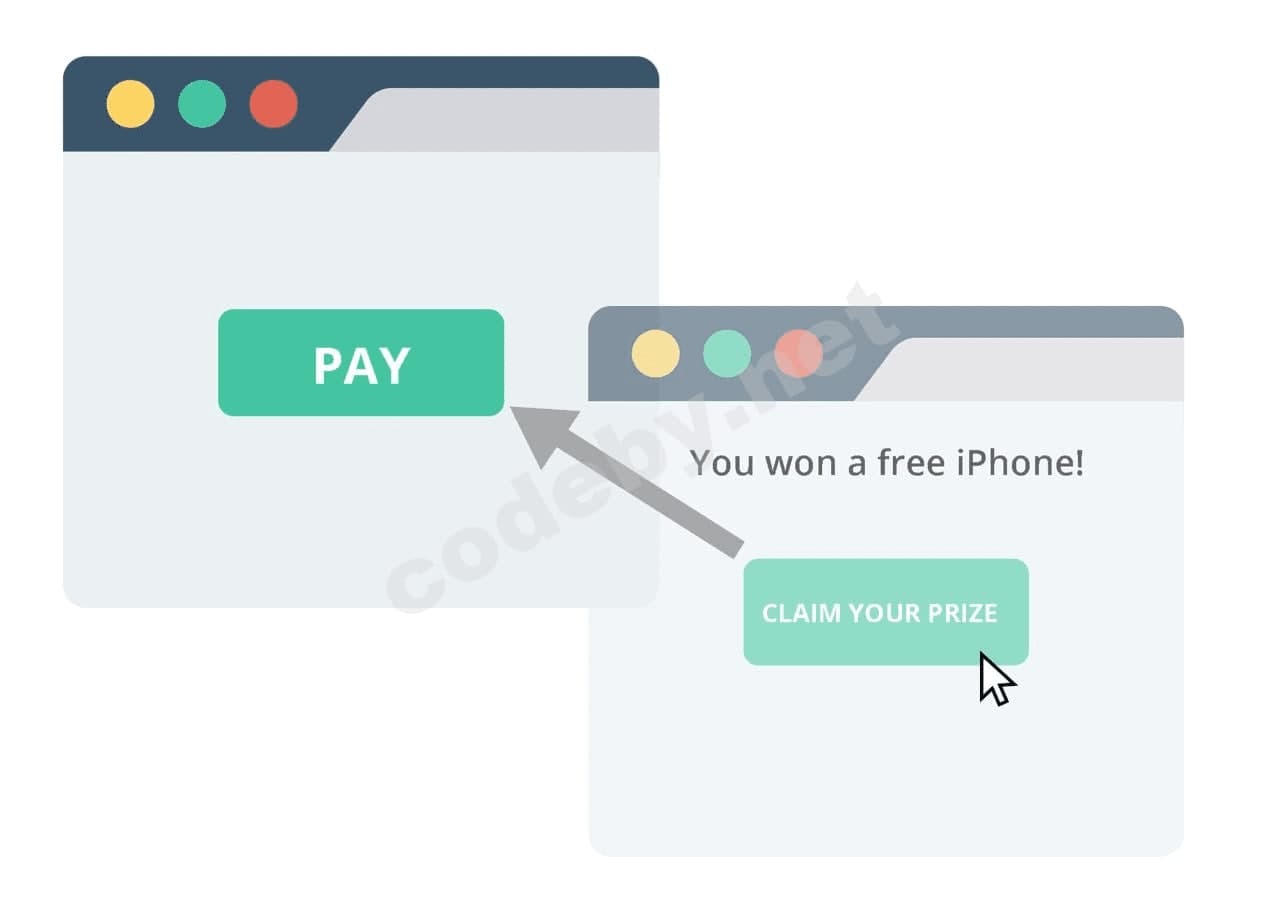

Кликджекинг - это тип кибератаки, при которой невидимая вредоносная ссылка размещается в пользовательском интерфейсе сайта. Поскольку кликджекинг происходит на невидимом слое iframe, загруженном поверх страницы, посетители обычно не могут определить, когда происходит атака.

В атаке с использованием кликджекинга жертвой являются веб-сайт и посетитель. Веб-сайт используется в качестве платформы для атаки, а посетитель становится жертвой атаки.

Некоторые распространенные типы атак с использованием кликджекинга:

Ниже описаны наиболее известные типы атак с использованием кликджекинга.

Активация камеры и микрофона

В этой атаке настройки Adobe Flash пользователя незаметно загружаются по другой ссылке. При нажатии на зараженную ссылку пользователи изменяют настройки своего плагина Adobe Flash, тем самым давая злоумышленникам доступ к их веб-камере и микрофону.

Курсорджекинг

Курсорджекинг - это форма кликджекинга, при которой создается дублирующий курсор, который прикрепляется к реальному курсору с заданным смещением. Если есть определенная область экрана, на которую может щелкнуть пользователь, злоумышленники могут сместить настоящий курсор, чтобы при перемещении фальшивого курсора в эту область щелкалась вредоносная ссылка.

Курсорджекинг был возможен из-за уязвимостей в Firefox. Эти недостатки безопасности были исправлены в Firefox 30.

Установка вредоносного ПО

Злоумышленник может инициировать загрузку вредоносного ПО, когда пользователь нажимает на зараженную ссылку. Вредоносное ПО может повредить ПО системы или создать окно для будущих атак.

Как не стать жертвой кликджекинга

Если вы хотите узнать, уязвим ли ваш сайт, пробегитесь по шпаргалке

Снижение угрозы от кликджекинг-атак может быть достигнуто как на стороне клиента, так и на стороне сервера. Рассмотрим оба варианта.

Предотвращение кликджекинга на стороне сервера

Многие атаки с использованием кликджекинга происходят на дубликатах оригинальных веб-сайтов. Злоумышленник может клонировать сайт и превратить его в Орудие с помощью скрытых на нем ссылок. Помимо последствий для пользователей, вашему бизнесу может быть нанесен непоправимый ущерб. Поэтому вам необходимо убедиться, что ни одна из ваших веб-страниц не может быть заключена в теги <FRAME> или <IFRAME>.

Это можно сделать двумя способами:

Предотвращение кликджекинга на стороне клиента

Предотвращение кликджекинга на стороне клиента не так эффективно, как прдотвращение на стороне сервера. Нижеприведенные методы должны использоваться как вспомагательные.

Что это такое

Кликджекинг - это тип кибератаки, при которой невидимая вредоносная ссылка размещается в пользовательском интерфейсе сайта. Поскольку кликджекинг происходит на невидимом слое iframe, загруженном поверх страницы, посетители обычно не могут определить, когда происходит атака.

В атаке с использованием кликджекинга жертвой являются веб-сайт и посетитель. Веб-сайт используется в качестве платформы для атаки, а посетитель становится жертвой атаки.

Некоторые распространенные типы атак с использованием кликджекинга:

- Кража учетных данных

- Активация камеры и/или микрофона

- Загрузка вредоносного ПО

- Подтверждение перевода денег

- Заказ товара по вашим данным

- Определение вашей локации

Ниже описаны наиболее известные типы атак с использованием кликджекинга.

Активация камеры и микрофона

В этой атаке настройки Adobe Flash пользователя незаметно загружаются по другой ссылке. При нажатии на зараженную ссылку пользователи изменяют настройки своего плагина Adobe Flash, тем самым давая злоумышленникам доступ к их веб-камере и микрофону.

Курсорджекинг

Курсорджекинг - это форма кликджекинга, при которой создается дублирующий курсор, который прикрепляется к реальному курсору с заданным смещением. Если есть определенная область экрана, на которую может щелкнуть пользователь, злоумышленники могут сместить настоящий курсор, чтобы при перемещении фальшивого курсора в эту область щелкалась вредоносная ссылка.

Курсорджекинг был возможен из-за уязвимостей в Firefox. Эти недостатки безопасности были исправлены в Firefox 30.

Установка вредоносного ПО

Злоумышленник может инициировать загрузку вредоносного ПО, когда пользователь нажимает на зараженную ссылку. Вредоносное ПО может повредить ПО системы или создать окно для будущих атак.

Как не стать жертвой кликджекинга

Если вы хотите узнать, уязвим ли ваш сайт, пробегитесь по шпаргалке

Для просмотра ссылки необходимо нажать

Вход или Регистрация

.Снижение угрозы от кликджекинг-атак может быть достигнуто как на стороне клиента, так и на стороне сервера. Рассмотрим оба варианта.

Предотвращение кликджекинга на стороне сервера

Многие атаки с использованием кликджекинга происходят на дубликатах оригинальных веб-сайтов. Злоумышленник может клонировать сайт и превратить его в Орудие с помощью скрытых на нем ссылок. Помимо последствий для пользователей, вашему бизнесу может быть нанесен непоправимый ущерб. Поэтому вам необходимо убедиться, что ни одна из ваших веб-страниц не может быть заключена в теги <FRAME> или <IFRAME>.

Это можно сделать двумя способами:

- Укажите директиву Content Security Policy frame-ancestors.

- Укажите директиву "deny" в x-frame-options

Предотвращение кликджекинга на стороне клиента

Предотвращение кликджекинга на стороне клиента не так эффективно, как прдотвращение на стороне сервера. Нижеприведенные методы должны использоваться как вспомагательные.

- Скрипт удаления фрейма.

- Установка расширений для браузера.