Исследователь в области кибербезопасности под ником Netsecfish обнаружил инъекцию команды и жестко заданный в коде бэкдор во многих NAS-устройствах от D-Link, которые на данный момент не поддерживаются производителем.

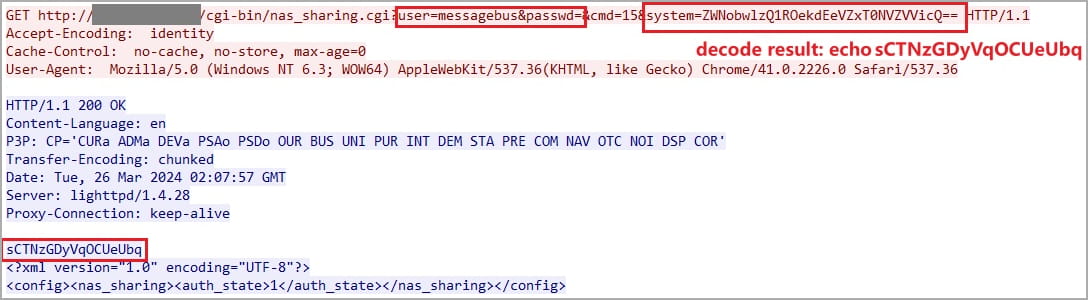

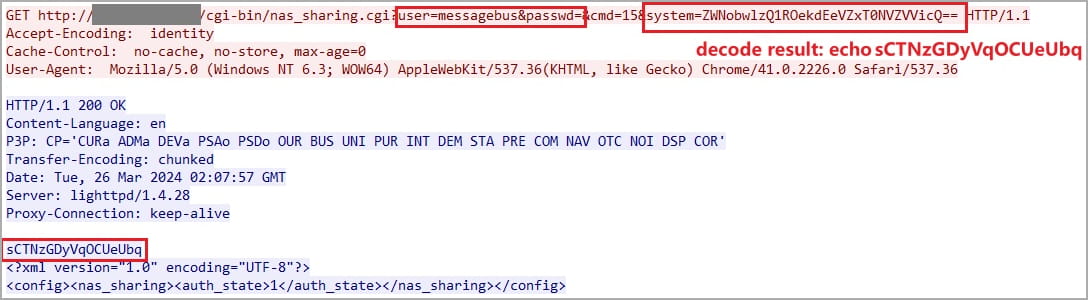

Как объясняет специалист, проблема кроется в скрипте /cgi-bin/nas_sharing.cgi и затрагивает его компонент HTTP GET Request Handler. Выявленным изъянам присвоили идентификатор CVE-2024-3273. Соответствующий аккаунт имеет имя «messagebus» и пустой пароль, а инъекция команды допускается через параметр «system».

Если условному злоумышленнику удастся связать воедино две описанные проблемы, он сможет удаленно выполнить код на устройстве. Все, что нужно сделать для эксплуатации, — добавить зашифрованную base64 команду параметру system с помощью запроса HTTP GET.

«Успешная эксплуатация позволяет атакующему выполнить произвольные команды в системе, что может открыть доступ к конфиденциальной информации, модификации настроек системы и даже привести к DoS», — предупреждает исследователь.

Список затронутых CVE-2024-3273 устройств выглядит так:

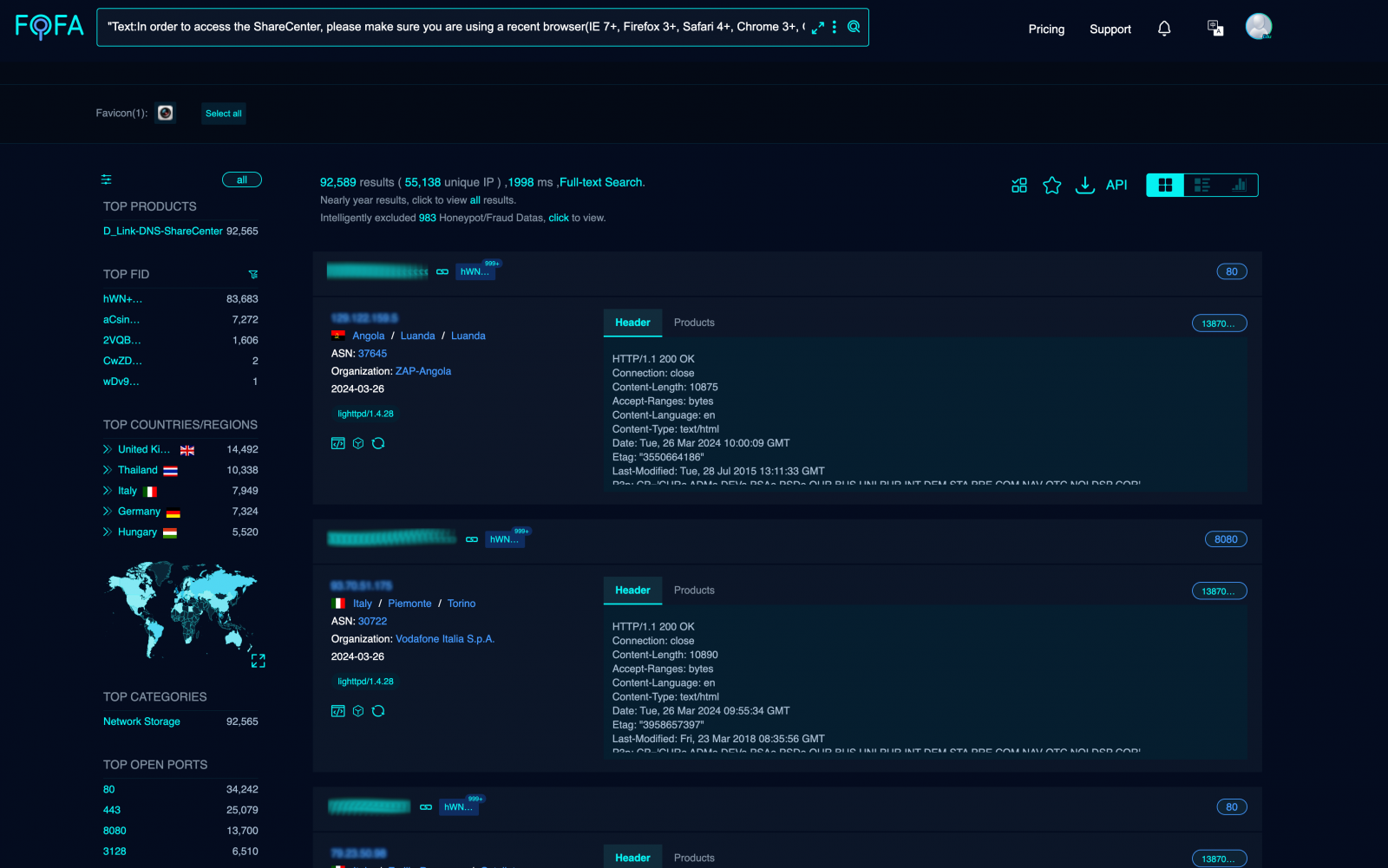

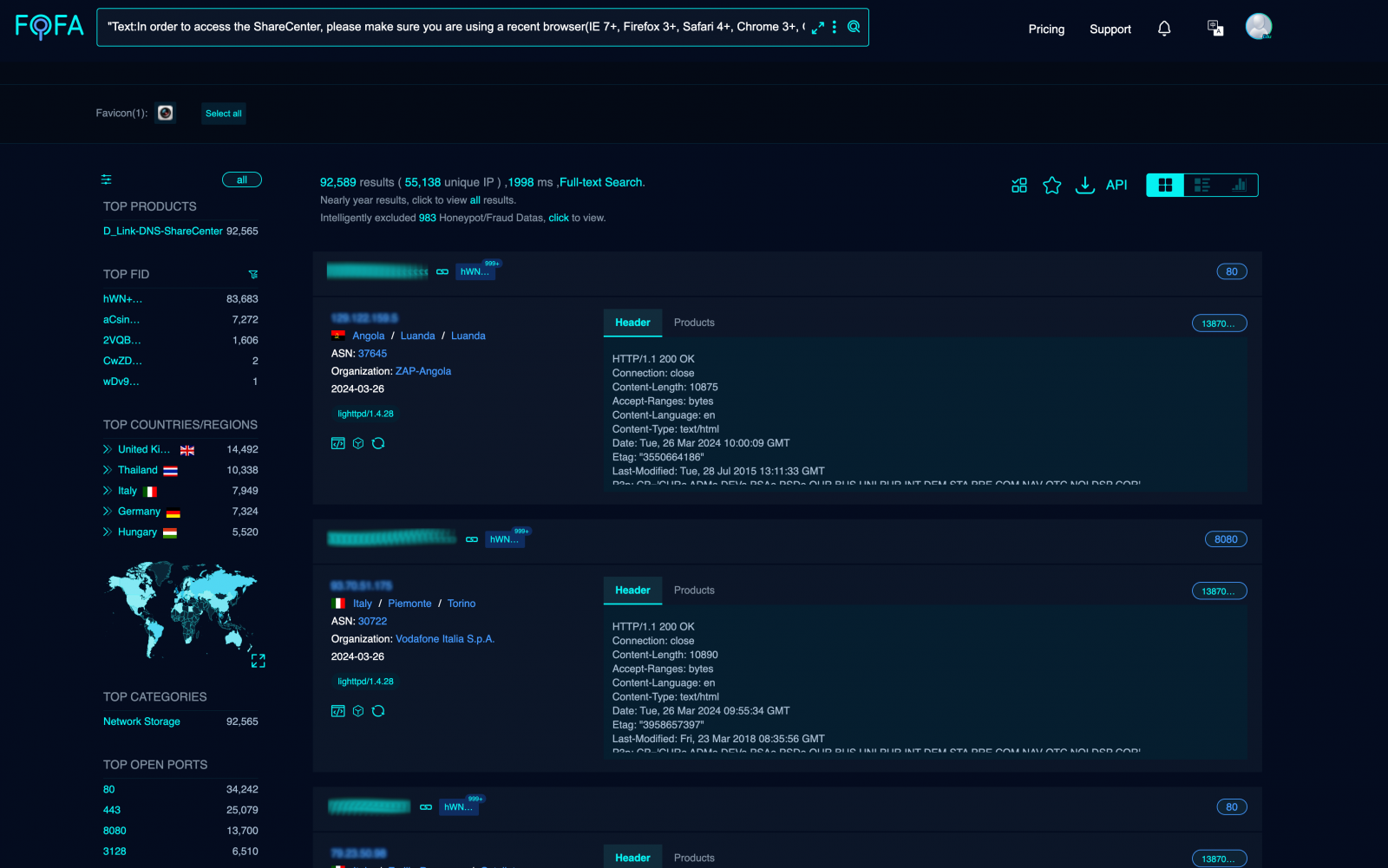

По словам Netsecfish, сканирование Сети показало более 92 тысяч уязвимых сетевых хранилищ D-Link.

Поскольку поддержка этих NAS прекращена, патчей ждать, к сожалению, не приходится. В D-Link порекомендовали заменить устаревшее оборудование.

Как объясняет специалист, проблема кроется в скрипте /cgi-bin/nas_sharing.cgi и затрагивает его компонент HTTP GET Request Handler. Выявленным изъянам присвоили идентификатор CVE-2024-3273. Соответствующий аккаунт имеет имя «messagebus» и пустой пароль, а инъекция команды допускается через параметр «system».

Если условному злоумышленнику удастся связать воедино две описанные проблемы, он сможет удаленно выполнить код на устройстве. Все, что нужно сделать для эксплуатации, — добавить зашифрованную base64 команду параметру system с помощью запроса HTTP GET.

«Успешная эксплуатация позволяет атакующему выполнить произвольные команды в системе, что может открыть доступ к конфиденциальной информации, модификации настроек системы и даже привести к DoS», — предупреждает исследователь.

Список затронутых CVE-2024-3273 устройств выглядит так:

- DNS-320L версии 1.11, версии 1.03.0904.2013, версии 1.01.0702.2013

- DNS-325 версии 1.01

- DNS-327L версии 1.09, версии 1.00.0409.2013

- DNS-340L версии 1.08

По словам Netsecfish, сканирование Сети показало более 92 тысяч уязвимых сетевых хранилищ D-Link.

Поскольку поддержка этих NAS прекращена, патчей ждать, к сожалению, не приходится. В D-Link порекомендовали заменить устаревшее оборудование.

Для просмотра ссылки необходимо нажать

Вход или Регистрация