Исследователи в области кибербезопасности предупреждают о новом инфостилере — Banshee, разработанном специально для атак на пользователей macOS.

Вредонос вытаскивает сохранённые в браузерах данные, а также информацию о криптокошельках. На киберпреступных форумах Banshee предлагают по подписке — $3000 в месяц. Стилер работает как на x86_64-, так и на ARM64-устройствах.

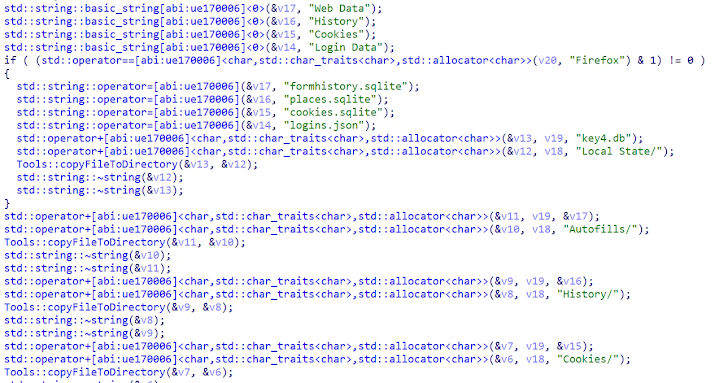

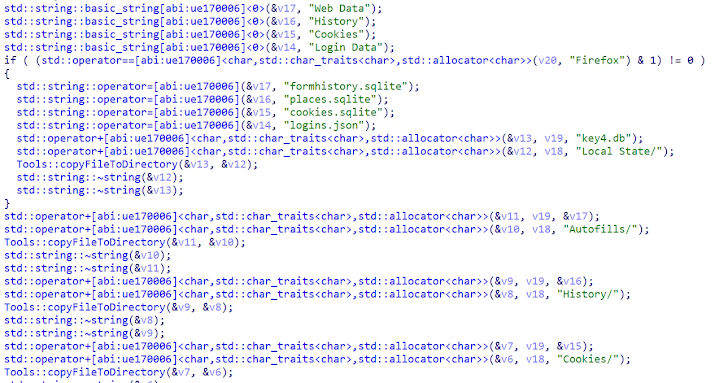

«Banshee берёт в оборот сразу множество браузеров и криптовалютных кошельков, используя около 100 расширений», — пишут в отчёте исследователи из Elastic Security Labs. В зону риска попадают пользователи Google Chrome, Mozilla Firefox, Brave, Microsoft Edge, Vivaldi, Yandex, Opera, OperaGX, Exodus, Electrum, Coinomi, Guarda, Wasabi Wallet, Atomic и Ledger.

Попав в систему, вредонос вытаскивает данные из связки ключей iCloud: пароли и заметки. Дополнительно Banshee пытается препятствовать анализу и отладке: в процессе запуска проверяется наличие виртуальной среды. Кроме того, инфостилер задействует API CFLocaleCopyPreferredLanguages, чтобы избегать заражения систем с русским языком в качестве основного.

Для отображения фейкового окна ввода пароля используется osascript (к этому же трюку прибегали Cuckoo и MacStealer). Banshee также собирает файлы с расширениями .txt, .docx, .rtf, .doc, .wallet, .keys и .key из директорий «Рабочий стол» и «Документы». Вся собранная информация пакуется в ZIP-архив и отправляется на удалённый сервер — 45.142.122[.]92/send/.

Вредонос вытаскивает сохранённые в браузерах данные, а также информацию о криптокошельках. На киберпреступных форумах Banshee предлагают по подписке — $3000 в месяц. Стилер работает как на x86_64-, так и на ARM64-устройствах.

«Banshee берёт в оборот сразу множество браузеров и криптовалютных кошельков, используя около 100 расширений», — пишут в отчёте исследователи из Elastic Security Labs. В зону риска попадают пользователи Google Chrome, Mozilla Firefox, Brave, Microsoft Edge, Vivaldi, Yandex, Opera, OperaGX, Exodus, Electrum, Coinomi, Guarda, Wasabi Wallet, Atomic и Ledger.

Попав в систему, вредонос вытаскивает данные из связки ключей iCloud: пароли и заметки. Дополнительно Banshee пытается препятствовать анализу и отладке: в процессе запуска проверяется наличие виртуальной среды. Кроме того, инфостилер задействует API CFLocaleCopyPreferredLanguages, чтобы избегать заражения систем с русским языком в качестве основного.

Для отображения фейкового окна ввода пароля используется osascript (к этому же трюку прибегали Cuckoo и MacStealer). Banshee также собирает файлы с расширениями .txt, .docx, .rtf, .doc, .wallet, .keys и .key из директорий «Рабочий стол» и «Документы». Вся собранная информация пакуется в ZIP-архив и отправляется на удалённый сервер — 45.142.122[.]92/send/.

Для просмотра ссылки необходимо нажать

Вход или Регистрация