Всего за три месяца хакерам удалось развернуть крупнейшую сеть скрытого криптомайнинга.

Хакеры использовали новый вредоносный загрузчик GodLoader, созданный на базе игрового движка Godot, чтобы обходить антивирусные системы и заражать компьютеры геймеров и разработчиков. Всего за три месяца злоумышленникам удалось скомпрометировать более 17 000 устройств. Об этом

Godot — это мощный игровой движок с открытым исходным кодом, известный своей кроссплатформенностью и поддержкой 2D и 3D-графики. Благодаря гибкости и интуитивному интерфейсу он

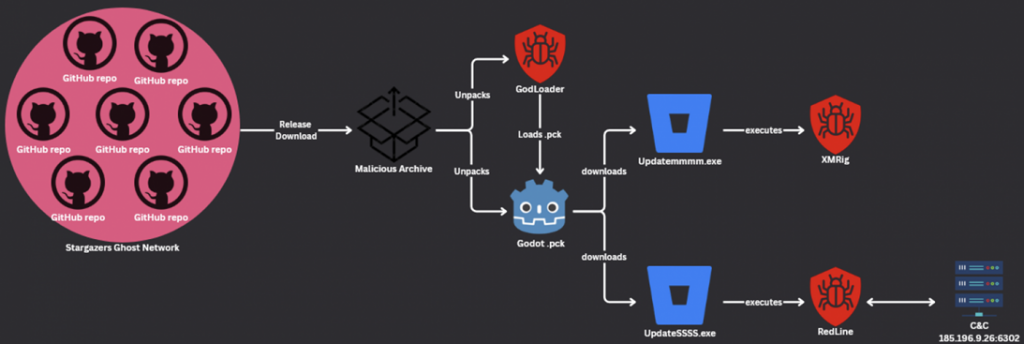

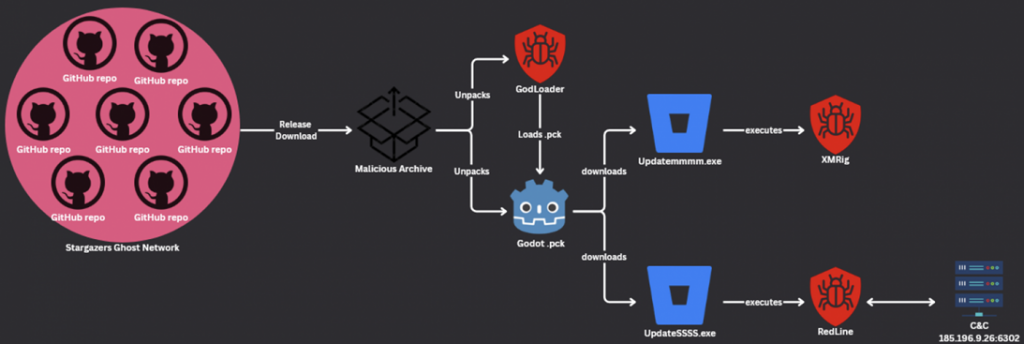

GodLoader поражает устройства под управлением Windows, macOS, Linux, Android и iOS. Он использует возможности Godot и его язык GDScript для выполнения вредоносного кода. Вредоносный код встраивается в файлы формата «.pck», которые обычно содержат игровые ресурсы, что позволяет атакующим обходить защитные системы.

После запуска такие файлы активируют вредоносные команды, что даёт злоумышленникам доступ к данным жертв. Например, украденные учётные данные могут использоваться для загрузки дополнительных вредоносных программ, включая майнер XMRig. Конфигурация этого майнера хранилась на Pastebin и была открыта более 200 тысяч раз.

Жертвами вредоносной кампании стали как разработчики, так и простые геймеры, скачивавшие заражённые программы. Атаки проводились в четыре волны с 12 сентября по 3 октября 2024 года.

Распространение GodLoader велось через сеть Stargazers Ghost Network — платформу типа Distribution-as-a-Service (DaaS), которая использует видимость легитимных репозиториев GitHub. Для атак использовалось более 200 репозиториев, созданных через 225 фиктивных аккаунтов. Тем временем, всего Stargazers Ghost Network насчитывает более 3000 поддельных GitHub-аккаунтов.

Разработчики Godot в своём заявлении отметили, что уязвимость не связана непосредственно с игровым движком. По их словам, Godot сравним с Python или Ruby, которые могут использоваться как для создания полезных, так и вредоносных программ. Пользователи, не запускающие сторонние файлы, не находятся в зоне риска.

Этот случай демонстрирует, как в современном мире даже самые благонадёжные инструменты могут быть превращены в Орудие против их же пользователей. Это подчёркивает важность тщательной проверки любого скачиваемого контента, даже если он распространяется через авторитетные платформы.

Хакеры использовали новый вредоносный загрузчик GodLoader, созданный на базе игрового движка Godot, чтобы обходить антивирусные системы и заражать компьютеры геймеров и разработчиков. Всего за три месяца злоумышленникам удалось скомпрометировать более 17 000 устройств. Об этом

Для просмотра ссылки необходимо нажать

Вход или Регистрация

специалисты компании Check Point, расследовавшие атаку.Godot — это мощный игровой движок с открытым исходным кодом, известный своей кроссплатформенностью и поддержкой 2D и 3D-графики. Благодаря гибкости и интуитивному интерфейсу он

Для просмотра ссылки необходимо нажать

Вход или Регистрация

среди независимых разработчиков и небольших студий. Его открытость и отсутствие лицензионных сборов делают его идеальным выбором для разработчиков с ограниченным бюджетом.GodLoader поражает устройства под управлением Windows, macOS, Linux, Android и iOS. Он использует возможности Godot и его язык GDScript для выполнения вредоносного кода. Вредоносный код встраивается в файлы формата «.pck», которые обычно содержат игровые ресурсы, что позволяет атакующим обходить защитные системы.

После запуска такие файлы активируют вредоносные команды, что даёт злоумышленникам доступ к данным жертв. Например, украденные учётные данные могут использоваться для загрузки дополнительных вредоносных программ, включая майнер XMRig. Конфигурация этого майнера хранилась на Pastebin и была открыта более 200 тысяч раз.

Жертвами вредоносной кампании стали как разработчики, так и простые геймеры, скачивавшие заражённые программы. Атаки проводились в четыре волны с 12 сентября по 3 октября 2024 года.

Распространение GodLoader велось через сеть Stargazers Ghost Network — платформу типа Distribution-as-a-Service (DaaS), которая использует видимость легитимных репозиториев GitHub. Для атак использовалось более 200 репозиториев, созданных через 225 фиктивных аккаунтов. Тем временем, всего Stargazers Ghost Network насчитывает более 3000 поддельных GitHub-аккаунтов.

Разработчики Godot в своём заявлении отметили, что уязвимость не связана непосредственно с игровым движком. По их словам, Godot сравним с Python или Ruby, которые могут использоваться как для создания полезных, так и вредоносных программ. Пользователи, не запускающие сторонние файлы, не находятся в зоне риска.

Этот случай демонстрирует, как в современном мире даже самые благонадёжные инструменты могут быть превращены в Орудие против их же пользователей. Это подчёркивает важность тщательной проверки любого скачиваемого контента, даже если он распространяется через авторитетные платформы.

Для просмотра ссылки необходимо нажать

Вход или Регистрация